El cryptojacking, también conocido como cryptomining malicioso, es una amenaza creciente que se entierra en lo profundo de una computadora y utiliza los recursos del dispositivo para extraer criptomonedas. Puede hacerse cargo de los navegadores web y comprometer varios dispositivos, desde PC hasta dispositivos móviles e incluso servidores.

Como todos los demás ciberataques, el objetivo final es el beneficio. Sin embargo, a diferencia de los diferentes tipos de ataques cibernéticos, el crypto-jacker pretende permanecer oculto, desapercibido mientras parasita su dispositivo. Ahora puede pensar en un antivirus y desea leer más sobre algunas opciones efectivas.

Sin embargo, para obtener una comprensión completa de la mecánica y comprender cómo defender sus dispositivos contra esta nueva amenaza, debe conocer algunos antecedentes.

Contenido

Cómo funciona el cripto-jacking

Los piratas informáticos emplean dos mecanismos para que un dispositivo comience a extraer criptomonedas de forma encubierta. El primer método consiste en engañar a los propietarios de los dispositivos para que ejecuten código de criptominería sin saberlo. Esto se logra a través de las habituales maniobras de phishing.

Una víctima recibirá un correo electrónico de apariencia lícita alentándolo a hacer clic en un enlace, que posteriormente ejecutará un código. La secuencia de eventos resultante terminará con la instalación de un script de criptominería en el dispositivo. Este script pasará desapercibido ya que aprovecha la potencia informática del dispositivo mientras la víctima trabaja.

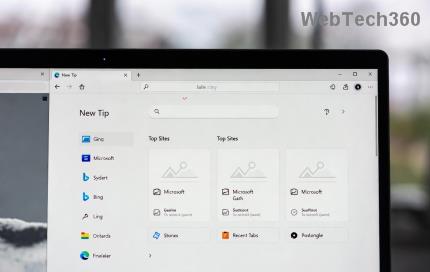

El segundo mecanismo implica secuencias de comandos y anuncios que se encuentran en varios sitios web. Estos scripts se ejecutan automáticamente en los dispositivos de las víctimas mientras navegan por Internet y abren varios sitios web. A diferencia del primer método, no se descarga ningún código en el dispositivo del usuario.

Sin embargo, debe tener en cuenta que, independientemente del método utilizado, el objetivo final es el mismo. Los scripts de criptominería aún ejecutarán cálculos matemáticos multiplex en los dispositivos de las víctimas mientras transmiten los resultados a los servidores remotos que pertenecen a los piratas informáticos.

Estos dos mecanismos a menudo se usan de la mano cuando los piratas informáticos intentan aprovechar al máximo los dispositivos de la víctima. Por ejemplo, de cien computadoras que se utilizan para extraer criptomonedas de forma maliciosa, una décima parte de ellas podría generar ingresos a partir de scripts que se ejecutan en las computadoras de las víctimas, y el resto podría estar logrando lo mismo a través de los navegadores .

Métodos menos comunes

Algunos piratas informáticos crean scripts que tienen capacidades de gusanos. Estos scripts pueden infectar un montón de dispositivos y servidores que se encuentran en la misma red. A diferencia de los dos primeros, estos son muy difíciles de rastrear y eliminar. El resultado es que pueden mantener una presencia y persistir en la red en particular por más tiempo a medida que el crypto-jacker se beneficia más.

Para aumentar su eficacia, los piratas informáticos pueden crear scripts de criptominería con muchas versiones para dar cuenta de las diversas arquitecturas que se encuentran en una red. Estos fragmentos de código continúan descargándose hasta que uno logra infiltrarse en el firewall e instalarlo.

¿El impacto negativo del cripto-jacking en sus asuntos?

Si bien el crypto-jacking puede sonar bastante inofensivo al principio, tiene desventajas muy significativas. Los scripts no leerán sus datos confidenciales ni intentarán acceder a su sistema de archivos. Sin embargo, darán lugar a gastos operativos imprevistos e injustificados al alimentar dispositivos para que trabajen para otra persona. Habrá un aumento inesperado de las facturas de electricidad y un desgaste acelerado de sus máquinas.

El trabajo se ralentizará debido a las computadoras más lentas. Si cree que sus dispositivos y servicios son lentos ahora, espere hasta que un pirata informático logre infiltrarse en su red y plante un script de criptominería.

Si bien los criptomineros normalmente no se enfocan en sus datos , el daño causado a sus computadoras puede conducir eventualmente a la pérdida de información si sus dispositivos sucumben a la sobrecarga. La reducción de velocidad también puede abrir puertas para ataques de otro software malicioso.

Las empresas pueden sufrir los costos administrativos y de reputación de informar, investigar y explicar la actividad de criptominería a sus clientes e inversores.

Al final, hay algunos signos reveladores que pueden indicar que ha sido cripto-secuestrado.

- facturas de luz alarmantes

- red lenta

- PC lentos

- Pico en el consumo de CPU

Cómo protegerse

Para protegerse de los crypto-jackers, debe emplear no uno, sino una combinación de métodos.

El primer y más sencillo método es tener una higiene de seguridad adecuada . Esto significa que sus dispositivos deben tener el último y actualizado antimalware y antivirus en todo momento. Como resultado, este pequeño paso puede ayudar mucho a evitar este tipo de ataques.

Además, debe educar a sus empleados y concienciarlos sobre el peligro que presenta el cripto-jacking. Otras cosas que puede hacer incluyen mantener una política de contraseña firme y hacer copias de seguridad de sus datos con regularidad . Su equipo también debe evitar hacer negocios con criptomonedas usando las computadoras del trabajo.