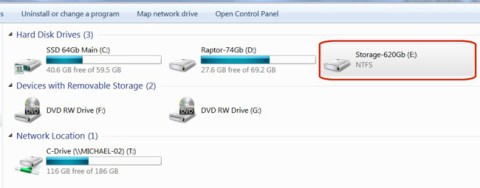

Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

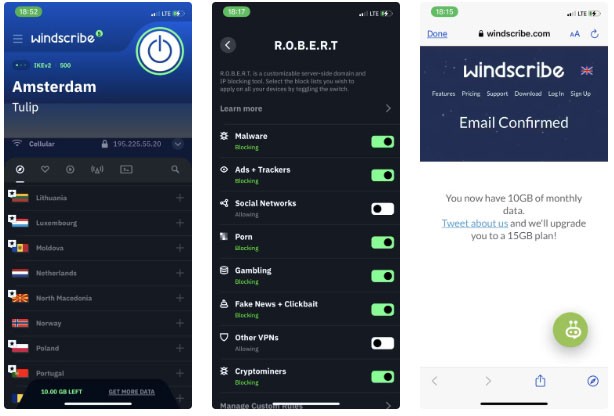

Las fugas de datos importantes que potencialmente exponen sus datos a actores maliciosos se han convertido en algo cotidiano. La forma más fácil de protegerse, incluso si su contraseña está comprometida, es utilizar la autenticación de dos factores , pero no todos los métodos de autenticación multifactor son iguales.

Los 3 mejores métodos de MFA

El hecho de que MFA proporcione una capa adicional de seguridad no significa que los ciberdelincuentes no puedan evitarla y acceder a sus datos. Sin embargo, si utiliza uno de estos métodos, las posibilidades de que puedan descifrar el código son muy bajas.

Llave de seguridad física

Imagínese poder acceder a su computadora de la misma manera que abre la puerta: con solo una llave. Una clave de seguridad física es una clave física que, cuando se inserta en un puerto USB , le da acceso a su computadora. Sin embargo, la mayor desventaja de utilizar una clave de seguridad física es que acceder a tu dispositivo se vuelve bastante difícil si lo pierdes.

Es importante tener en cuenta que existen dos tipos de llaves de seguridad: Bluetooth y USB. Si bien ambas son extremadamente seguras, las llaves de seguridad físicas con capacidades Bluetooth son vulnerables a la piratería, donde las contraseñas enviadas a través de Bluetooth son robadas. Un ataque de este tipo no es posible cuando se utiliza una llave de seguridad USB.

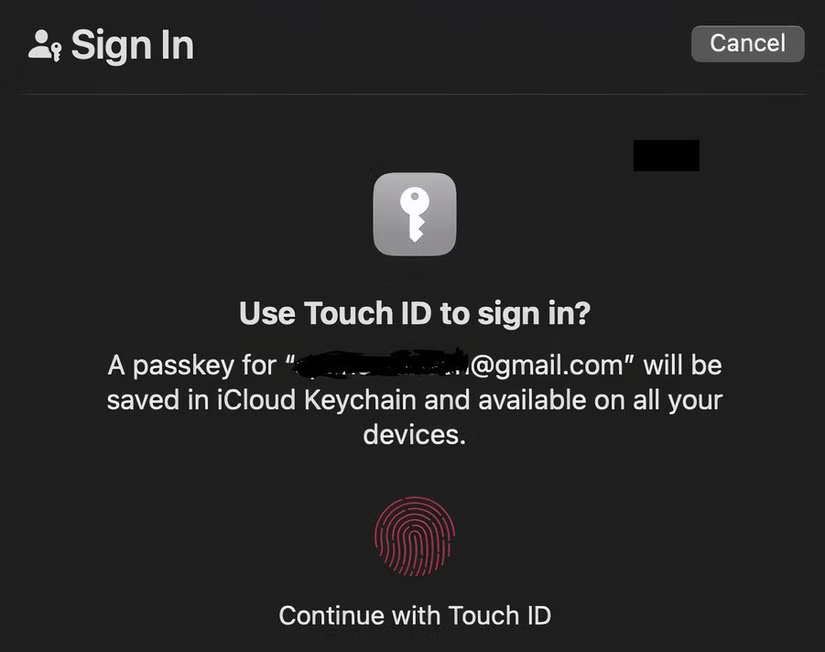

Autenticación biométrica

¿Qué pasaría si en lugar de llevar las llaves en el bolsillo, tú fueras la llave? La autenticación biométrica implica el uso de una parte del cuerpo para la autenticación. Los métodos biométricos comunes incluyen el uso del rostro de una persona, sus huellas dactilares, su voz, su escritura a mano y sus patrones venosos.

La autenticación biométrica se ha vuelto popular en los últimos años desde que Apple introdujo Touch ID en 2013 (los dispositivos Android también recibieron biometría de huellas dactilares en 2014, con Android 4.4). Muchas personas han comenzado a utilizar la biometría para la autenticación porque es fácil de usar y extremadamente segura. A diferencia de las llaves físicas, que se pueden perder o robar, nunca olvidas tu dedo en un restaurante, ¿verdad?

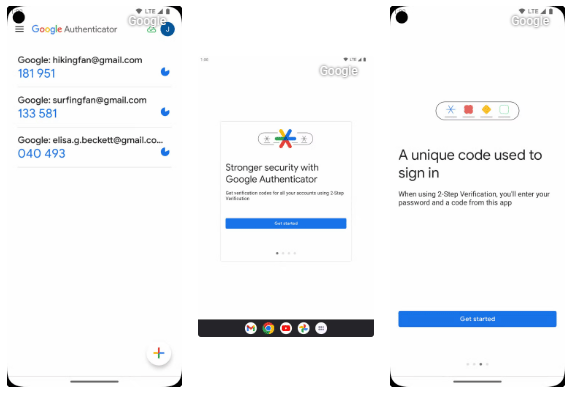

Contraseña de un solo uso (aplicación de autenticación)

Una contraseña de un solo uso (OTP) es una contraseña única, de un solo uso, que debe usarse dentro de un período de tiempo determinado antes de caducar. Hay muchas formas de recibir OTP, pero la más segura es a través de una aplicación de autenticación como Google Authenticator .

Con Google Authenticator, tienes hasta 60 segundos para ingresar la OTP antes de generar una nueva OTP. No todos los métodos OTP son igualmente seguros. Las OTP enviadas por SMS y correo electrónico no son tan seguras.

Otros métodos de MFA

Utilizar cualquier método MFA es mejor que no utilizar ninguno. Sin embargo, algunos métodos son mejores que otros. A continuación se presentan las mejores prácticas restantes.

Notificaciones push

Además de avisarte que has recibido un nuevo mensaje de IG o una oferta promocional, las notificaciones push también se pueden utilizar con fines de seguridad. Cuando esté habilitado, las notificaciones push se enviarán a través de la aplicación que elija y deberán aprobarse o rechazarse. Lo bueno de las notificaciones push es que no requieren el ingreso de caracteres de la misma manera que, por ejemplo, una aplicación de autenticación.

Notificaciones push fáciles de usar, que brindan seguridad sólida y rápida. La principal debilidad es que si tu dispositivo se pierde o te lo roban, el ladrón solo necesita acceder a tu teléfono desbloqueado para autenticarte mediante una notificación push.

Teléfono

Digamos que ha iniciado sesión en su cuenta bancaria pero tiene habilitada la autenticación de dos factores mediante una llamada telefónica. Una vez que ingrese el nombre de usuario y la contraseña correctos, recibirá una llamada telefónica al número registrado y se le proporcionará una segunda contraseña. Este método es bastante seguro si tienes acceso a tu teléfono, sin embargo, éste puede ser robado o perdido fácilmente. Sin mencionar que la mayoría de las llamadas telefónicas no están encriptadas. Si un hacker experto te ataca, puede espiar tus llamadas. Una vez enviada una contraseña no cifrada, pueden robar fácilmente su contraseña y acceder a su cuenta.

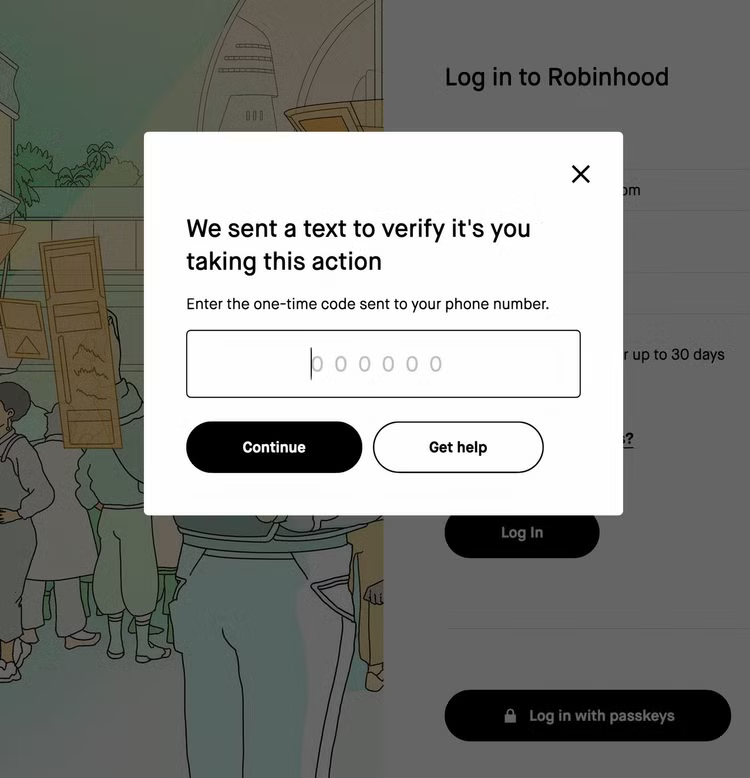

Contraseña de un solo uso (SMS o correo electrónico)

El OTP enviado vía SMS o correo electrónico no es inseguro; Sin embargo, son una de las formas menos seguras de autenticar usuarios. Los métodos OPT vía SMS y correo electrónico son atractivos porque son simples y fáciles de implementar. Es posible que los usuarios menos expertos en tecnología no quieran configurar una aplicación de autenticación, no sepan cómo (o no quieran) habilitar la autenticación biométrica o ni siquiera sepan qué es una clave de seguridad física.

El problema es que los SMS e incluso el correo electrónico pueden verse comprometidos. La 2FA es de poca utilidad si la segunda contraseña se envía a un ciberdelincuente. Los mensajes SMS también pueden enviarse sin cifrar y ser interceptados.

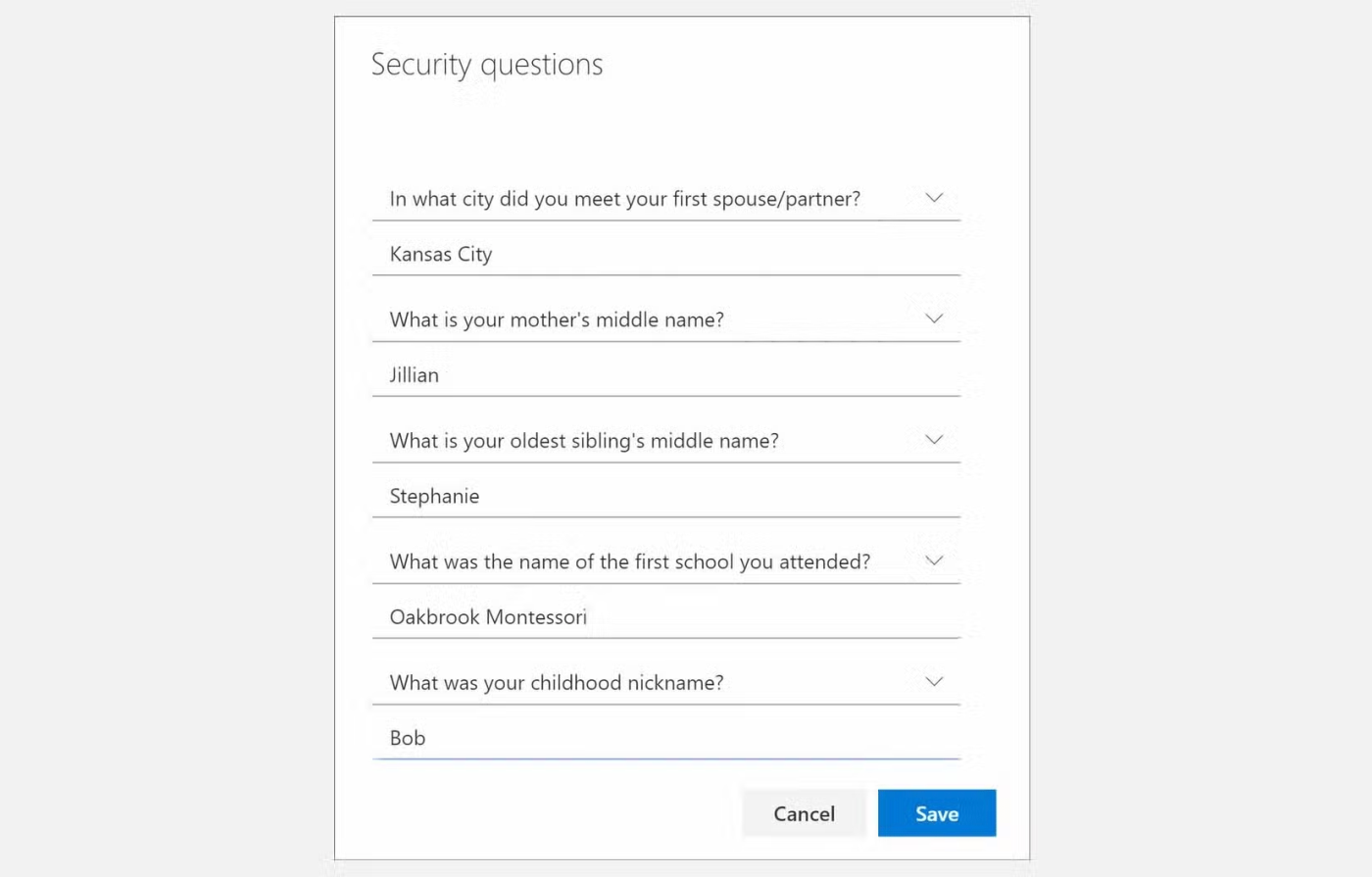

Pregunta de seguridad

Todos hemos completado preguntas de seguridad en algún momento. Las preguntas de seguridad comunes solicitarán el apellido de soltera de su madre, el nombre de su mascota y dónde nació.

El problema con estas preguntas es que cualquiera que vea tu cuenta de Facebook puede encontrar esta información. Otro gran problema es que estas respuestas pueden olvidarse. Las contraseñas y los nombres de usuario a menudo se registran, ya sea en un administrador de contraseñas o en otro lugar; Sin embargo, las respuestas a las preguntas de seguridad no lo son. Si olvida la respuesta, los ciberdelincuentes no podrán acceder a su cuenta, pero usted tampoco.

Tiene varios métodos de autenticación multifactor para elegir. Ahora que sabe qué método es más seguro, puede tomar decisiones más informadas sobre cómo proteger mejor sus datos. Independientemente del método que elijas, recuerda que cualquier autenticación de dos factores es mejor que ninguna.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

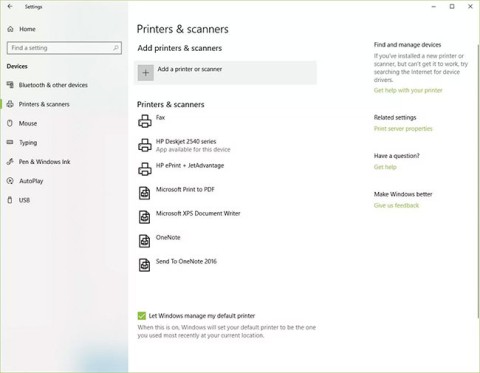

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

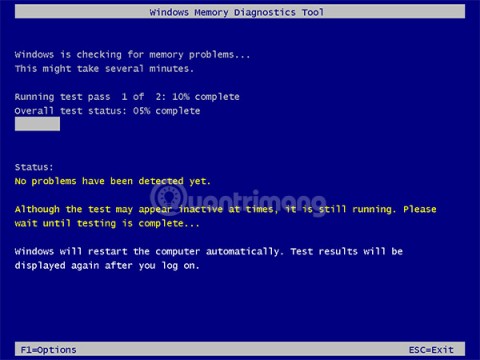

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

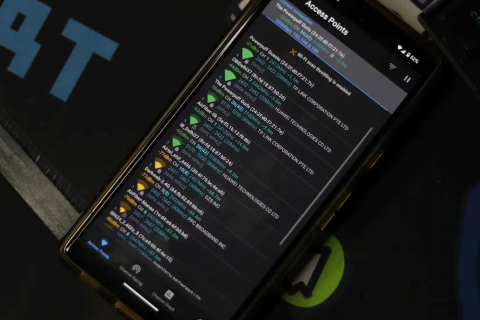

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

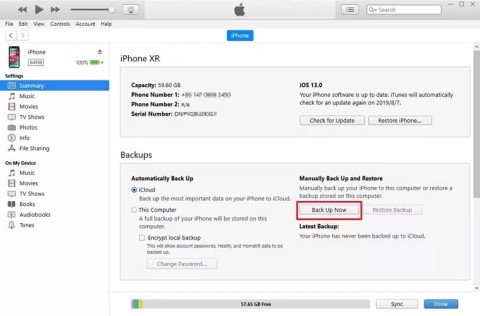

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

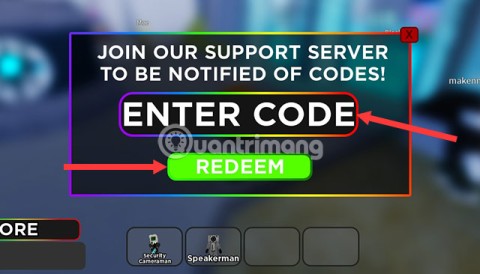

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.