Varias versiones de Windows han utilizado Kerberos como su protocolo de autenticación principal durante más de 20 años. Sin embargo, en ciertos casos, el sistema operativo debe utilizar otro método, como NTLM (NT LAN Manager).

NTLM es un protocolo de autenticación antiguo de Microsoft y fue reemplazado por Kerberos en Windows 2000. Sin embargo, NTLM todavía se utiliza para almacenar contraseñas de Windows localmente o en el archivo NTDS.dit en los controladores de dominio de Active Directory. Actualmente, NTLM se considera inseguro y contiene muchas vulnerabilidades de seguridad graves.

En octubre del año pasado, Microsoft anunció oficialmente que la compañía planeaba expandir el uso de Kerberos, con el objetivo final de eliminar por completo el uso de NTLM en Windows, específicamente a partir de Windows 11 y posteriores.

La compañía ha publicado en su sitio web oficial información sobre una lista actualizada de características de Windows que están a punto de quedar obsoletas, que ahora incluye NTLM (New Technology Lan Manager). Este aviso cubre todas las versiones de NTLM, incluidas LANMAN, NTLMv1 y NTLMv2.

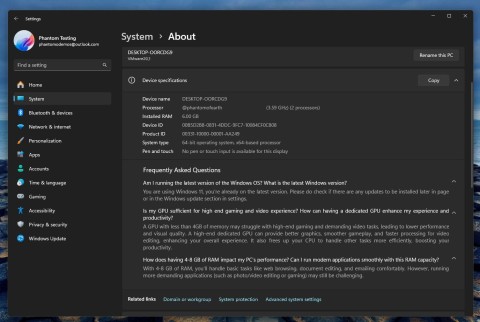

En junio de este año, Microsoft confirmó que planea descontinuar el soporte NTLM después de Windows 11 24H2 y Windows Server 2025 y, por lo tanto, la función ya no estará disponible en futuras versiones del cliente y servidor de Windows.

Hoy, Microsoft comenzó a eliminar NTLM en Windows 11 24H2 y Windows Server 2025, anunciando que NTLMv1 se ha eliminado de las versiones de Windows mencionadas anteriormente.

Microsoft explicó anteriormente que el motivo de esta medida era mejorar la seguridad de la autenticación, ya que protocolos más modernos como Kerberos podrían proporcionar una mejor protección. La compañía ahora recomienda utilizar el protocolo Negotiate para garantizar que NTLM solo se utilice cuando Kerberos no esté disponible.

Microsoft ha actualizado el aviso en su página de funciones de fin de soporte para que se lea de la siguiente manera:

Todas las versiones de NTLM, incluidas LANMAN, NTLMv1 y NTLMv2, ya no se encuentran bajo desarrollo activo de funciones y han quedado obsoletas. El uso de NTLM se seguirá manteniendo en la próxima versión de Windows Server y en la próxima versión anual de Windows. Las llamadas a NTLM deben reemplazarse con llamadas a Negotiate, que intentará autenticarse con Kerberos y solo recurrirá a NTLM cuando sea necesario.

[Actualización: noviembre de 2024]: NTLMv1 se ha eliminado a partir de Windows 11 versión 24H2 y Windows Server 20205.

Las empresas y organizaciones suelen utilizar NTLM para la autenticación de Windows, ya que este protocolo "no requiere una conexión de red local a un controlador de dominio". También es "el único protocolo compatible cuando se utiliza una cuenta local" y "funciona incluso cuando no se sabe cuál es el servidor de destino".

Estos beneficios han llevado a que algunas aplicaciones y servicios sigan utilizando NTLM en lugar de cambiar a protocolos de autenticación más modernos como Kerberos. Kerberos proporciona mejor seguridad y es más escalable que NTLM. Es por eso que Kerberos es ahora el protocolo predeterminado preferido en entornos Windows.

El problema es que, si bien las empresas pueden desactivar NTLM para la autenticación, esas aplicaciones y servicios cableados aún pueden tener problemas. Es por esto que Microsoft ha agregado muchas nuevas funciones de autenticación a Kerberos. Estos cambios se están implementando para que, a largo plazo, Kerberos se convierta en el único protocolo de autenticación de Windows.

Además de NTLMv1, también se ha eliminado otra característica de seguridad en Windows 11 24H2. Microsoft ha confirmado que Windows Information Protection (WIP) o protección de datos empresariales (EDP) se eliminará del entorno Windows. Esta función está diseñada para proteger contra fugas accidentales de datos.