Análisis de un ataque (Parte 3)

En la parte 2 de esta serie, hemos dejado toda la información necesaria para un ataque a la red de la víctima.

En la parte 2 de esta serie, hemos dejado toda la información necesaria para un ataque a la red de la víctima.

Microsoft Office ha admitido ActiveX durante años como una opción para la extensibilidad y automatización de documentos, pero también es una grave vulnerabilidad de seguridad.

Esta serie se basará en una vulnerabilidad de la red. Lo que se presentará en el artículo es un ataque real, desde el reconocimiento hasta la enumeración, la explotación del servicio de red y termina con estrategias de explotación de notificaciones. Todos estos pasos se observarán a nivel de paquete de datos y luego se explicarán en detalle.

La mundialmente famosa empresa de ciberseguridad Fortinet acaba de confirmar oficialmente que una gran cantidad de datos de usuarios fue robada del servidor Microsoft Sharepoint de la compañía, y fue publicada en un foro de hackers temprano en la mañana del 15 de septiembre.

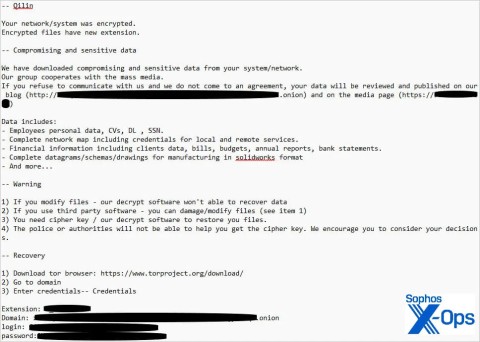

Se ha descubierto una nueva cepa de ransomware llamada Qilin que utiliza una táctica relativamente sofisticada y altamente personalizable para robar información de inicio de sesión de cuentas almacenada en el navegador Google Chrome.

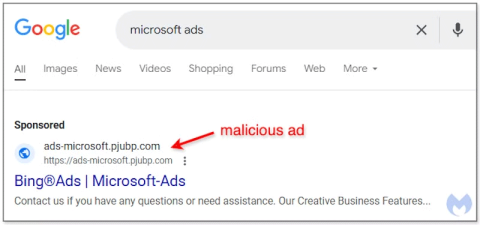

Existe una peligrosa tendencia implementada por la comunidad global de hackers que está abusando de la plataforma Google Ads para difundir código malicioso.

En la primera parte te mostramos la información que se puede observar al abrir la secuencia de paquetes enviada por Nmap. La secuencia enviada comienza con una respuesta de eco ICMP para determinar si a la computadora o red se le ha asignado una dirección IP.