Análisis de un ataque (Parte 3)

En la parte 2 de esta serie, hemos dejado toda la información necesaria para un ataque a la red de la víctima.

Don Parker

Esta serie se basará en una vulnerabilidad de la red. Lo que se presentará en el artículo es un ataque real, desde el reconocimiento hasta la enumeración, la explotación del servicio de red y termina con estrategias de explotación de notificaciones.

Todos estos pasos se observarán a nivel de paquete de datos y luego se explicarán en detalle. Ser capaz de observar y comprender un ataque a nivel de paquete es extremadamente importante tanto para los administradores de sistemas como para el personal de seguridad de la red. La salida de los firewalls, sistemas de detección de intrusiones (IDS) y otros dispositivos de seguridad siempre se utilizará para ver el tráfico real de la red. Si no entiendes lo que estás viendo a nivel de paquete, toda la tecnología de seguridad de red que tengas no tiene sentido.

Las herramientas utilizadas para simular un ciberataque son:

IPEye

Cliente TFTP

FU Rootkit

Paso de configuración

Hoy en día, existen muchas acciones de escaneo en Internet, sin mencionar las acciones de gusanos y otras formas de malware como los virus. Todos ellos serán simplemente ruido inofensivo para redes informáticas bien protegidas. Lo que deberíamos estar investigando es alguien que ataca deliberadamente una red informática. Este artículo asumirá que el atacante ya ha atacado a su víctima y ha realizado una investigación previa, como averiguar la dirección IP y las direcciones de red de la víctima. Es posible que este atacante también haya intentado explotar información como direcciones de correo electrónico asociadas a esa red. Este tipo de información es muy importante en caso de que un atacante haya encontrado la red pero no tenga forma de ingresarla después de realizar acciones de escaneo, enumeración y suplantación en ella. Las direcciones de correo electrónico que recopiló serían útiles para configurar un ataque del lado del cliente al intentar invitar a los usuarios a un sitio web malicioso a través de un enlace en un correo electrónico. Estos tipos de ataques se presentarán en los siguientes artículos.

Cómo funciona

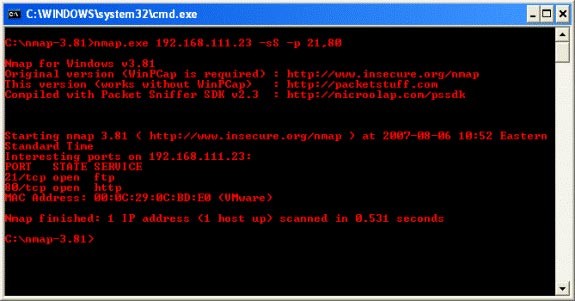

Debemos observar las acciones de un hacker mientras realiza el escaneo y enumeración de la red víctima. La primera herramienta que utilizan los hackers es Nmap. Aunque Nmap tiene relativamente pocas firmas IDS, sigue siendo una herramienta muy útil y ampliamente utilizada.

Podemos ver a través de la sintaxis utilizada por el hacker en la pequeña pantalla que se muestra arriba, que el hacker ha elegido el puerto 21 y 80 ya que tiene algunos exploits que se pueden usar a través de Metasploit Framework. No sólo eso, sino también los servicios y protocolos del sistema, que entendía bastante bien. Es bastante obvio que está utilizando un escaneo SYN, que es el tipo de escaneo de puertos más comúnmente utilizado. También se debe al hecho de que cuando un servicio TCP que escucha en un puerto recibe un paquete SYN, envía de vuelta un paquete SYN/ACK (respuesta). Un paquete SYN/ACK indica que un servicio está escuchando y esperando una conexión. Sin embargo, el mismo problema no ocurre con UDP, ya que depende de servicios como DNS (DNS también utiliza TCP, pero principalmente utiliza UDP para la mayoría de sus transacciones).

La sintaxis que se muestra a continuación es la salida que Nmap recopila de los paquetes que ha enviado, pero más precisamente de los paquetes que recibe como resultado de los escaneos SYN que ha realizado. Podemos ver que en la superficie parece que se proporcionan servicios FTP y HTTP. Realmente no nos importa la dirección MAC, así que la ignoraremos. Herramientas como Nmap no son propensas a errores, por lo que a menudo son buenas para verificar su información a nivel de paquete para garantizar la precisión. No sólo eso, también permite observar los paquetes de retorno, desde la red víctima, para poder recopilar información de arquitectura, servicios y host desde allí.

Busque los paquetes

Hay varios programas disponibles hoy en día que examinarán los paquetes y encontrarán información esencial, como el tipo de sistema operativo, información arquitectónica como x86 o SPARC y más. Esto no es suficiente, pero también es importante cuando estamos aprendiendo a dejar que un programa haga el trabajo por nosotros. Con esto en mente, echemos un vistazo al seguimiento de paquetes de Nmap y busquemos información sobre la red víctima.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............En los dos paquetes de arriba se muestra el lote abierto de Nmap. Lo que hace es enviar una solicitud de eco ICMP a la red de la víctima. Verás que no está equipado en un puerto determinado, porque ICMP no utiliza puertos, sino que es administrado por el generador de mensajes de error ICMP integrado en la pila de protocolos TCP/IP. Este paquete ICMP también está etiquetado con un número único, en este caso 38214, para ayudar a la pila TCP/IP a examinar el tráfico de retorno y asociarlo con el paquete ICMP anterior enviado. El paquete que se muestra arriba es una respuesta de una red víctima, en forma de respuesta de eco ICMP. También tiene en cuenta la cadena número 38214. Así es como el hacker sabe que hay un ordenador o una red detrás de esa dirección IP.

Esta secuencia de paquetes ICMP abierta es la razón por la que Nmap tiene una notación IDS para ella. La opción de descubrimiento de host ICMP se puede desactivar en Nmap si se desea. ¿Qué tipo de información se puede obtener a través de los resultados de un paquete de respuesta de eco ICMP de la red víctima? De hecho, no hay mucha información aquí que nos ayude a comprender la red. Sin embargo, todavía se pueden utilizar pasos preliminares en áreas relacionadas con el sistema operativo. El tiempo necesario para completar un campo y el valor junto a él están resaltados en negrita en el paquete anterior. El valor 128 indica el hecho de que este ordenador probablemente sea un ordenador con Windows. Si bien el valor ttl no responde exactamente a qué se relaciona con el sistema operativo, será la base para los próximos paquetes que consideraremos.

Conclusión

En esta primera parte, analizamos un escaneo de una red en un ataque a dos puertos específicos usando Nmap. En este punto, el atacante sabe con certeza que hay una computadora o una red de computadoras que reside en esa dirección IP. En la segunda parte de esta serie, continuaremos nuestra investigación sobre el rastro de este paquete y descubriremos qué otra información podemos obtener.

Analizando un ataque (Parte 2)

Analizando un ataque (Parte 2)

Analizando un ataque (Parte 3)

Analizando un ataque (Parte 3)

En la parte 2 de esta serie, hemos dejado toda la información necesaria para un ataque a la red de la víctima.

En la primera parte te mostramos la información que se puede observar al abrir la secuencia de paquetes enviada por Nmap. La secuencia enviada comienza con una respuesta de eco ICMP para determinar si a la computadora o red se le ha asignado una dirección IP.

¿Tiene problemas con el Error H de Microsoft Teams durante las actualizaciones? Descubra cómo solucionar el Error H de Microsoft Teams, sus causas comunes y soluciones rápidas para restablecer una colaboración fluida. Actualizado con las últimas soluciones.

¿Tienes problemas con el llavero de errores de Microsoft Teams para Mac? Descubre soluciones paso a paso y probadas para macOS y recupera una colaboración fluida. ¡Soluciones rápidas en el interior!

¿Cansado de que el error 1200 de Microsoft Teams bloquee tus llamadas? Descubre soluciones rápidas y paso a paso para iOS y Android y vuelve a trabajar en equipo sin problemas rápidamente, ¡sin necesidad de conocimientos técnicos!

¿Frustrado porque tu grabación de Microsoft Teams falló? Descubre las razones más comunes, como problemas de permisos, límites de almacenamiento y fallos de red, además de soluciones paso a paso para evitar futuros fallos y grabar siempre de forma impecable.

¿Frustrado porque las salas de reuniones no aparecen en tu reunión de Teams? Descubre las principales razones por las que no puedes verlas en Teams y sigue nuestras soluciones paso a paso para que funcionen correctamente en minutos. ¡Ideal tanto para organizadores como para participantes!

¿Tienes problemas con un error de red de Microsoft Teams en una red Wi-Fi pública? Obtén soluciones instantáneas como ajustes de VPN, comprobaciones de puertos y borrado de caché para restaurar llamadas y reuniones sin problemas. Guía paso a paso para una solución rápida.

¿Perdiste archivos importantes en Microsoft Teams? Descubre la ubicación exacta de la Papelera de reciclaje de Microsoft Teams y sigue nuestros pasos comprobados para recuperar archivos eliminados de forma rápida y sencilla, ¡sin necesidad de conocimientos técnicos!

Descubre cómo configurar el estado "Fuera de oficina" en Microsoft Teams con sencillos pasos para escritorio, móvil y sincronización con Outlook. Mantén la profesionalidad mientras estás fuera: ¡configuración rápida en minutos!

Descubre exactamente dónde encontrar el código QR de Microsoft Teams para iniciar sesión móvil ultrarrápido. Guía paso a paso con imágenes para conectarte en segundos, ¡sin necesidad de contraseñas!

¿Tienes problemas con el error al unirte a una reunión de Microsoft Teams? Descubre pasos comprobados para solucionarlo mediante enlaces directos. Soluciones rápidas para unirte sin problemas, ¡sin necesidad de conocimientos técnicos!

Domine la instalación del complemento de Microsoft Teams para Outlook 2026 sin esfuerzo. Aumente su productividad con una programación y reuniones fluidas. ¡Siga nuestros pasos probados y actualizados para un éxito inmediato!

¿Frustrado por "¿Dónde está mi calendario de Teams?"? Soluciona los problemas de sincronización en Microsoft Teams paso a paso. Restaura la vista de tu calendario y sincroniza sin esfuerzo: ¡consejos de expertos incluidos!

¿Tienes problemas con el inicio de sesión de Microsoft Teams en Chromebooks? Descubre soluciones paso a paso para resolver problemas de inicio de sesión rápidamente. Borra la caché, actualiza apps y mucho más para trabajar en equipo sin problemas. ¡Funciona con la última versión de Chrome OS!

Descubre la forma más sencilla de cambiar tu foto de perfil de Microsoft Teams en iPhone y Android. Guía paso a paso con capturas de pantalla para actualizaciones fluidas en la última versión de la app. ¡Mejora tu imagen profesional hoy mismo!

¿Te encuentras con un error en Microsoft Teams hoy? Esta guía paso a paso para la solución de problemas de Microsoft Teams te muestra las primeras comprobaciones para resolverlo rápidamente. Soluciones rápidas para la conectividad, la caché y las actualizaciones para que puedas volver a chatear sin problemas.