Análisis de un ataque (Parte 3)

En la parte 2 de esta serie, hemos dejado toda la información necesaria para un ataque a la red de la víctima.

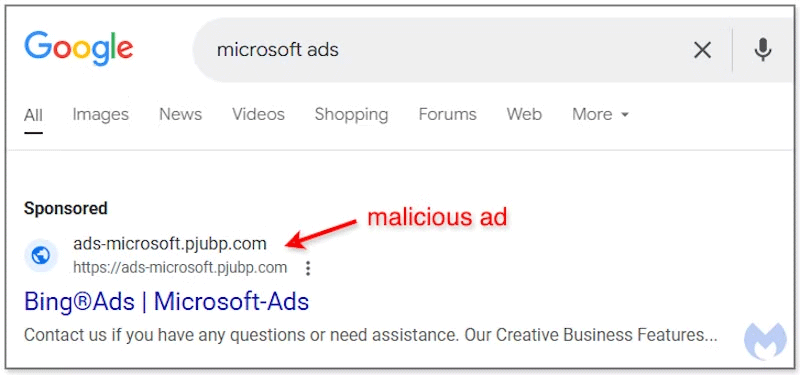

Con la popularidad de Google, los estafadores aprovechan los servicios de la empresa para cometer malas acciones. Los malos están publicando anuncios maliciosos en las páginas de resultados de Google y, si bien la táctica no es nueva, este nuevo método tiene como objetivo robar las credenciales de Microsoft de los usuarios.

Anuncios falsos de Microsoft que roban cuentas

Según un informe de Malwarebytes, el ataque comienza cuando alguien busca el programa Microsoft Ad. Google proporciona enlaces patrocinados relevantes para el término de búsqueda y uno de ellos es una copia falsa del sitio web de Microsoft Ads. Tiene una URL diferente a la del sitio web real, generalmente el del sorteo.

Sin embargo, la gente a menudo confía tanto en los resultados de búsqueda de Google que hacen clic ciegamente en el primer resultado que ven. Y si el estafador es lo suficientemente hábil, puede hacer que su enlace patrocinado parezca casi idéntico al enlace real, aunque la URL parezca extraña.

El sitio falso de Microsoft Ads tiene varias medidas implementadas para mantener alejados a los visitantes no deseados. Por ejemplo, si un bot intenta analizar el sitio web o alguien lo visita a través de VPN, el sitio web mostrará una página de destino falsa para distraerlo. Y si intentas ir directamente a la URL sin pasar por el anuncio falso, el sitio te mostrará un vídeo de Rick Astley cantando "Never Gonna Give You Up".

Sin embargo, si accede a través de Google Ads, verá una página de inicio de sesión falsa de Microsoft que le solicitará que ingrese su nombre de usuario, contraseña y código de autenticación de dos factores. Si proporciona esta información, los estafadores pueden usarla para robar su cuenta de Microsoft.

Dado que el ataque se dirige a las personas que desean utilizar Microsoft Ads para publicitar sus productos, es probable que no lo veas. Sin embargo, este es un excelente ejemplo de cómo funcionan estas estafas, ya que pueden hacerse pasar por casi cualquier sitio web.

En la parte 2 de esta serie, hemos dejado toda la información necesaria para un ataque a la red de la víctima.

Microsoft Office ha admitido ActiveX durante años como una opción para la extensibilidad y automatización de documentos, pero también es una grave vulnerabilidad de seguridad.

Esta serie se basará en una vulnerabilidad de la red. Lo que se presentará en el artículo es un ataque real, desde el reconocimiento hasta la enumeración, la explotación del servicio de red y termina con estrategias de explotación de notificaciones. Todos estos pasos se observarán a nivel de paquete de datos y luego se explicarán en detalle.

La mundialmente famosa empresa de ciberseguridad Fortinet acaba de confirmar oficialmente que una gran cantidad de datos de usuarios fue robada del servidor Microsoft Sharepoint de la compañía, y fue publicada en un foro de hackers temprano en la mañana del 15 de septiembre.

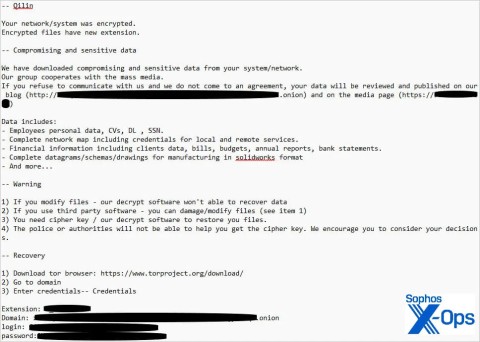

Se ha descubierto una nueva cepa de ransomware llamada Qilin que utiliza una táctica relativamente sofisticada y altamente personalizable para robar información de inicio de sesión de cuentas almacenada en el navegador Google Chrome.

En la primera parte te mostramos la información que se puede observar al abrir la secuencia de paquetes enviada por Nmap. La secuencia enviada comienza con una respuesta de eco ICMP para determinar si a la computadora o red se le ha asignado una dirección IP.

¿Tiene problemas con el Error H de Microsoft Teams durante las actualizaciones? Descubra cómo solucionar el Error H de Microsoft Teams, sus causas comunes y soluciones rápidas para restablecer una colaboración fluida. Actualizado con las últimas soluciones.

¿Tienes problemas con el llavero de errores de Microsoft Teams para Mac? Descubre soluciones paso a paso y probadas para macOS y recupera una colaboración fluida. ¡Soluciones rápidas en el interior!

¿Cansado de que el error 1200 de Microsoft Teams bloquee tus llamadas? Descubre soluciones rápidas y paso a paso para iOS y Android y vuelve a trabajar en equipo sin problemas rápidamente, ¡sin necesidad de conocimientos técnicos!

¿Frustrado porque tu grabación de Microsoft Teams falló? Descubre las razones más comunes, como problemas de permisos, límites de almacenamiento y fallos de red, además de soluciones paso a paso para evitar futuros fallos y grabar siempre de forma impecable.

¿Frustrado porque las salas de reuniones no aparecen en tu reunión de Teams? Descubre las principales razones por las que no puedes verlas en Teams y sigue nuestras soluciones paso a paso para que funcionen correctamente en minutos. ¡Ideal tanto para organizadores como para participantes!

¿Tienes problemas con un error de red de Microsoft Teams en una red Wi-Fi pública? Obtén soluciones instantáneas como ajustes de VPN, comprobaciones de puertos y borrado de caché para restaurar llamadas y reuniones sin problemas. Guía paso a paso para una solución rápida.

¿Perdiste archivos importantes en Microsoft Teams? Descubre la ubicación exacta de la Papelera de reciclaje de Microsoft Teams y sigue nuestros pasos comprobados para recuperar archivos eliminados de forma rápida y sencilla, ¡sin necesidad de conocimientos técnicos!

Descubre cómo configurar el estado "Fuera de oficina" en Microsoft Teams con sencillos pasos para escritorio, móvil y sincronización con Outlook. Mantén la profesionalidad mientras estás fuera: ¡configuración rápida en minutos!

Descubre exactamente dónde encontrar el código QR de Microsoft Teams para iniciar sesión móvil ultrarrápido. Guía paso a paso con imágenes para conectarte en segundos, ¡sin necesidad de contraseñas!

¿Tienes problemas con el error al unirte a una reunión de Microsoft Teams? Descubre pasos comprobados para solucionarlo mediante enlaces directos. Soluciones rápidas para unirte sin problemas, ¡sin necesidad de conocimientos técnicos!

Domine la instalación del complemento de Microsoft Teams para Outlook 2026 sin esfuerzo. Aumente su productividad con una programación y reuniones fluidas. ¡Siga nuestros pasos probados y actualizados para un éxito inmediato!

¿Frustrado por "¿Dónde está mi calendario de Teams?"? Soluciona los problemas de sincronización en Microsoft Teams paso a paso. Restaura la vista de tu calendario y sincroniza sin esfuerzo: ¡consejos de expertos incluidos!

¿Tienes problemas con el inicio de sesión de Microsoft Teams en Chromebooks? Descubre soluciones paso a paso para resolver problemas de inicio de sesión rápidamente. Borra la caché, actualiza apps y mucho más para trabajar en equipo sin problemas. ¡Funciona con la última versión de Chrome OS!

Descubre la forma más sencilla de cambiar tu foto de perfil de Microsoft Teams en iPhone y Android. Guía paso a paso con capturas de pantalla para actualizaciones fluidas en la última versión de la app. ¡Mejora tu imagen profesional hoy mismo!

¿Te encuentras con un error en Microsoft Teams hoy? Esta guía paso a paso para la solución de problemas de Microsoft Teams te muestra las primeras comprobaciones para resolverlo rápidamente. Soluciones rápidas para la conectividad, la caché y las actualizaciones para que puedas volver a chatear sin problemas.