Si le preocupa que alguien no deseado use su Chromebook sin su permiso, existe una solución alternativa: desactive el acceso de invitados en Chrome OS.

Cuando desactiva esta función, solo las cuentas registradas podrán usar su Chromebook. La implementación es extremadamente sencilla.

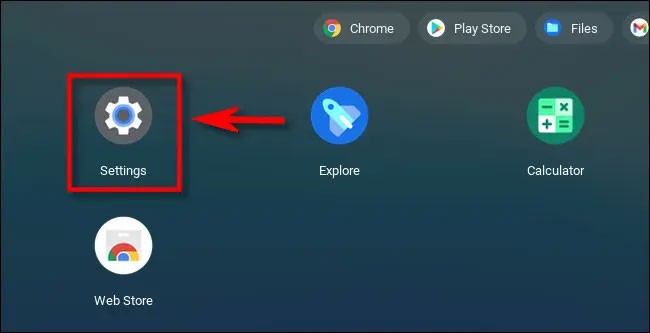

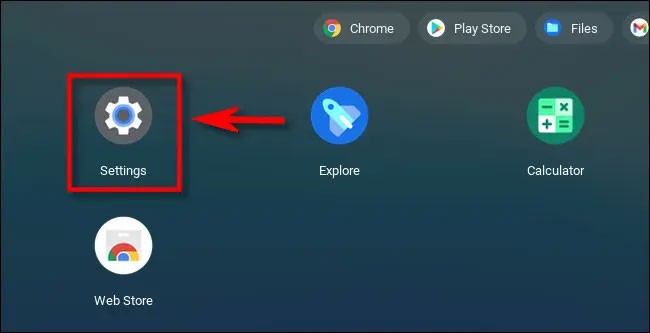

Primero, abra el iniciador de Chrome OS haciendo clic en el pequeño botón circular en la esquina inferior izquierda de la pantalla. Luego, expanda la interfaz de la ventana del Iniciador haciendo clic en el botón de flecha hacia arriba cerca de la parte superior.

Una vez que la ventana del Iniciador esté completamente expandida, busque “ Configuración ” (ícono de engranaje) y selecciónelo. (Es posible que tengas que desplazarte hasta la segunda página de la ventana del Iniciador para encontrar este icono).

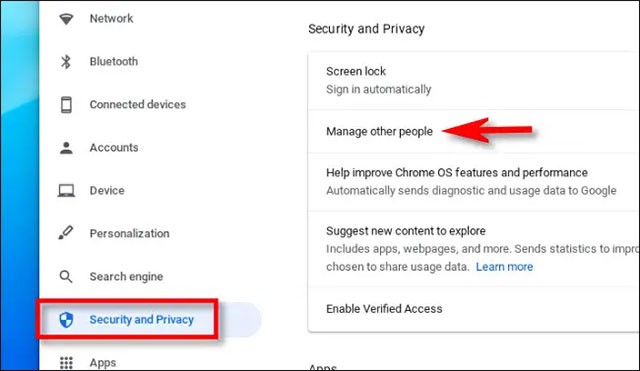

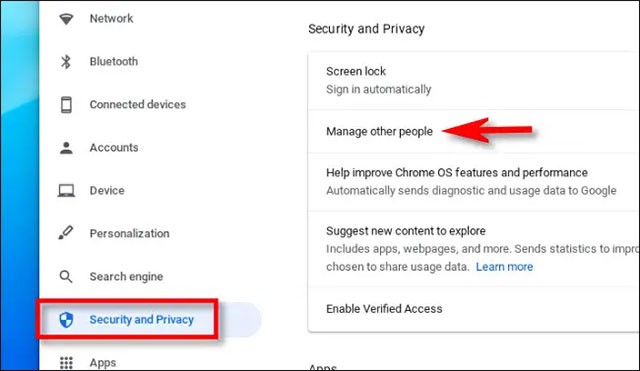

En la ventana de Configuración que se abre, haga clic en “ Seguridad y privacidad ” en el menú derecho de la pantalla, luego seleccione “ Administrar otras personas ”.

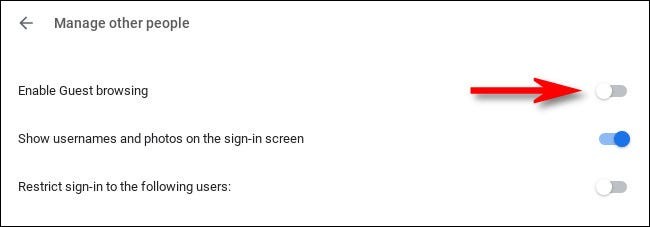

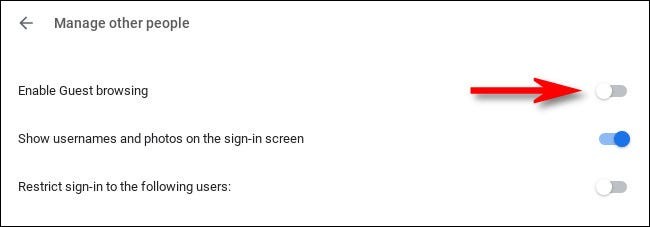

Ahora, haga clic en el interruptor junto a “ Habilitar navegación de invitados ” para deshabilitar esta función. Cuando esté apagado, el interruptor se volverá gris y mirará hacia la izquierda.

Cierre Configuración y la próxima vez que cierre la sesión, notará que la opción “Navegar como invitado” desapareció de la pantalla de inicio de sesión. Sólo las cuentas registradas pueden utilizar el dispositivo. Tu Chromebook ahora es mucho más segura.