Microsoft está a punto de construir la computadora cuántica más poderosa del mundo

Microsoft sigue siendo una fuerza importante en la investigación global de la computación cuántica.

El artículo probó 3 contraseñas diferentes con una herramienta de descifrado de contraseñas de código abierto para descubrir qué método funciona realmente cuando se trata de seguridad de contraseñas.

Tabla de contenido

Cuando crea una cuenta en un servicio en línea, el proveedor generalmente encripta su información de inicio de sesión en sus servidores. Esto se hace utilizando un algoritmo para crear un "hash", una cadena aleatoria aparentemente única de letras y números para su contraseña. Por supuesto, no es realmente aleatorio, sino una cadena de caracteres muy específica que sólo tu contraseña puede generar, pero para el ojo inexperto parece un desastre.

Convertir una palabra en un hash es mucho más rápido y sencillo que "decodificar" el hash nuevamente en una palabra. Entonces, cuando usted establece una contraseña, el servicio en el que inicia sesión ejecuta su contraseña a través de un hash y almacena el resultado en sus servidores.

Si este archivo de contraseña se filtra, los piratas informáticos intentarán descubrir su contenido descifrando la contraseña. Dado que cifrar contraseñas es más rápido que descifrarlas, los piratas informáticos configurarán un sistema que tome las contraseñas potenciales como entrada, las cifre utilizando el mismo método que el servidor y luego compare los resultados con una base de datos de contraseñas.

Si el hash de una contraseña potencial coincide con cualquier entrada en la base de datos, el hacker sabe que cada intento coincide con la contraseña potencial probada.

Intente descifrar algunas de las contraseñas generadas en el artículo para ver lo fácil que es. Para ello, el ejemplo utilizará Hashcat , una herramienta de descifrado de contraseñas gratuita y de código abierto que cualquiera puede utilizar.

Para estas pruebas, el ejemplo descifrará las siguientes contraseñas:

Ahora, encripte la contraseña usando MD5. Así es como se verían las contraseñas si estuvieran en un archivo de contraseñas guardado:

Ahora, es el momento de descifrarlos.

Para comenzar, realicemos un ataque de diccionario, uno de los métodos de ataque de contraseña más comunes. Se trata de un ataque simple en el que el hacker toma una lista de contraseñas potenciales, le pide a Hashcat que las convierta a MD5 y ve si alguna de las contraseñas coincide con las 3 entradas anteriores. Para esta prueba, utilizaremos el archivo "rockyou.txt" como nuestro diccionario, que es una de las mayores filtraciones de contraseñas de la historia.

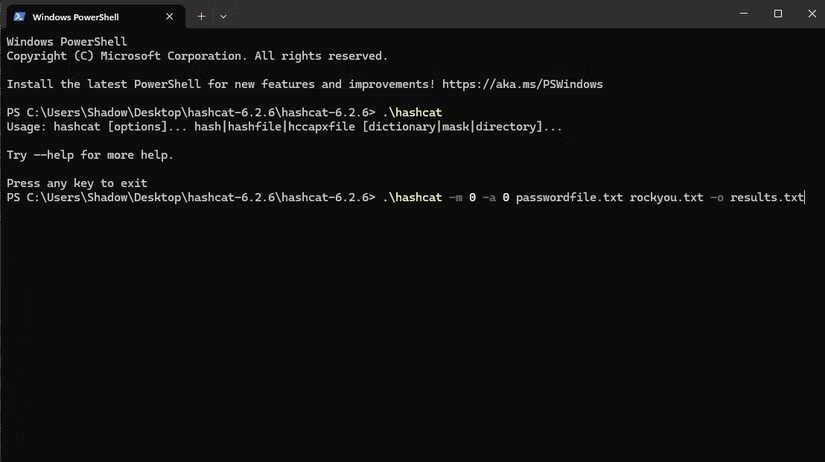

Para comenzar a descifrar, el autor del artículo fue a la carpeta Hashcat, hizo clic derecho en un espacio vacío y presionó Abrir en Terminal . Ahora que la Terminal está abierta y configurada en el directorio Hashcat, invoque la aplicación Hashcat con el siguiente comando:

.\hashcat -m 0 -a 0 passwordfile.txt rockyou.txt -o results.txtEsto es lo que hace el comando:

Aunque rockyou era enorme, Hashcat los procesó todos en 6 segundos. En el archivo resultante, Hashcat dice que descifró la contraseña 123456, pero las contraseñas Susan y Bitwarden siguen sin descifrarse. Esto se debe a que otra persona usó 123456 en el archivo rockyou.txt, pero nadie más usó la contraseña Susan o Bitwarden, lo que significa que eran lo suficientemente seguras para sobrevivir a este ataque.

Los ataques de diccionario son efectivos cuando alguien usa la misma contraseña que se encuentra en una lista grande de contraseñas. Son rápidos y fáciles de implementar, pero no pueden descifrar contraseñas que no están en el diccionario. Por lo tanto, si realmente quieres probar tu contraseña, necesitas utilizar ataques de fuerza bruta.

Si los ataques de diccionario simplemente toman una lista preestablecida y los convierten uno por uno, entonces los ataques de fuerza bruta hacen lo mismo pero con todas las combinaciones imaginables. Son más difíciles de implementar y toman más tiempo, pero eventualmente descifrarán cualquier contraseña. Como veremos pronto, esa capacidad a veces puede llevar mucho tiempo.

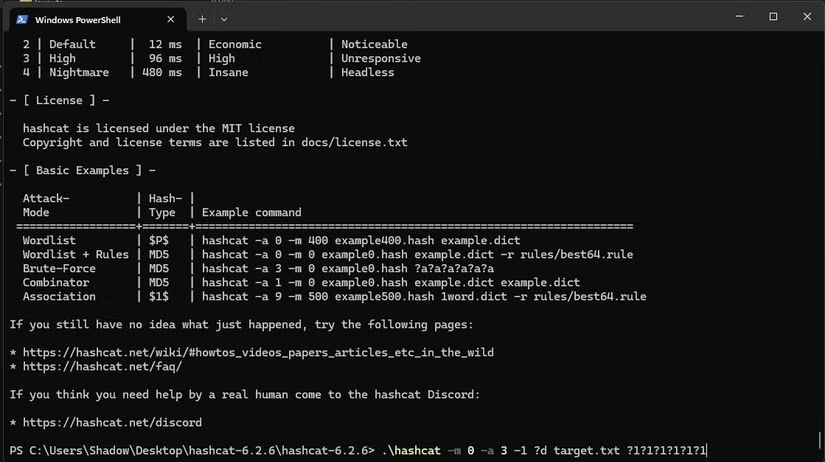

Aquí está el comando utilizado para realizar un ataque de fuerza bruta "real":

.\hashcat -m 0 -a 3 target.txt --increment ?a?a?a?a?a?a?a?a?a?a -o output.txtEsto es lo que hace el comando:

Incluso con esta pésima máscara, la contraseña 123456 se descifra en 15 segundos. Aunque es la contraseña más común, es una de las más débiles.

Contraseña "Susan48!" Mucho mejor: la computadora dice que tomará 4 días descifrarlo. Sin embargo, hay un problema. ¿Recuerdas cuando el artículo decía que la contraseña de Susan tenía algunos fallos graves? El mayor error es que las contraseñas se construyen de forma predecible.

Al crear contraseñas, a menudo colocamos elementos específicos en lugares específicos. Puedes imaginar que la creadora de la contraseña, Susan, intentó usar "susan" al principio, pero le pidieron que agregara letras mayúsculas y números. Para que fuera más fácil recordarlo, escribieron con mayúscula la primera letra y agregaron números al final. Entonces tal vez un servicio de inicio de sesión solicitó un símbolo, por lo que quien creó la contraseña lo agregó al final.

Entonces, podemos usar la máscara para indicarle a Hashcat que solo pruebe caracteres específicos en lugares específicos para aprovechar lo fácil que es para las personas adivinar al crear contraseñas. En esta máscara, "?u" solo usará letras mayúsculas en esa posición, "?l" solo usará letras minúsculas y "?a" representa cualquier carácter:

.\hashcat -m 0 -a 3 -1 ?a target.txt ?u?l?l?l?l?a?a?a -o output.txtCon esta máscara, Hashcat descifró la contraseña en 3 minutos y 10 segundos, mucho más rápido que 4 días.

La contraseña de Bitwarden tiene 10 caracteres y no utiliza ningún patrón predecible, por lo que se necesitaría un ataque de fuerza bruta sin ninguna máscara para descifrarla. Desafortunadamente, cuando le pedí a Hashcat que hiciera eso, arrojó un error que decía que el número de combinaciones posibles excede el límite de números enteros. El experto en seguridad informática dice que Bitwarden tardó 3 años en descifrar la contraseña, así que eso es suficiente.

Los principales factores que impiden que el artículo descifre la contraseña de Bitwarden son su longitud (10 caracteres) y su imprevisibilidad. Por lo tanto, al crear una contraseña, intente hacerla lo más larga posible y distribuir símbolos, números y letras mayúsculas de manera uniforme a lo largo de la contraseña. Esto evita que los piratas informáticos utilicen máscaras para predecir la ubicación de cada elemento y hace que sea mucho más difícil de descifrar.

Probablemente conozcas los viejos refranes sobre contraseñas como "utilizar una matriz de caracteres" y "hacerla lo más larga posible". Esperamos que sepas por qué la gente recomienda estos consejos útiles: son la diferencia clave entre una contraseña fácil de descifrar y una segura.

¿Tiene problemas con el Error H de Microsoft Teams durante las actualizaciones? Descubra cómo solucionar el Error H de Microsoft Teams, sus causas comunes y soluciones rápidas para restablecer una colaboración fluida. Actualizado con las últimas soluciones.

¿Tienes problemas con el llavero de errores de Microsoft Teams para Mac? Descubre soluciones paso a paso y probadas para macOS y recupera una colaboración fluida. ¡Soluciones rápidas en el interior!

¿Cansado de que el error 1200 de Microsoft Teams bloquee tus llamadas? Descubre soluciones rápidas y paso a paso para iOS y Android y vuelve a trabajar en equipo sin problemas rápidamente, ¡sin necesidad de conocimientos técnicos!

¿Frustrado porque tu grabación de Microsoft Teams falló? Descubre las razones más comunes, como problemas de permisos, límites de almacenamiento y fallos de red, además de soluciones paso a paso para evitar futuros fallos y grabar siempre de forma impecable.

¿Frustrado porque las salas de reuniones no aparecen en tu reunión de Teams? Descubre las principales razones por las que no puedes verlas en Teams y sigue nuestras soluciones paso a paso para que funcionen correctamente en minutos. ¡Ideal tanto para organizadores como para participantes!

¿Tienes problemas con un error de red de Microsoft Teams en una red Wi-Fi pública? Obtén soluciones instantáneas como ajustes de VPN, comprobaciones de puertos y borrado de caché para restaurar llamadas y reuniones sin problemas. Guía paso a paso para una solución rápida.

¿Perdiste archivos importantes en Microsoft Teams? Descubre la ubicación exacta de la Papelera de reciclaje de Microsoft Teams y sigue nuestros pasos comprobados para recuperar archivos eliminados de forma rápida y sencilla, ¡sin necesidad de conocimientos técnicos!

Descubre cómo configurar el estado "Fuera de oficina" en Microsoft Teams con sencillos pasos para escritorio, móvil y sincronización con Outlook. Mantén la profesionalidad mientras estás fuera: ¡configuración rápida en minutos!

Descubre exactamente dónde encontrar el código QR de Microsoft Teams para iniciar sesión móvil ultrarrápido. Guía paso a paso con imágenes para conectarte en segundos, ¡sin necesidad de contraseñas!

¿Tienes problemas con el error al unirte a una reunión de Microsoft Teams? Descubre pasos comprobados para solucionarlo mediante enlaces directos. Soluciones rápidas para unirte sin problemas, ¡sin necesidad de conocimientos técnicos!

Domine la instalación del complemento de Microsoft Teams para Outlook 2026 sin esfuerzo. Aumente su productividad con una programación y reuniones fluidas. ¡Siga nuestros pasos probados y actualizados para un éxito inmediato!

¿Frustrado por "¿Dónde está mi calendario de Teams?"? Soluciona los problemas de sincronización en Microsoft Teams paso a paso. Restaura la vista de tu calendario y sincroniza sin esfuerzo: ¡consejos de expertos incluidos!

¿Tienes problemas con el inicio de sesión de Microsoft Teams en Chromebooks? Descubre soluciones paso a paso para resolver problemas de inicio de sesión rápidamente. Borra la caché, actualiza apps y mucho más para trabajar en equipo sin problemas. ¡Funciona con la última versión de Chrome OS!

Descubre la forma más sencilla de cambiar tu foto de perfil de Microsoft Teams en iPhone y Android. Guía paso a paso con capturas de pantalla para actualizaciones fluidas en la última versión de la app. ¡Mejora tu imagen profesional hoy mismo!

¿Te encuentras con un error en Microsoft Teams hoy? Esta guía paso a paso para la solución de problemas de Microsoft Teams te muestra las primeras comprobaciones para resolverlo rápidamente. Soluciones rápidas para la conectividad, la caché y las actualizaciones para que puedas volver a chatear sin problemas.