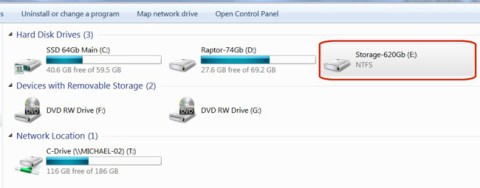

Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

Google Calendar está siendo atacado por piratas informáticos que falsifican los encabezados de correo electrónico para acceder a la información privada de los usuarios. Esta campaña de phishing podría afectar a 500 millones de usuarios y podría robar información personal y comercial confidencial, pero usted puede mantenerse seguro cambiando una sola configuración.

Cómo funciona el ataque de phishing de Google Calendar

La campaña de phishing de Google Calendar fue descubierta por primera vez por expertos en ciberseguridad de Check Point Software.

El atacante envía invitaciones que parecen invitaciones normales de Google Calendar. Para que la invitación parezca creíble, modifican el encabezado del correo electrónico de invitación, haciéndolo parecer enviado por una empresa legítima o alguien que el objetivo conoce. La mayoría de las invitaciones se ven exactamente como las invitaciones normales de Google Calendar, mientras que otras usan un formato personalizado.

El enlace en la invitación lleva al objetivo a una página de phishing donde se le pide a la víctima completar un proceso de autenticación falso, compartir información de identificación personal (PII) o información comercial y, en algunos casos, incluso compartir detalles de pago. La información robada se utiliza para fraudes financieros, fraudes con tarjetas de crédito, robo de identidad y otras actividades fraudulentas.

Después de darse cuenta de que la función de escaneo de correo electrónico de Google detectó estas invitaciones de calendario maliciosas, el atacante modificó la campaña y comenzó a utilizar Formularios de Google y Dibujos de Google. El envío de archivos de invitación de calendario (.ics) que se vinculan a Formularios de Google o Dibujos de Google les permite eludir los análisis de seguridad de Google.

Después de que el usuario abre el formulario de Google, se le pide que haga clic en otro enlace que conduce a una página de phishing, disfrazada de reCAPTCHA o una página de soporte falsa.

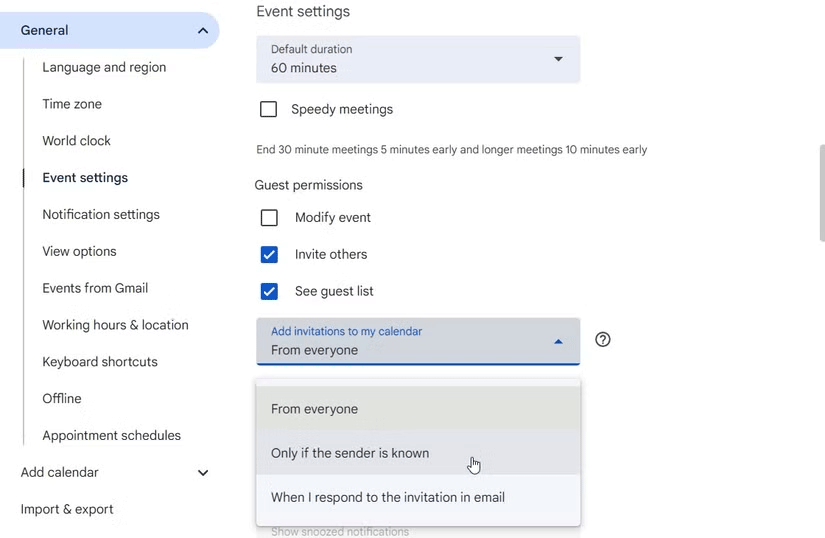

¡Cambia esta configuración de Google para protegerte!

Google recomienda cambiar la configuración de “remitentes conocidos” en Google Calendar para protegerse de este ataque de phishing y suplantación de identidad.

Cambiar esta configuración filtrará todas las invitaciones agregadas a su calendario para incluir solo invitaciones de personas de la misma empresa para la que trabaja (con el mismo dominio), personas de su lista de contactos o personas con las que ha interactuado anteriormente. También recibirás una alerta cuando recibas una invitación de alguien que no está en tu lista o con quien nunca has contactado antes.

Al igual que con todos estos ataques, evite hacer clic si no conoce al remitente. Incluso si el remitente es alguien que conoces, es mejor contactar a la persona para verificar primero, especialmente si la invitación es para un evento o reunión inesperados.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

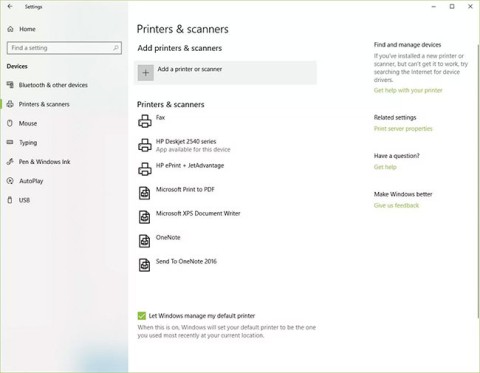

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

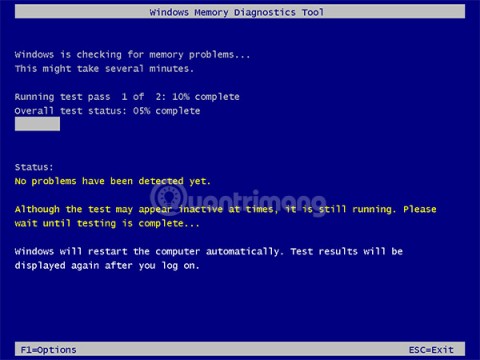

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

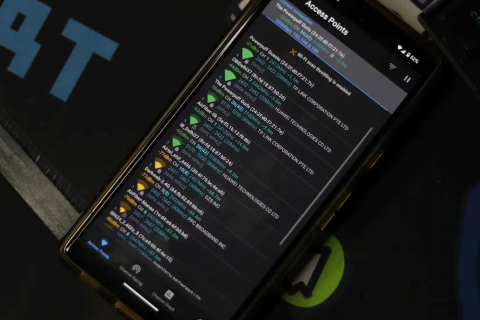

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

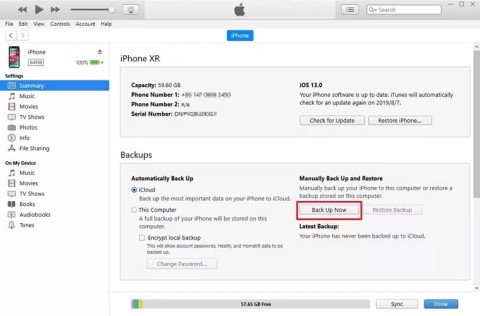

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

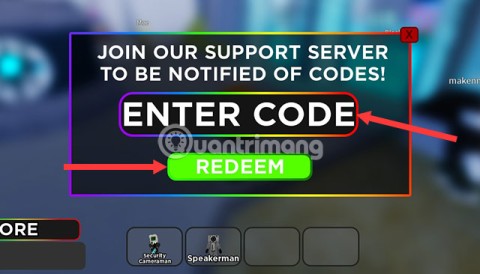

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.