¿Por qué debes evitar iniciar sesión con redes sociales?

Ahora que conoces las desventajas de usar inicios de sesión en redes sociales, probablemente las evitarás como si fueran la plaga.

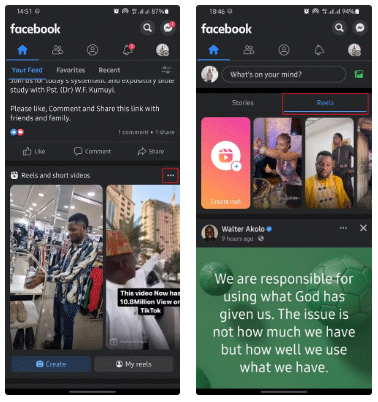

Las redes sociales son un objetivo principal para los estafadores. Al comprender sus tácticas, puede protegerse de convertirse en una víctima. Veamos cómo los estafadores suelen utilizar su perfil de redes sociales para atraerlo a estafas.

La táctica más probada y comprobada de los estafadores es una táctica de ingeniería social llamada phishing. El phishing implica el uso de un comportamiento engañoso, como suplantar la identidad de una persona, un sitio web o una organización de confianza, para robar la información personal de una víctima.

Por ejemplo, es posible que recibas un mensaje en una red social con una oferta atractiva y un enlace adjunto. Pero cuando haces clic en él, serás redirigido a un sitio web malicioso que parece legítimo y te solicita tu información personal o financiera. Una vez que ingresa sus datos, el estafador los intercepta en el otro extremo para uso fraudulento.

Dado que estos sitios pueden parecer legítimos, es mejor familiarizarse con las señales de un sitio fraudulento y denunciarlos. Pero antes de continuar, es mejor no responder a mensajes no solicitados ni hacer clic en enlaces sospechosos.

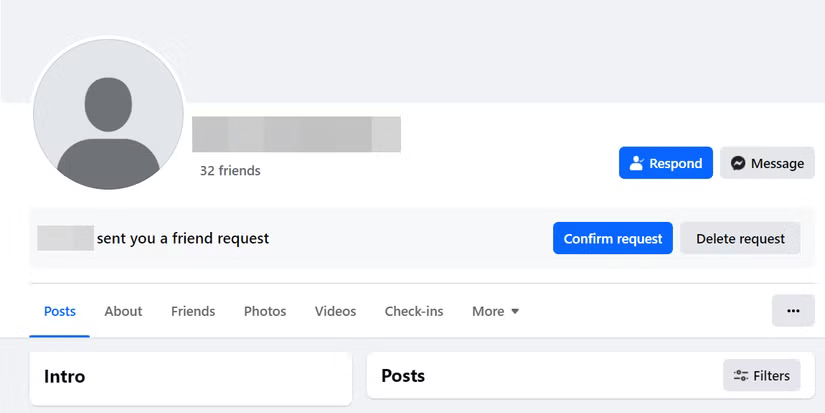

1. Hacerse pasar por un conocido

Algunos estafadores son lo suficientemente astutos como para crear perfiles falsos haciéndose pasar por amigos o familiares. Esto suele ocurrir de dos maneras: hackean la cuenta de la persona o crean un perfil completamente nuevo con su información personal y fotos.

Una vez que el perfil esté listo, te enviarán una solicitud de amistad. Si ya son tus amigos, te enviarán un mensaje para engañarte y hacer que reveles información personal o hagas clic en un enlace malicioso. Incluso podrían pedirte que les envíes dinero.

Si recibe un mensaje sospechoso de un amigo o familiar, intente comunicarse con él directamente a través de otros medios para averiguar si realmente es él. Puedes alertarlos sobre un posible fraude si no son ellos.

Tenga cuidado con la información que comparte en su perfil público. Esta información se puede utilizar para hacer que la estafa parezca más convincente.

2. Regalos y promociones falsos

A todo el mundo le encantan las cosas gratis y los estafadores lo saben. Crean anuncios convincentes para atraer a víctimas desprevenidas para que hagan clic y completen un formulario para reclamar un premio. Es una forma sencilla de aprovechar el entusiasmo, la promesa de recompensa y la confianza asociadas con gastar dinero en publicidad.

Antes de participar en cualquier oferta, debes aprender a detectar anuncios falsos en las redes sociales. Podrás saberlo de inmediato cuando veas señales de advertencia, como ofertas que parecen demasiado buenas para ser verdad, anuncios de cuentas o páginas no verificadas y, como es común en cualquier estafa, muchos errores gramaticales.

También debes revisar la sección de comentarios de estos anuncios; A menudo están llenos de críticas negativas y advertencias de otros usuarios.

3. Oferta de trabajo falsa

No es difícil imaginar a gente teniendo sus cuentas hackeadas a través de ofertas de trabajo falsas de esta manera. Entonces, si recibes una oferta de trabajo en las redes sociales, revisa la URL, investiga la empresa que ofrece la oferta y siempre confía en tus instintos si algo no parece correcto.

4. Fraude romántico

Las estafas románticas suelen ser estafas que duran un tiempo. El estafador crea un perfil falso en las redes sociales y comienza una relación romántica con la víctima. Después de ganarse la confianza completa de la víctima, de repente comienzan a pedir dinero para cubrir diversos gastos inesperados.

La víctima luego comenzó a pagar alimentos, alquiler, viajes y facturas médicas. El estafador puede incluso pedirles que proporcionen información financiera, como los datos de su tarjeta de crédito, para que puedan gastar libremente antes de desaparecer.

Para evitar caer en una estafa romántica en las redes sociales, desconfíe siempre de las personas que expresan su intenso amor demasiado pronto. Intente verificar la identidad de la persona a través de otros medios. Tampoco les envíes dinero a menos que los conozcas en persona y desde hace tiempo.

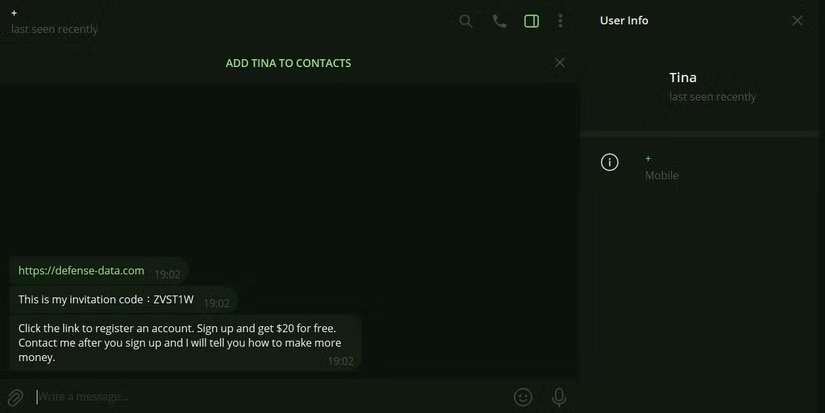

6. Estafas de criptomonedas y otras inversiones

Las estafas de inversión pueden atraerlo afirmando que la persona está ganando $100 por semana operando con criptomonedas o divisas. Las inversiones de bajo riesgo y alto rendimiento suelen ser estafas. Si investiga los tipos de inversiones que estos estafadores anuncian, como criptomonedas o forex, descubrirá que no es algo que pueda hacer rico a alguien de la noche a la mañana.

Esta no es una lista completa de todas las estafas que encontrarás en las redes sociales. Existen muchas variantes de estas estafas y con el tiempo aparecen nuevas constantemente. Siempre es mejor mantenerse alerta y protegerse de las estafas en las redes sociales.

Ahora que conoces las desventajas de usar inicios de sesión en redes sociales, probablemente las evitarás como si fueran la plaga.

Es un hecho que no todo lo que se comparte en las redes sociales recibe comentarios positivos de los usuarios.

¿Recuerdas cuando las aplicaciones de redes sociales solían hacer una o dos cosas realmente bien? Esos días ya pasaron y demasiada diversificación ha hecho que muchas aplicaciones estén infladas.

¿Tiene problemas con el Error H de Microsoft Teams durante las actualizaciones? Descubra cómo solucionar el Error H de Microsoft Teams, sus causas comunes y soluciones rápidas para restablecer una colaboración fluida. Actualizado con las últimas soluciones.

¿Tienes problemas con el llavero de errores de Microsoft Teams para Mac? Descubre soluciones paso a paso y probadas para macOS y recupera una colaboración fluida. ¡Soluciones rápidas en el interior!

¿Cansado de que el error 1200 de Microsoft Teams bloquee tus llamadas? Descubre soluciones rápidas y paso a paso para iOS y Android y vuelve a trabajar en equipo sin problemas rápidamente, ¡sin necesidad de conocimientos técnicos!

¿Frustrado porque tu grabación de Microsoft Teams falló? Descubre las razones más comunes, como problemas de permisos, límites de almacenamiento y fallos de red, además de soluciones paso a paso para evitar futuros fallos y grabar siempre de forma impecable.

¿Frustrado porque las salas de reuniones no aparecen en tu reunión de Teams? Descubre las principales razones por las que no puedes verlas en Teams y sigue nuestras soluciones paso a paso para que funcionen correctamente en minutos. ¡Ideal tanto para organizadores como para participantes!

¿Tienes problemas con un error de red de Microsoft Teams en una red Wi-Fi pública? Obtén soluciones instantáneas como ajustes de VPN, comprobaciones de puertos y borrado de caché para restaurar llamadas y reuniones sin problemas. Guía paso a paso para una solución rápida.

¿Perdiste archivos importantes en Microsoft Teams? Descubre la ubicación exacta de la Papelera de reciclaje de Microsoft Teams y sigue nuestros pasos comprobados para recuperar archivos eliminados de forma rápida y sencilla, ¡sin necesidad de conocimientos técnicos!

Descubre cómo configurar el estado "Fuera de oficina" en Microsoft Teams con sencillos pasos para escritorio, móvil y sincronización con Outlook. Mantén la profesionalidad mientras estás fuera: ¡configuración rápida en minutos!

Descubre exactamente dónde encontrar el código QR de Microsoft Teams para iniciar sesión móvil ultrarrápido. Guía paso a paso con imágenes para conectarte en segundos, ¡sin necesidad de contraseñas!

¿Tienes problemas con el error al unirte a una reunión de Microsoft Teams? Descubre pasos comprobados para solucionarlo mediante enlaces directos. Soluciones rápidas para unirte sin problemas, ¡sin necesidad de conocimientos técnicos!

Domine la instalación del complemento de Microsoft Teams para Outlook 2026 sin esfuerzo. Aumente su productividad con una programación y reuniones fluidas. ¡Siga nuestros pasos probados y actualizados para un éxito inmediato!

¿Frustrado por "¿Dónde está mi calendario de Teams?"? Soluciona los problemas de sincronización en Microsoft Teams paso a paso. Restaura la vista de tu calendario y sincroniza sin esfuerzo: ¡consejos de expertos incluidos!

¿Tienes problemas con el inicio de sesión de Microsoft Teams en Chromebooks? Descubre soluciones paso a paso para resolver problemas de inicio de sesión rápidamente. Borra la caché, actualiza apps y mucho más para trabajar en equipo sin problemas. ¡Funciona con la última versión de Chrome OS!

Descubre la forma más sencilla de cambiar tu foto de perfil de Microsoft Teams en iPhone y Android. Guía paso a paso con capturas de pantalla para actualizaciones fluidas en la última versión de la app. ¡Mejora tu imagen profesional hoy mismo!

¿Te encuentras con un error en Microsoft Teams hoy? Esta guía paso a paso para la solución de problemas de Microsoft Teams te muestra las primeras comprobaciones para resolverlo rápidamente. Soluciones rápidas para la conectividad, la caché y las actualizaciones para que puedas volver a chatear sin problemas.