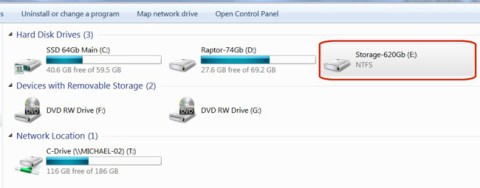

Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

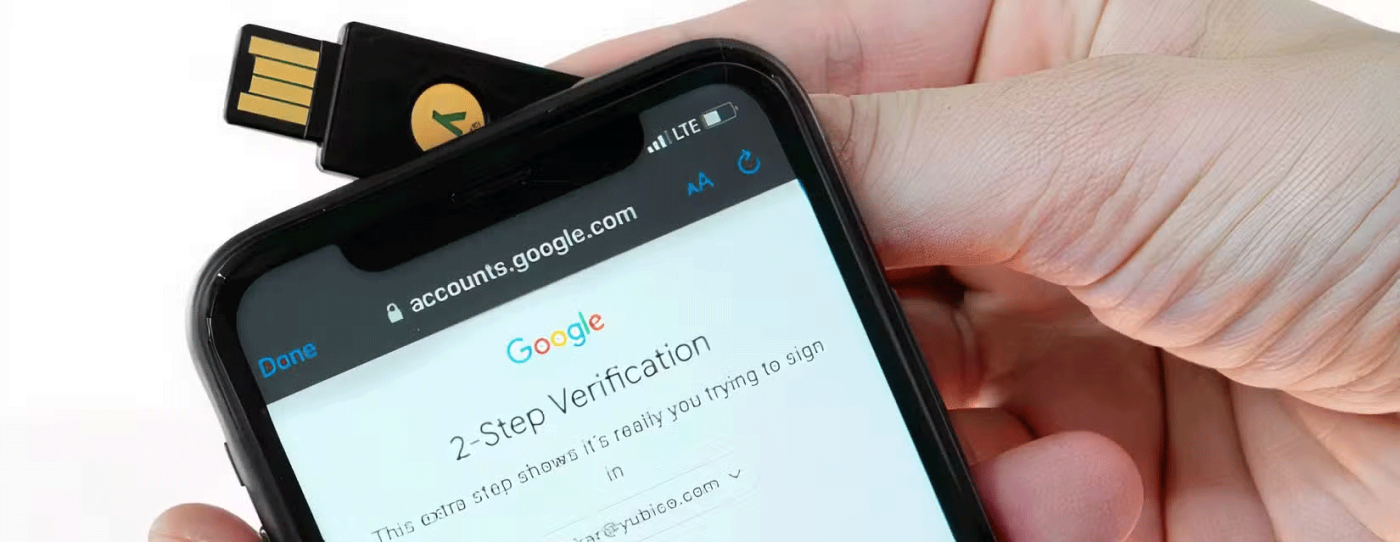

Usar una clave de seguridad informática es la mejor manera de autenticar su identidad, pero no todas las claves de seguridad son iguales. Las claves de seguridad USB, NFC y Bluetooth tienen sus propias ventajas y desventajas.

¿Qué es una clave de seguridad?

Puede parecer un poco extraño utilizar una clave física para iniciar sesión en un dispositivo o acceder a un programa, pero eso es exactamente lo que hace una clave de seguridad. Una clave de seguridad informática es una llave de bolsillo que proporciona servicios de cifrado, autenticación y autorización. Después de iniciar sesión en su cuenta con su nombre de usuario y contraseña, utilizará la seguridad para habilitar la autenticación multifactor.

|

Características |

FIDO U2F |

FIDO2 (WebAuthn + CTAP) |

|---|---|---|

|

Tipo de autenticación |

Autenticación de segundo factor (requiere contraseña + clave de seguridad) |

Autenticación sin contraseña (admite tanto la autenticación de dos factores como el inicio de sesión sin contraseña) |

|

Principales casos de uso |

Mejore la seguridad agregando una capa adicional (2FA) |

Inicio de sesión sin contraseña, sólida autenticación multifactor y seguridad avanzada en múltiples dispositivos |

|

Método criptográfico |

Cifrado de clave pública con ECC (NIST P-256) |

Cifrado de clave pública con ECC (NIST P-256) o RSA (2048 bits o más) |

|

Función hash |

SHA-256 |

SHA-256 |

|

Cifrado |

Utilice principalmente ECC para entregar información solicitada |

Utilice ECC para pasar información de solicitud y AES para cifrar la comunicación (en algunas implementaciones) |

|

Verificación del dispositivo |

No soportado explícitamente |

Compatible para comprobar la autenticidad del dispositivo |

|

Protocolos compatibles |

FIDO U2F |

FIDO2 (WebAuthn para navegadores, CTAP para autenticadores) |

|

Compatibilidad con versiones anteriores |

N / A |

Compatible con versiones anteriores de teclas FIDO U2F |

|

Flujo de autenticación |

Desafío-respuesta (proporcionar la información solicitada con clave privada) |

Desafío-respuesta (admite tanto desafío-respuesta como confirmación) |

|

Dispositivos compatibles |

Principalmente navegadores de escritorio y algunos dispositivos móviles. |

Múltiples navegadores, dispositivos móviles, plataformas y aplicaciones |

|

Beneficios de seguridad |

Protección contra phishing y ataques Man-in-the-middle |

Protección contra ataques de phishing y man-in-the-middle, robo de credenciales; Soporte de autenticación de dispositivos |

Las claves de seguridad son seguras en parte porque utilizan la tecnología Fast Identity Online (FIDO). FIDO es un conjunto de protocolos diseñados para trabajar con contraseñas durante la autenticación. Con FIDO, no necesita recordar docenas de contraseñas ni siquiera usar un administrador de contraseñas para iniciar sesión. Con la autenticación sin contraseña, simplemente ingresa y toca su clave de seguridad para autenticarse.

Todos los protocolos FIDO utilizan criptografía de clave pública para la autenticación. Este tipo de cifrado utiliza dos claves para proteger los datos: una clave pública y una clave privada. Su clave privada descifra la información y no se comparte.

Lamentablemente, las claves de seguridad físicas no se pueden utilizar para autenticar todas las cuentas. Aunque esta tecnología existe desde 2008, todavía se está adoptando a un ritmo lento.

Hay tres tipos de claves de seguridad. Si bien cada tipo de cerradura es extremadamente segura, algunas ofrecen más seguridad que otras.

Llave de seguridad USB

Las cerraduras de seguridad USB son las más seguras de todas. Al estar conectado físicamente a su computadora, las probabilidades de que los datos enviados sean interceptados por alguien que espía su red son menores. Incluso si un experto cibernético puede capturar los datos enviados usando su clave física, aún necesita realizar el difícil trabajo de descifrar esos datos. Atacar por fuerza bruta una clave de seguridad USB compatible con FIDO puede llevar mucho tiempo, dependiendo de la longitud de la clave.

Llave de seguridad NFC

NFC significa comunicación de campo cercano. Si bien es posible que nunca hayas oído hablar de NFC, la realidad es que lo utilizas cada vez que pagas con una tarjeta de crédito o un teléfono. Esta misma tecnología también está presente en las cerraduras de seguridad informática. Para que la tecnología NFC funcione, debes estar a aproximadamente 2 pulgadas del dispositivo con el que intentas comunicarte. Esto significa que para captar la señal, el intruso debe estar muy cerca de usted.

Aunque esto es poco probable, todavía es posible. Sin embargo, tenga en cuenta que las claves de seguridad compatibles con FIDO utilizan un cifrado extremadamente fuerte, por lo que incluso si estos datos son interceptados, aún deberá descifrarlos. Si la clave privada se ve comprometida, el protocolo NFC dificulta la suplantación del usuario al requerir que ambas partes verifiquen su identidad antes de enviar información confidencial, mientras que cifrar la clave de seguridad física hace que sus datos sean extremadamente difíciles de comprometer.

Si bien las llaves de seguridad de hardware NFC son extremadamente seguras, la buena noticia es que la mayoría de las llaves de seguridad habilitadas para NFC también ofrecen conectividad USB.

Llave de seguridad Bluetooth

Usamos Bluetooth para compartir archivos y conectarnos a altavoces, y ahora podemos usarlo para autenticarnos con claves de seguridad. A primera vista, Bluetooth puede parecer inseguro porque su radio de transmisión es de 33 pies. Si bien esto crea un riesgo muy bajo de ataques Man-in-the-middle , las posibilidades de que su información sea robada son extremadamente pequeñas. La clave de seguridad del hardware utilizará Bluetooth Secure Simply Pairing, que está diseñado para abordar ataques Man-in-the-middle que hacen vulnerables los mecanismos de emparejamiento más antiguos.

Incluso si un hacker desafiara todas las probabilidades e interceptara su clave privada, la capacidad computacional actual hace imposible descifrarla. Los hackers pueden interceptar cualquier cosa que quieran, pero los datos que recogen son inútiles si no pueden descifrar el cifrado.

Si bien cada tipo de cerradura de seguridad tiene sus ventajas y desventajas, es importante recordar que cada uno es extremadamente seguro. El uso de cualquiera de estos tipos de candados garantiza que su información se mantendrá segura, a menos que pierda el candado, por supuesto.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

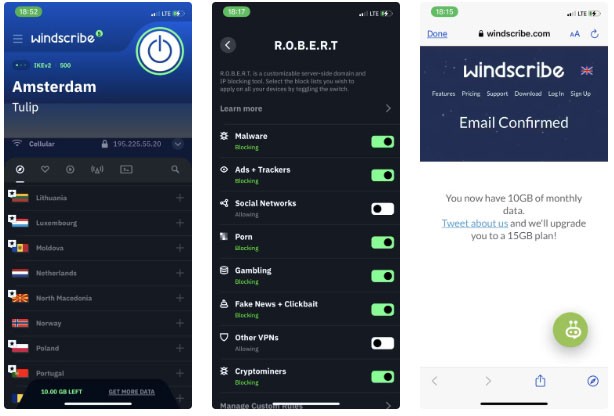

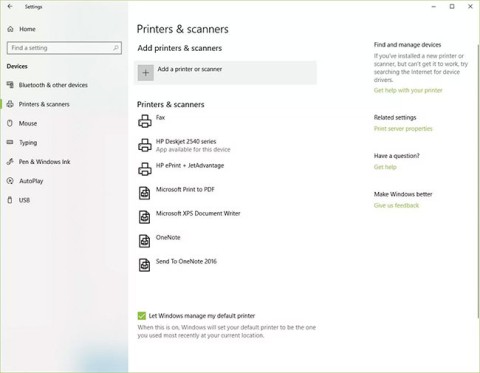

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

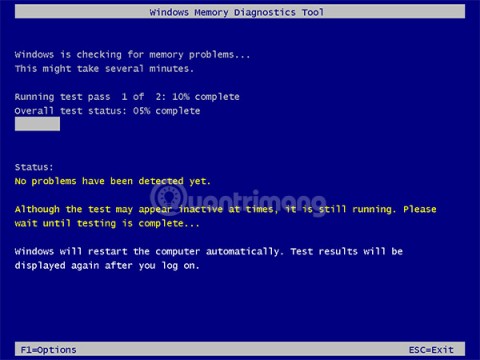

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

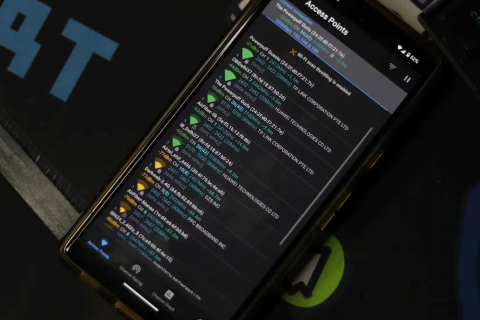

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

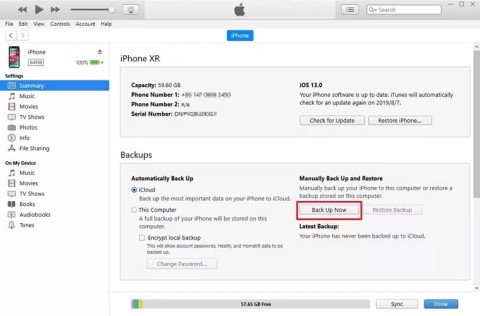

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

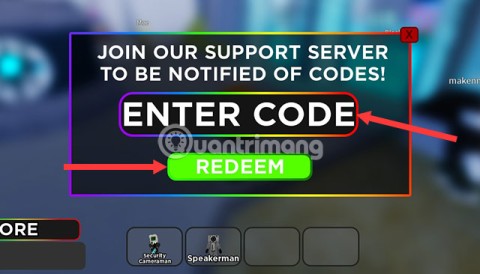

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.