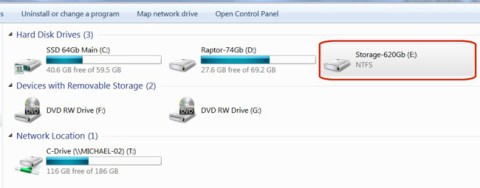

Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

Los piratas informáticos atacan plataformas populares donde las personas almacenan información personal o confidencial. Probablemente no te sorprenderá saber que Facebook, Instagram y WhatsApp son los principales objetivos de los piratas informáticos y estafadores, pero hay algunas formas de proteger tu cuenta.

Tabla de contenido

Las cuentas de redes sociales como Facebook, Instagram y WhatsApp son objetivos principales para los piratas informáticos. Contienen muchos datos personales, se utilizan ampliamente para la comunicación y a menudo están vinculados a otras cuentas, lo que los convierte en objetivos irresistibles. Lamentablemente también son potencialmente inseguros. Muchas personas reutilizan contraseñas, no activan la autenticación de dos factores y comparten demasiada información, lo que deja las cuentas vulnerables a ataques.

Con más de tres mil millones de usuarios activos mensuales, Facebook es la plataforma de redes sociales más grande del mundo . Esa enorme base de usuarios significa que almacena mucha información personal.

Cada cuenta incluye detalles como cumpleaños, amigos, dirección de correo electrónico, número de teléfono, ubicación e incluso información de pago. Los piratas informáticos pueden explotar estos datos para robar identidades y cometer fraudes o vender estos datos en la web oscura.

Instagram es más que una plataforma para compartir fotografías; pero también un lugar para influencers, empresas y marcas personales. Los piratas informáticos apuntan a estas cuentas para secuestrar a sus seguidores y cometer estafas, como promocionar productos falsos o exigir dinero a cambio del control de la cuenta.

Con el cifrado de extremo a extremo, WhatsApp parece seguro, pero los piratas informáticos lo evitan atacando los procesos de autenticación de los usuarios. Trucos como el intercambio de SIM o el phishing les permiten apoderarse de cuentas. Una vez infiltrados, pueden hacerse pasar por usuarios para estafar a personas en sus contactos o difundir enlaces maliciosos a través de redes confiables.

Ahora ya sabes por qué los piratas informáticos atacan estas cuentas, pero ¿cómo puedes protegerte?

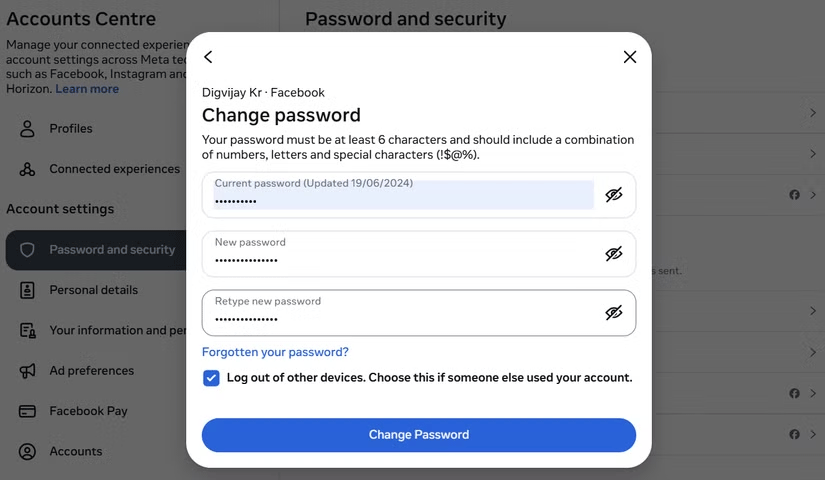

Las contraseñas seguras son la primera línea de defensa contra los piratas informáticos. Usar contraseñas débiles o reutilizadas es como dejar la puerta abierta y esperar que nadie entre. Para mantenerse protegido, asegúrese de que su contraseña sea única e incluya letras mayúsculas y minúsculas, números y caracteres especiales. Evite cualquier información personal, como nombres o fechas de nacimiento, y evite patrones obvios como "zxcvbnm".

Un buen consejo es utilizar frases de contraseña en lugar de palabras individuales. Por ejemplo, omite los básicos como "contraseña123" y prueba algo más único, como "¡9Lions0nTheHill!" o "Me encanta caminar y explorar". Estas contraseñas son más difíciles de descifrar para los piratas informáticos y también son más fáciles de recordar.

Además, cada cuenta necesita su propia contraseña: si una cuenta es pirateada, las demás seguirán estando seguras. Y sí, recordarlas todas puede ser un fastidio, así que usa un administrador de contraseñas o escríbelas en algún lugar seguro. Sólo asegúrese de actualizarlos periódicamente y no reutilizarlos.

Incluso si creas una contraseña segura, ¿qué pasa si alguien espía mientras estás escribiendo? Suena como algo sacado de una película de espías, ¿verdad? Pero mirar furtivamente es real. Para evitarlo, coloque un protector de pantalla de privacidad en su dispositivo.

Estas películas delgadas bloquean las vistas laterales, por lo que sólo usted (la persona sentada directamente frente a la pantalla) puede ver lo que está sucediendo. Son especialmente útiles en lugares públicos como cafés, autobuses o trenes donde personas curiosas podrían intentar echar un vistazo.

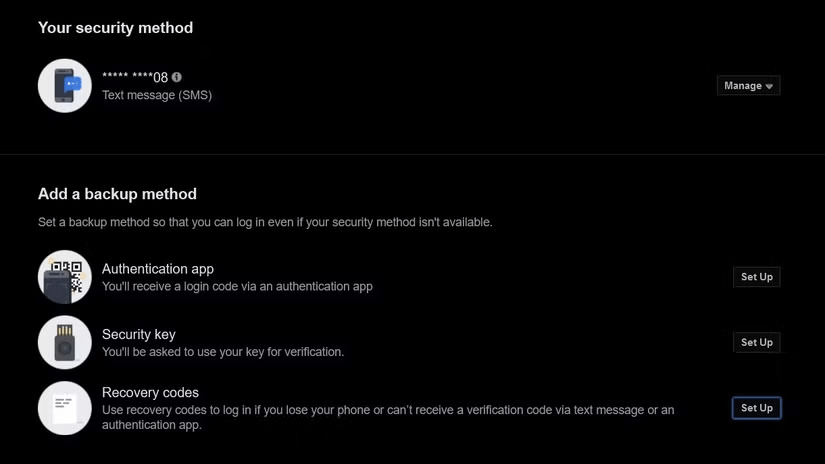

La seguridad consiste en añadir capas adicionales de protección. Piense en la autenticación de dos factores (2FA) como si agregara una segunda cerradura a su puerta en caso de que alguien pueda atravesar la primera. Después de ingresar su contraseña, 2FA le pedirá que envíe un código de verificación a su teléfono mediante un mensaje de texto.

Entonces, incluso si alguien descifra tu contraseña, todavía necesitará ese segundo código para ingresar. También puedes usar aplicaciones como Google Authenticator o Authy para generar un código que se actualice cada 30 segundos, o elegir reconocimiento facial o de huellas dactilares. Una vez que configure la autenticación de dos factores, deberá ingresar ese código cuando inicie sesión en un nuevo dispositivo o navegador.

Incluso después de todas estas medidas, nunca podrás estar 100% seguro en Internet. Los piratas informáticos siempre encuentran nuevas formas de explotar vulnerabilidades y robar datos. Así que manténgase alerta ante las últimas amenazas de seguridad, siga fuentes confiables de noticias tecnológicas, aprenda sobre las mejores prácticas de ciberseguridad e infórmese sobre las estafas en línea.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

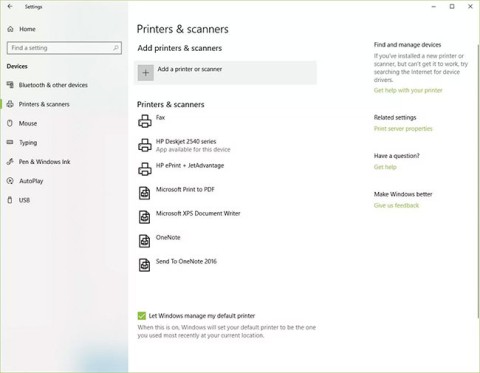

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

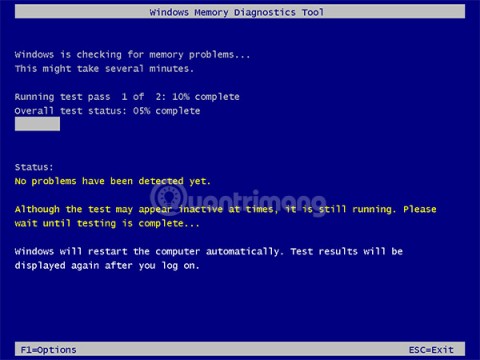

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

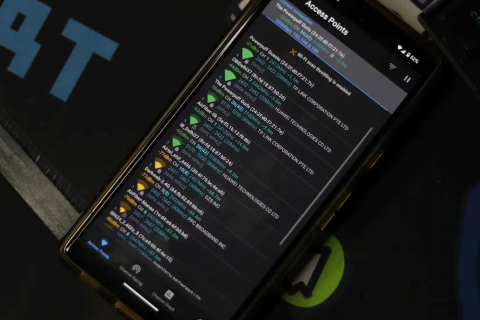

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

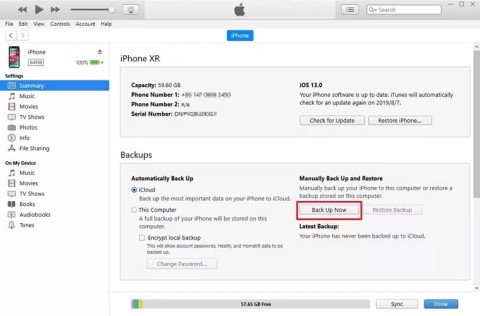

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

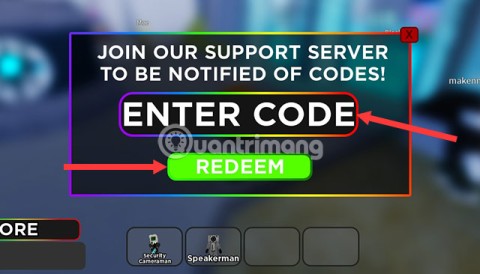

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.