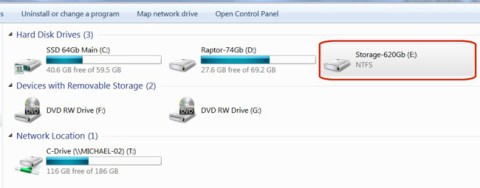

Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

La interconectividad entre dispositivos cotidianos lograda a través de la tecnología de Internet de las cosas (IoT) genera conocimientos para mejorar nuestras condiciones de vida y aumentar la eficiencia. Pero esto también tiene sus desventajas, incluidos los ataques de botnets de IoT.

No hay duda sobre el peligro de los ataques de IoT, especialmente cuando varios dispositivos comparten la misma red. Por lo tanto, el enfoque debería centrarse en cómo prevenir estos ataques.

Tabla de contenido

Los ciberdelincuentes llevan a cabo ataques de botnets de IoT infectando redes informáticas con malware para comprometer los dispositivos de IoT. Después de obtener acceso remoto y control sobre dispositivos infectados con malware, los piratas informáticos llevan a cabo una variedad de actividades ilegales.

Los ataques de botnets de IoT son un juego de números. Cuanto mayor sea el número de dispositivos conectados, mayor será su impacto en los sistemas de destino. El objetivo es provocar una vulneración de datos mediante el caos en el tráfico.

Los ataques de botnets de IoT se dirigen a dispositivos conectados a Internet, como teléfonos inteligentes, relojes inteligentes , computadoras portátiles, etc. Es posible que los bots no puedan esquivarlos. Permanecen ocultos hasta que los agentes desencadenan una acción específica.

Un ataque típico de botnet de IoT se desarrolla de varias maneras.

El primer paso en un ataque de botnet de IoT es encontrar una forma de comprometer el dispositivo objetivo. A primera vista, todas las aplicaciones parecen ser seguras, pero la mayoría de los sistemas tienen algunas vulnerabilidades conocidas o desconocidas. Depende de cuánto busques. Buscan vulnerabilidades hasta encontrar un punto débil y lo explotan para obtener acceso.

Una vez que se descubre una vulnerabilidad en el sistema, los actores de amenazas inyectan malware en el sistema y lo distribuyen a todos los dispositivos de la red IoT compartida.

Los ataques de botnets de IoT no son aleatorios. Los atacantes planifican operaciones y las inician desde ubicaciones remotas. El siguiente paso es conectar los dispositivos al servidor en la sala de control del hacker. Una vez que se establece una conexión de trabajo, implementan su plan de acción.

La conectividad compartida entre dispositivos IoT beneficia a los actores de amenazas. Les permite comprometer múltiples aplicaciones con un solo comando, ahorrando tiempo y recursos.

Los piratas informáticos tienen muchos motivos diferentes cuando llevan a cabo ataques de botnets de IoT. Si bien robar datos confidenciales es un objetivo común, no siempre es así. Obviamente el dinero es el objetivo principal, por lo que los cibercriminales pueden apoderarse de su sistema y exigir un rescate antes de restaurar su acceso. Pero no hay garantía de que le devuelvan el sistema.

Existen varios métodos de ciberataque que son adecuados para los ataques de botnets de IoT. Estas son técnicas comúnmente utilizadas por los actores de amenazas.

Un ataque de denegación de servicio distribuido (DDoS) es el proceso de enviar una gran cantidad de tráfico a un sistema con la intención de provocar tiempo de inactividad. El tráfico no proviene de usuarios, sino de redes informáticas comprometidas. Si los actores de amenazas comprometen sus dispositivos IoT, pueden usarlos para dirigir el tráfico a sus objetivos en un ataque DDoS.

Cuando el sistema recibe entradas que exceden su capacidad, registra una condición de congestión de tráfico. Ya no puede funcionar ni gestionar el tráfico legítimo al que realmente se necesita acceder.

La fuerza bruta es el uso de "forzar" para obtener acceso no autorizado a aplicaciones probando múltiples nombres de usuario y contraseñas hasta encontrar una coincidencia. Una técnica de inicio de sesión de prueba y error: el atacante cibernético recopila toneladas de credenciales y las ejecuta sistemáticamente en su sistema hasta que una tiene éxito.

Los ataques de fuerza bruta tienen como objetivo los sistemas IoT automatizados. Los intrusos utilizan aplicaciones digitales para generar diferentes combinaciones de inicio de sesión y probarlas rápidamente en el objetivo. Además de hacer conjeturas aleatorias, también prueban credenciales de inicio de sesión válidas que obtienen de otras plataformas mediante el robo de credenciales.

La mayoría de los ataques de phishing se producen en forma de correos electrónicos. El estafador se comunica con usted haciéndose pasar por un conocido o una organización legítima con una oferta comercial. Si bien muchos proveedores de servicios de correo electrónico intentan evitar esto redirigiendo los mensajes de direcciones sospechosas a Spam, los piratas informáticos decididos harán todo lo posible para asegurarse de que sus mensajes lleguen a su bandeja de entrada. Una vez que captan tu atención, te engañan para que reveles información confidencial, pidiéndote que hagas clic en un enlace malicioso o que abras un documento infectado con malware.

El rastreo es cuando alguien intercepta o monitorea actividades en una red. Se trata del uso de un rastreador de paquetes para acceder a la información en tránsito. Los piratas informáticos también utilizan este método para infectar el sistema con malware y así seguir tomando el control.

Los piratas informáticos que implementan ataques de botnets de IoT utilizan sniffing proactivo para inundar la red con tráfico e inyectar malware en ella para extraer información de identificación personal o tomar el control de sus dispositivos conectados.

Los beneficios positivos de utilizar la tecnología IoT a menudo superan los negativos. Sin embargo, todavía te preocuparán los ataques de botnets, así que ¿cómo prevenirlos?

Las aplicaciones en sus dispositivos IoT crean debilidades que los hacen vulnerables a ataques. Cuanto más aplicaciones haya, más oportunidades tendrán los ciberdelincuentes de entrar en tu sistema. La mitad de las veces, ¡ni siquiera utilizas todas estas aplicaciones!

Al escanear su red en busca de enlaces débiles, los piratas informáticos pueden descubrir aplicaciones que no funcionan. Son inútiles para ti y te dejan vulnerable a ataques. Reducir la cantidad de aplicaciones en sus dispositivos conectados es una medida de precaución contra ataques relacionados.

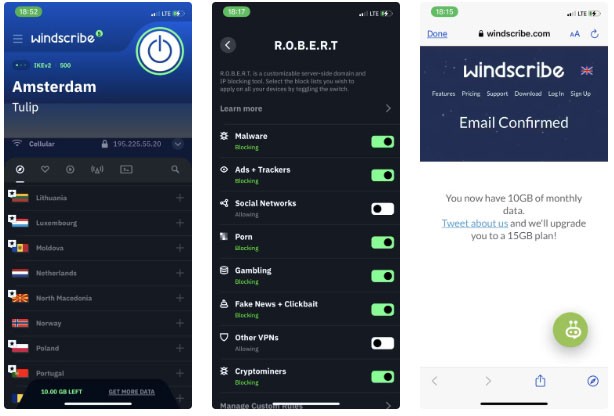

Las redes privadas virtuales (VPN) brindan privacidad y seguridad muy necesarias. Un intruso puede interceptar sus datos al comprometer la dirección de protocolo de Internet (IP) en su red de área local (LAN) . Esto es posible porque pueden ver y monitorear su red.

Las VPN hacen que su conexión sea privada y cifran sus datos, para que los intrusos no puedan acceder a ellos. Todas las interacciones en el dispositivo están debidamente protegidas contra terceros. Los piratas informáticos no podrán localizarte, y mucho menos bloquear tu red.

Muchos usuarios facilitan el acceso a los piratas informáticos creando contraseñas débiles. Usar nombres y números familiares como contraseñas es uno de los mayores errores que puedes cometer. Si la contraseña es demasiado simple, será fácil para un atacante descifrarla.

Haga su contraseña más compleja combinando letras mayúsculas y minúsculas con números y caracteres especiales. Aprenda a utilizar frases en lugar de palabras individuales. Puedes crear las contraseñas más complejas, pero recordarlas puede ser difícil. El uso de un administrador de contraseñas eficaz resolverá este desafío.

Las funciones de seguridad obsoletas en los dispositivos IoT crean vulnerabilidades para los ciberataques. Si el proveedor de software hace su parte mejorando sus defensas, al menos podrá realizar esas actualizaciones.

Simplemente actualiza tus aplicaciones que funcionan (asumiendo que has eliminado las que no funcionan). De esta manera, no tendrá que preocuparse por las vulnerabilidades de una infraestructura obsoleta.

Los dispositivos IoT son como cualquier otro dispositivo en lo que respecta a seguridad. Úsalos teniendo en cuenta la ciberseguridad, de lo contrario estarás expuesto a amenazas cibernéticas.

No te dejes llevar por las funciones de la aplicación. Verifique las características de seguridad antes de comprar y agregar datos confidenciales. Proteger sus dispositivos IoT de los ciberataques es fácil, pero primero debe ser proactivo.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

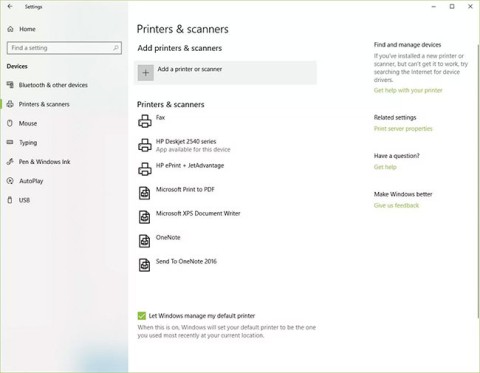

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

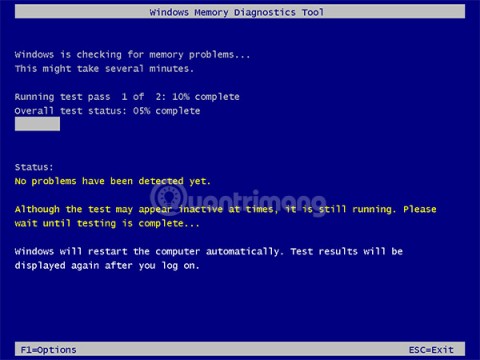

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

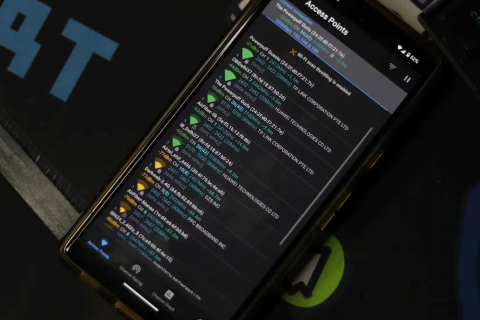

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

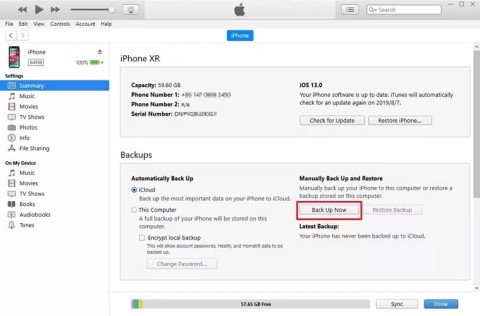

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

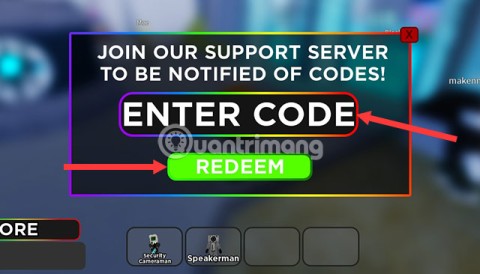

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.