Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

La piratería, como sugiere la palabra, no tiene nada que ver con nada ético. Hackear es ingresar a la fuerza en el sistema de alguien con una mentalidad fraudulenta para violar su privacidad o robar los datos de su sistema. No obstante, si se hace bajo insinuación y aprobación para identificar las debilidades y amenazas a una red de computadoras o una sola unidad para ayudar a resolver los problemas de red de alguien, entonces se consideraría ético. La persona involucrada en hacerlo se denomina hacker ético.

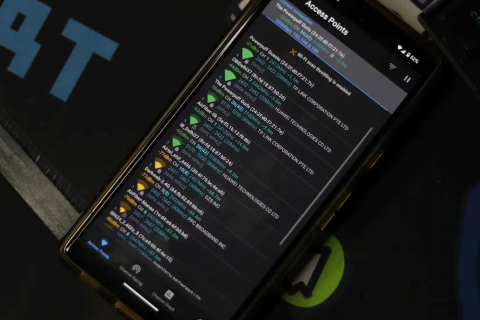

Hemos entendido lo que es hackear, y casi todos tenemos WiFi en casa. ¿Cuál es la forma completa de "WiFi"? Para muchos de nosotros, el acrónimo de "fidelidad inalámbrica" es un concepto erróneo. Aunque la mayoría de nosotros pensamos que sí, para el beneficio de todos, es simplemente una frase de marca registrada que significa IEEE 802.11xy es una tecnología inalámbrica que proporciona conexión de red e Internet inalámbrica de alta velocidad.

Antes de profundizar más, intentemos entender que un ataque de piratería es de dos tipos, a saber, ataque pasivo y activo y el uso de algunas otras terminologías como sniffing, WEP y WPA, etc.

Ataque pasivo: Primero captura los paquetes de datos de la red y luego intenta recuperar la contraseña de la red mediante el análisis de los paquetes, es decir, tomando información de un sistema sin destruir la información. Es más de seguimiento y análisis, mientras que

El ataque activo ocurre cuando se está recuperando una contraseña mediante la captura de paquetes de datos, ya sea alterando o destruyendo estos paquetes de datos, en otras palabras, tomando información del sistema del sistema y luego cambiando los datos o destruyéndolos por completo.

Sniffing: es el proceso de interceptar e inspeccionar o, en resumen, monitorear paquetes de datos utilizando un dispositivo o una aplicación de software con el propósito de robar información como contraseña, dirección IP o procesos que pueden ayudar a cualquier infiltrado a ingresar a una red. o sistema.

WEP: es un tipo común de método de cifrado utilizado por las redes inalámbricas que significa ' Privacidad inalámbrica equivalente ' y no se considera muy seguro hoy en día, ya que los piratas informáticos pueden descifrar fácilmente las claves WEP.

WPA: es otro método de cifrado común utilizado por las redes inalámbricas que significa "WiFi Protected Access" es un protocolo de aplicación inalámbrica que no se puede descifrar fácilmente y es la opción más segura, ya que requeriría el uso de fuerza bruta o un ataque de diccionario, a pesar de que no habría garantía de descifrar claves WPA.

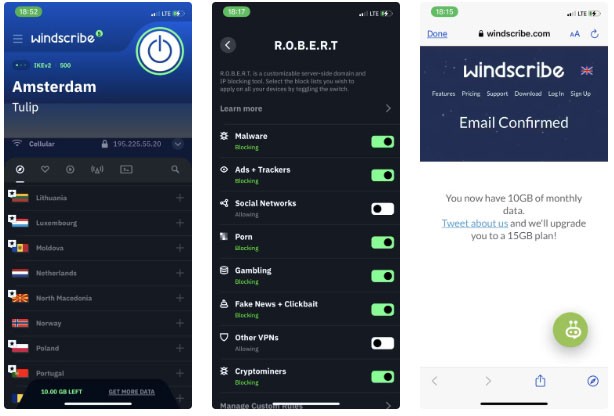

Con las terminologías anteriores en segundo plano, intentemos ahora encontrar las mejores herramientas de piratería WiFi para PC en 2020 que funcionen en cualquier sistema operativo, ya sea Windows, Mac o Linux. A continuación se detallan las herramientas populares que se utilizan para la resolución de problemas de red y el descifrado de contraseñas inalámbricas.

Contenido

Las 20 mejores herramientas de piratería wifi para PC (2020)

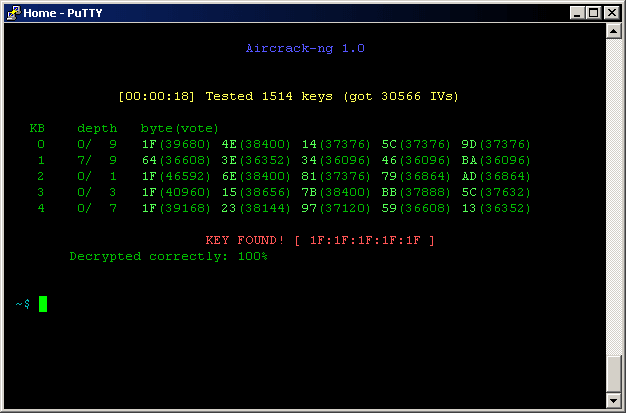

1. Aircrack-ng

Aircrack-ng es un conocido software gratuito para descifrar contraseñas inalámbrico escrito en lenguaje C. Este software se enfoca principalmente en un método paso a paso para monitorear, atacar, probar y finalmente descifrar la contraseña. Esta aplicación utiliza el ataque FMS estándar, el ataque Korek y el nuevo ataque PTW para optimizar su velocidad, convirtiéndola en una herramienta eficaz para descifrar WiFi.

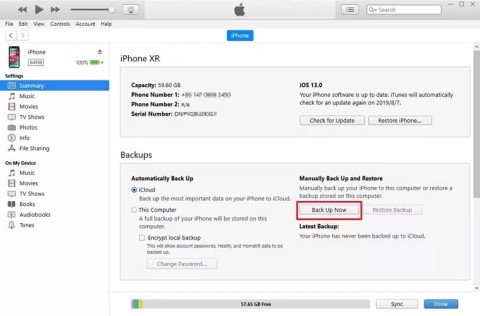

Funciona principalmente en el sistema operativo Linux y es compatible con los sistemas operativos Windows, OS X, Free BSD, NetBSD, OpenBSD e incluso Solaris y eComStation 2. La aplicación también es compatible con otros adaptadores inalámbricos como Live CD e imágenes VMWare. No necesita mucha experiencia y conocimientos para utilizar la imagen de VMWare, pero tiene ciertas limitaciones; funciona con un conjunto limitado de sistemas operativos y admite un número limitado de dispositivos USB.

La aplicación actualmente disponible en inglés utiliza paquetes de datos para descifrar las claves WEP y WPA-PSK de la red 802.11b. Puede descifrar claves WEP mediante un ataque FMS, un ataque PTW y ataques de diccionario. Para descifrar WPA2-PSK, utiliza ataques de diccionario. La aplicación se centra en los ataques de reproducción, la eliminación de la autenticación, los puntos de acceso falsos y mucho más. También admite la exportación de datos a un archivo de texto.

Este software se puede descargar mediante el enlace http://www.aircrack-ng.org/, y lo mejor es que en caso de que no sepas cómo utilizar el software, tienes disponibles tutoriales online, proporcionados por la empresa que ha diseñado este software, donde puede aprender a instalar y utilizar, para descifrar contraseñas inalámbricas.

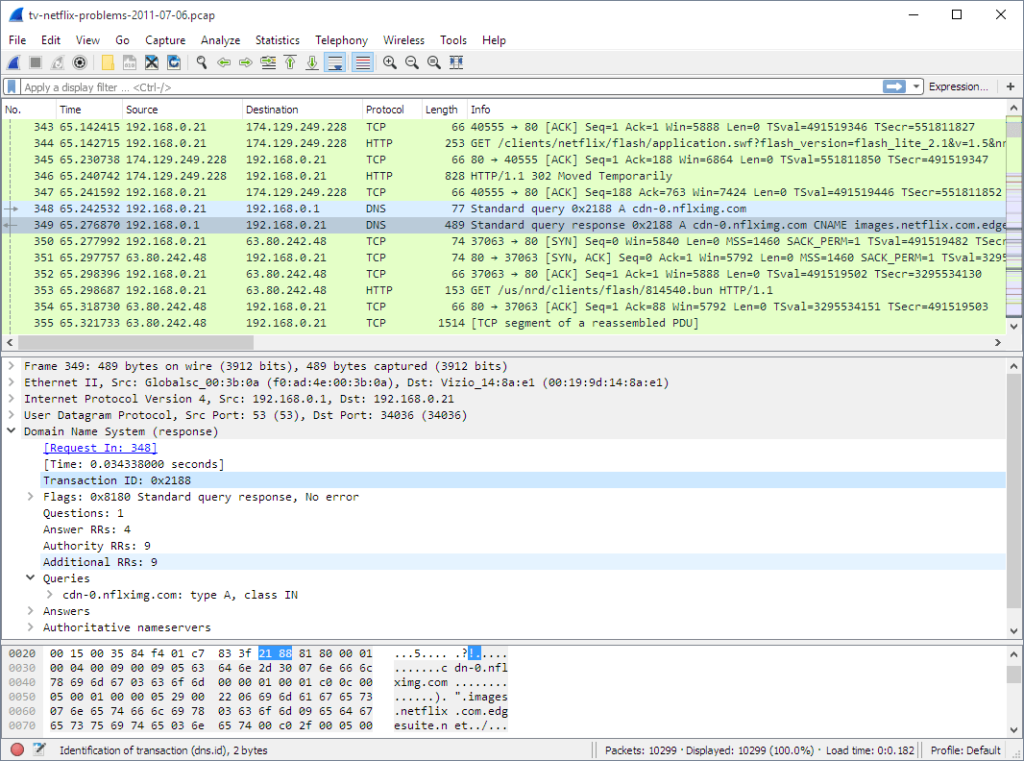

2. WireShark

Wireshark Hacking Tool es un software de análisis de procedimientos de red y analizador de paquetes de datos gratuito y de código abierto. Es una de las mejores herramientas de pirateo de wifi que es muy popular entre los usuarios de Windows. Esta herramienta permite comprender lo que está sucediendo en su red al nivel más mínimo o microscópico. Se utiliza para la resolución de problemas y el análisis de la red, el desarrollo de software y los procedimientos de comunicación. También se puede utilizar en el trabajo de desarrollo educativo.

Puede utilizar este software para inspeccionar y analizar en línea o fuera de línea cualquier número de cientos de protocolos y obtener los mejores resultados. No solo puede analizar datos inalámbricos, sino que también puede recoger y leer datos de Bluetooth, Ethernet, USB, Token Ring, FDDI, IEEE 802.11, PPP / HDLC, ATM, Frame Relay, etc. para su análisis.

Esta herramienta es compatible con múltiples sistemas operativos y se puede ejecutar con Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD y mucho más. Muchas organizaciones comerciales, empresas sin fines de lucro, agencias gubernamentales e instituciones educativas lo utilizan como un estándar existente o de facto para la inspección detallada en diferentes protocolos.

Puede examinar los datos capturados mediante la utilidad TShark en modo TTY o la interfaz gráfica de usuario (GUI). Permite la comunicación a través de iconos gráficos e indicadores de audio, pero no utiliza una interfaz de usuario basada en texto, navegación de texto o etiquetas de comandos escritas.

Tiene un rico protocolo de voz sobre Internet, es decir, análisis de VoIP o, en términos estándar, servicio telefónico a través de Internet, lo cual es posible si tiene una buena conexión a Internet. Esto le ayuda a evitar su llamada a través de la torre de una compañía telefónica local, que cobra más por la misma llamada que por una llamada VoIP.

WireShark también es conocido por las funciones de visualización más poderosas, y también puede capturar archivos comprimidos con gzip y descomprimirlos durante la ejecución de un programa de computadora sin interrumpir o interrumpir el programa que ya se está ejecutando.

La aplicación también se puede utilizar para descifrar muchos protocolos como IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP y WPA / WPA2. Con la aplicación, también puede aplicar diferentes códigos de colores a su lista de paquetes de datos para un análisis rápido y fácil de usar y comprender.

También admite la exportación de datos a un archivo de texto sin formato, PostScript, CVS o XML. La herramienta de piratería WireShark se considera la mejor herramienta para analizar paquetes de datos con buena funcionalidad y usar el enlace: https: // www. wirehark.org/ puede descargar esta herramienta para su uso.

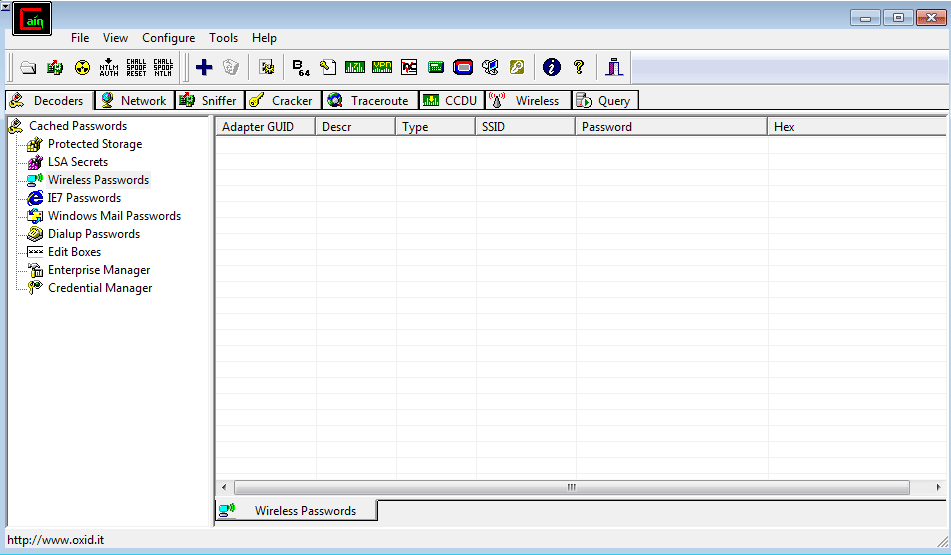

3. Caín y Abel

Cane & Abel es otro software popular en la lista de herramientas para recuperar la contraseña de Wifi, que es simplemente una forma más suave de usar la palabra piratería. Lleva el nombre de los hijos de Adán y Eva, una forma interesante de nombrar por parte de los desarrolladores de la herramienta. Un nombre intrigante, ¿no? Sin embargo, dejemos el nombre a la sabiduría de los desarrolladores y sigamos adelante.

Esta herramienta se utiliza para diferentes versiones del sistema operativo Microsoft y utiliza varias técnicas a través del proceso de investigar y analizar cada paquete de datos individualmente y decodificar contraseñas codificadas, o simplemente mediante el uso de fuerza bruta, ataques de diccionario y ataques de criptoanálisis.

Con la aplicación, también puede examinar datos inalámbricos y recuperar claves de red inalámbrica detectando contraseñas almacenadas en caché y analizando los detalles de seguridad de enrutamiento. Una característica de piratería recientemente agregada es el Protocolo de resolución de direcciones o el soporte ARP para la detección en LAN conmutadas y ataques MITM.

Si este no es el final de todo, utilizando el software de piratería WiFi de Windows, también puede grabar voz sobre protocolo de Internet, es decir, conversaciones de VoIP.

Esta es la herramienta recomendada y más utilizada por los consultores de seguridad, los probadores de penetración profesionales y cualquier persona que planee usarla de manera constructiva con fines éticos y sin engañar a nadie por el acceso no autorizado a la contraseña.

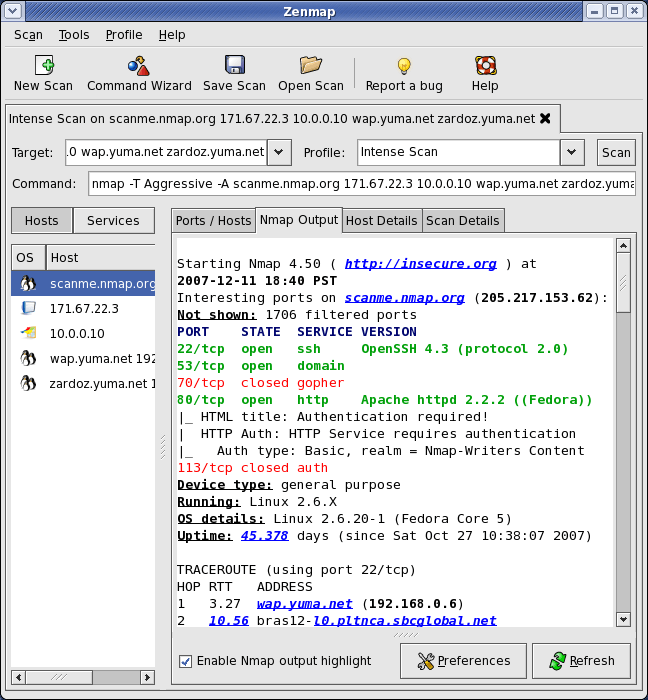

4. Nmap

Nmap es una de las mejores herramientas de piratería wifi de código abierto para PC con Windows. La abreviatura de Nmap en su forma expandida significa Network Mapper disponible para usuarios de Android. Fue diseñado con la intención original de escanear redes grandes, aunque puede funcionar igualmente bien para hosts individuales. Se utiliza principalmente para la gestión y el descubrimiento de redes y la auditoría de seguridad informática.

Nmap está disponible gratuitamente en Github usando el enlace https://github.com/kost/NetworkMapper. La mayoría de los escáneres de Nmap también pueden necesitar la ayuda de un frontend de Android no oficial para descargarlo, instalarlo y usarlo. El usuario puede, según su necesidad, rediseñar o incluso modificar el software. La aplicación funciona bien para los usuarios de teléfonos inteligentes tanto en dispositivos rooteados como no rooteados.

Es compatible con todos los principales sistemas operativos de computadoras, como el sistema operativo Linux, Windows y Mac OS X. Los administradores de red han descubierto que es una herramienta muy útil para varias tareas, como conocer el inventario de la red al verificar la cantidad de hosts utilizando el red, el tipo de servicios que ofrecen y el tipo de sistema operativo, es decir, varias versiones de sistemas operativos que se utilizan para ejecutar las actividades.

Este servicio disponible de forma gratuita se utiliza mejor para el escaneo de redes. Es compatible con varios sistemas operativos, como se indicó anteriormente, y vigila los tipos de filtros de paquetes de datos / cortafuegos que se utilizan y muchos otros atributos / aspectos como la transferencia de datos utilizando binarios utilizando HTTPS predeterminado.

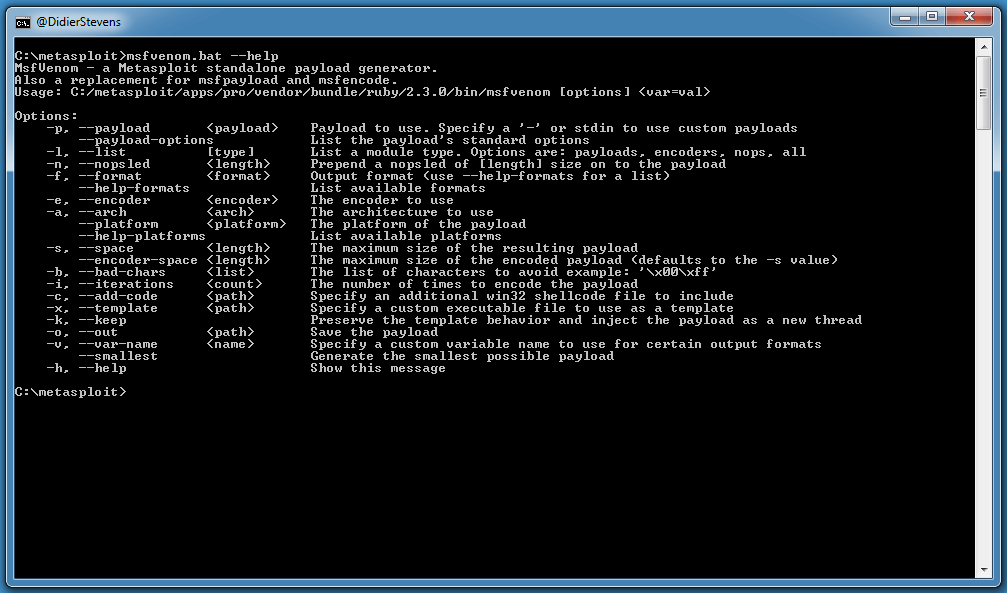

5. Metasploit

Metasploit es una potente herramienta de piratería gratuita, de código abierto y propiedad de Rapid7, una empresa de seguridad con sede en Massachusetts. Este software de piratería puede probar las debilidades / susceptibilidad de los sistemas informáticos o irrumpir en los sistemas. Como muchas herramientas de seguridad de la información, Metasploit se puede utilizar tanto para actividades legales como ilegales.

Es un software de prueba de penetración con una herramienta de ciberseguridad disponible tanto en la versión gratuita como en la de pago. Es compatible con el lenguaje de programación japonés de uso general de alto nivel llamado 'Ruby' diseñado en Japón en 1990. Puede descargar el software utilizando el enlace https://www.metasploit.com. Se puede utilizar con una interfaz de usuario web o un símbolo del sistema o un enlace, como se mencionó.

Lea también: 10 mejores aplicaciones de Office para Android para aumentar su productividad

La herramienta Metasploit es compatible con todos los sistemas operativos de la computadora central, como el sistema Linux, Windows, Mac OS, BSD abierto y Solaris. Esta herramienta de piratería prueba cualquier compromiso en la seguridad del sistema a través de controles al azar. Hace un recuento de la lista de todas las redes que realizan ataques mediante la ejecución de las pruebas de penetración necesarias en las redes y además eluden hacerse notar en el proceso.

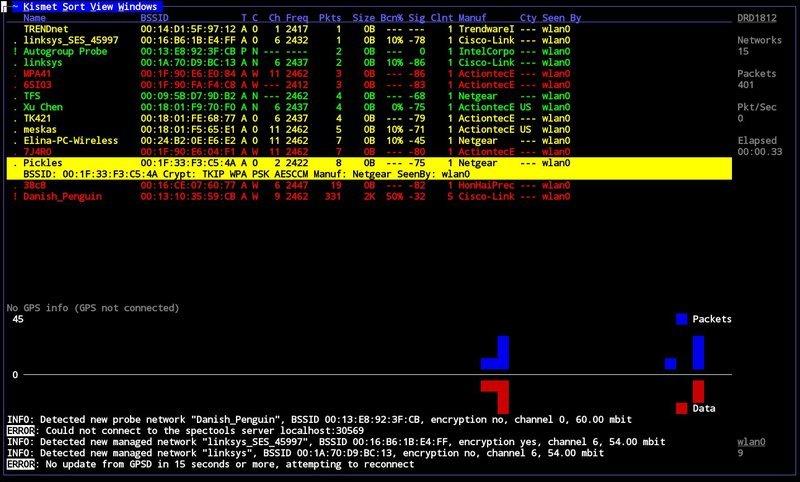

6. Kismet

Kismet es una herramienta de pirateo de wifi que se utiliza para encontrar e identificar dispositivos inalámbricos. La palabra en árabe significa "división". En una nota más ligera, Kismet, en hindi, el idioma nacional de la India, se usa a menudo cuando algo de importancia llega a su vida por casualidad o por el destino.

Esta herramienta identifica redes al detectar y revelar pasivamente redes ocultas, si están en uso. Técnicamente hablando en términos de piratería, es un sensor de paquetes de datos, que es una red y un sistema de detección de intrusiones para redes de área local inalámbricas 802.11 capa-2, es decir, tráfico 802.11a, 802.11b, 802.11gy 802.11n.

Este software funciona con cualquier tarjeta WiFi que admita desde el modo y se basa en un diseño o marco modular cliente / servidor. Es compatible con todos los sistemas operativos, como el sistema Linux, Windows, Mac OS, OpenBSD, FreeBSD, NetBSD. También se puede ejecutar en Microsoft Windows y muchas otras plataformas. Mediante el enlace http://www.kismetwireless.net/ se puede descargar el software sin ningún problema.

Kismet también admite el salto de canal, lo que implica que puede cambiar continuamente de un canal a otro sin seguir ninguna secuencia, según lo definido por el usuario del software. Dado que los canales adyacentes se superponen, permite capturar más paquetes de datos, lo cual es una ventaja adicional de este software.

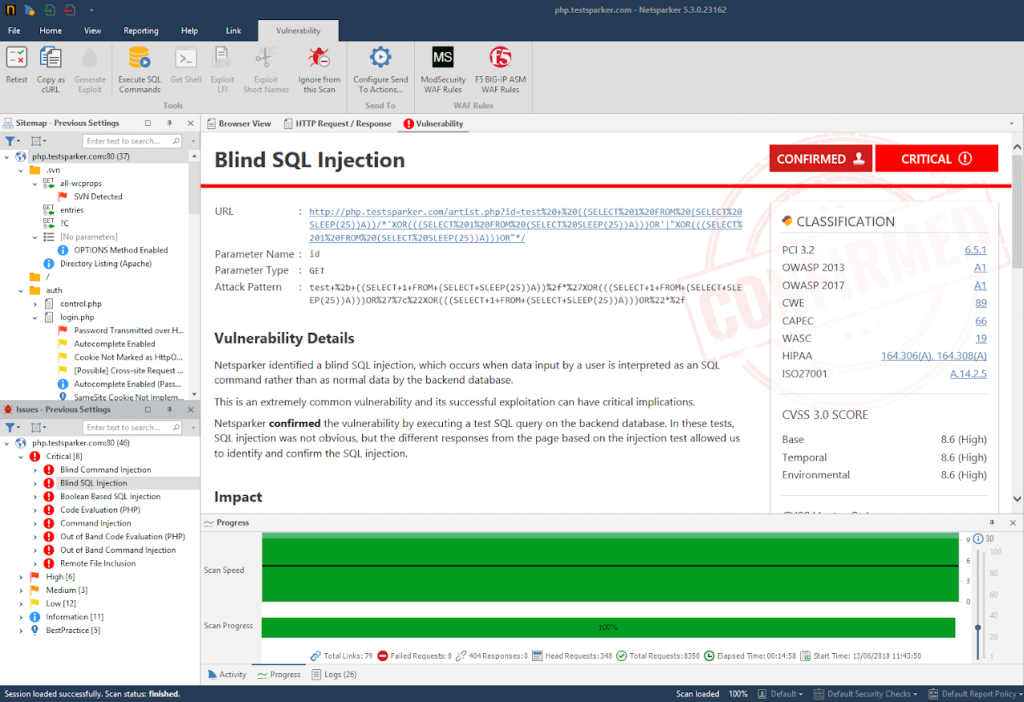

7. NetSparker

NetSparker es una aplicación web utilizada para análisis de seguridad y problemas de piratería ética. Debido a su tecnología de escaneo basada en pruebas, se considera una técnica de detección de debilidades de alta precisión. Es un software de escáner de seguridad fácil de usar que puede encontrar automáticamente susceptibilidades que pueden explotarse para poner en riesgo los datos confidenciales del usuario.

Puede encontrar fácilmente debilidades como inyección SQL, XSS o Cross-Site Scripting e inclusiones de archivos remotos, y otras aplicaciones web, servicios web y API web. Entonces, lo primero que debe hacer es proteger sus actividades web con NetSparker.

Puede desplazarse por todas las aplicaciones web modernas y personalizadas, independientemente de la plataforma o tecnología que hayan utilizado. Lo mismo se aplica a sus servidores web, ya sea que utilice Microsoft ISS o Apache y Nginx en Linux. Puede escanearlos en busca de todos los problemas de seguridad.

Está disponible en dos versiones, ya sea como una herramienta de informes y pruebas de penetración incorporada en aplicaciones de Microsoft Windows o como un servicio en línea para permitir su uso para escanear miles de otros sitios web y aplicaciones web en solo 24 horas.

Este escáner admite aplicaciones basadas en AJAX y Java como HTML 5, Web 2.0 y aplicaciones de página única (SPA), lo que permite al equipo tomar medidas correctivas rápidas sobre el problema identificado. En pocas palabras, es una excelente herramienta para superar todos los riesgos de seguridad involucrados en miles de sitios web y aplicaciones en un tiempo rápido.

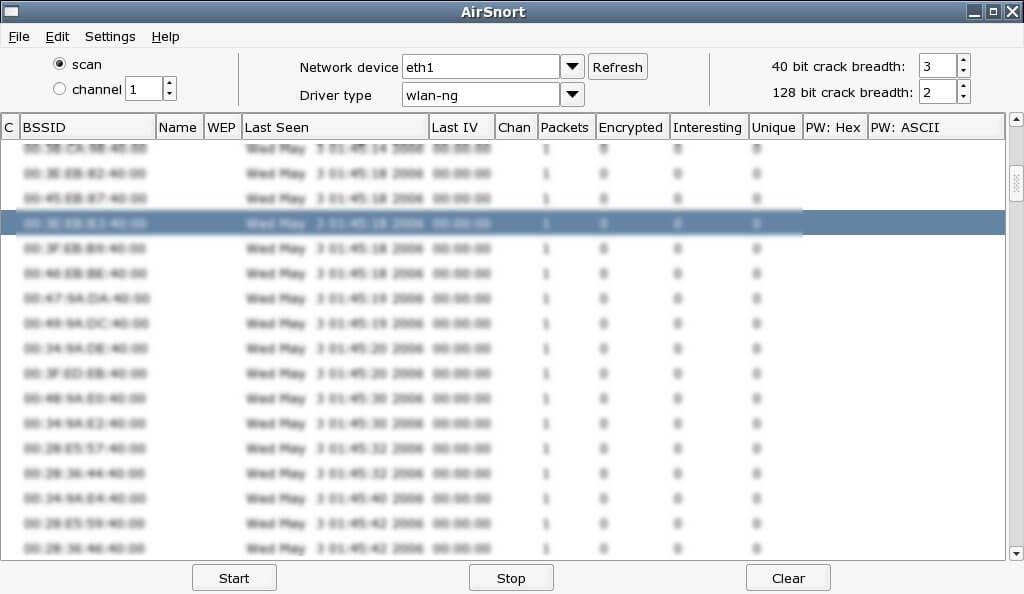

8. Airsnort

AirSnort es otro popular software de descifrado de contraseñas de LAN inalámbrica o WiFi. Este software desarrollado por Blake Hegerle y Jeremy Bruestle es gratuito con los sistemas operativos Linux y Windows. Se utiliza para descifrar claves / cifrado WEP o contraseña de una red WiFi 802.11b.

Esta herramienta se puede descargar de Sourceforge usando el enlace http://sourceforge.net/projects/airsnort y funciona con paquetes de datos. Primero captura los paquetes de datos de la red y luego intenta recuperar la contraseña de la red mediante el análisis de los paquetes.

En otras palabras, realiza un ataque pasivo, es decir, funciona simplemente monitoreando la transmisión de los datos e intenta obtener información o cuantificar las claves de cifrado o contraseña al recibir una cantidad adecuada de paquetes de datos sin destruir los datos. Es claramente el seguimiento y el reconocimiento de la información.

AirSnort es una herramienta sencilla para descifrar contraseñas WEP. Está disponible bajo la licencia pública general GNU y es gratis. Aunque el software es funcional pero ya no se ha mantenido durante los últimos tres años, no se ha producido ningún desarrollo adicional.

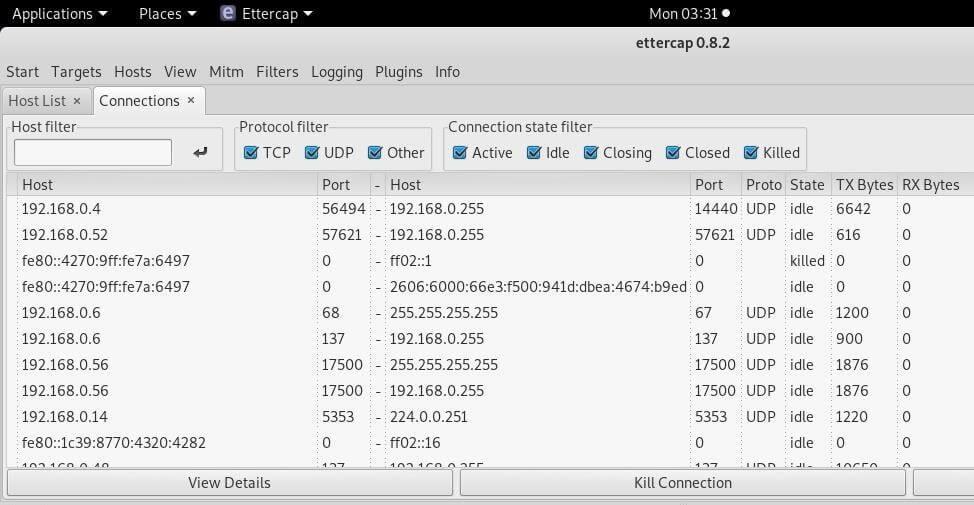

9. Ettercap

Ettercap es una herramienta de piratería Wifi de código abierto y la mejor para PC que admite aplicaciones multiplataforma, lo que implica que cuando puede usar una aplicación en particular en múltiples computadoras o múltiples aplicaciones en un solo sistema. Puede usarse para el 'ataque man-in-the-middle' en la red de área local, es decir, los datos enviados a través de la LAN también se envían a cada dispositivo conectado a la LAN entre el remitente y el receptor.

Esta herramienta de piratería es compatible con varios sistemas operativos, incluidos Linux, Mac OS X, BSD, Solaris y Microsoft Windows. Con este sistema, puede realizar auditorías de seguridad para verificar si hay lagunas y tapar las fugas de seguridad antes de cualquier percance. También puede analizar el protocolo de red comprobando todas las reglas que rigen la transferencia de datos entre todos los dispositivos de la misma red, independientemente de su diseño o proceso interno.

Esta herramienta permite complementos personalizados o complementos que agregan funciones al programa de software ya presente según sus necesidades y requisitos habituales. También permite el filtrado de contenido y permite el rastreo de datos protegidos por HTTP SSL interceptando e inspeccionando los datos para contrarrestar el robo de contraseñas, direcciones IP, cualquier información protegida, etc.

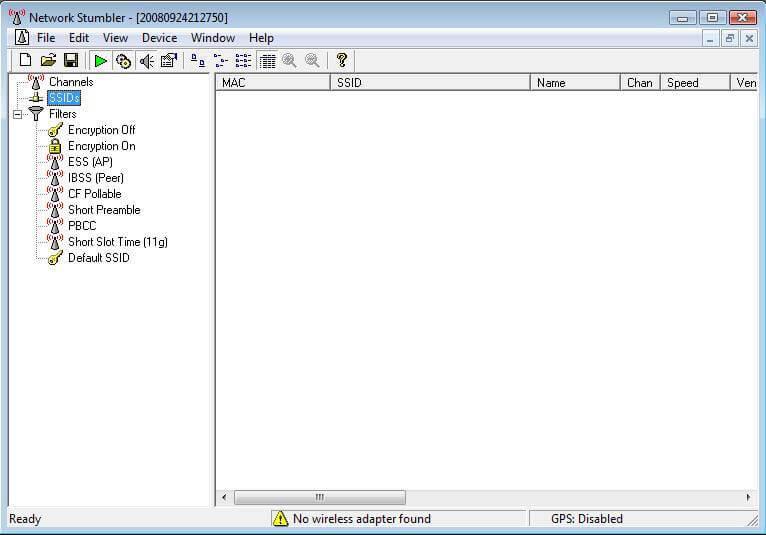

10. NetStumbler

NetStumbler, también conocido como Network Stumbler, es una herramienta conocida y gratuita disponible para encontrar puntos de entrada inalámbricos abiertos. Se ejecuta en sistemas operativos Microsoft Windows desde Windows 2000 hasta Windows XP y permite la detección de redes inalámbricas 802.11a, 802.11by 802.11g. También tiene una versión recortada de sí mismo conocida como MiniStumbler.

Esta herramienta no se ha desarrollado durante casi 15 años desde el último lanzamiento en 2005. Su versión reducida se puede utilizar con los sistemas operativos en dispositivos electrónicos de consumo portátiles como CD, reproductores de DVD, estéreos, televisores, sistemas de cine en casa, ordenadores de mano o computadoras portátiles y cualquier otro equipo de audio y video.

Una vez que ejecuta la herramienta, automáticamente comienza a escanear las redes inalámbricas y una vez completada; Verá la lista completa de redes en las cercanías. Por lo tanto, se utiliza básicamente para wardriving, que es un proceso de mapeo de redes WiFi en un área especificada localmente y también se conoce como mapeo de puntos de acceso.

También puede detectar puntos de acceso no autorizados en el área específica de interés con esta herramienta. También ayuda a encontrar ubicaciones con poca red y también puede ayudar a verificar configuraciones de red como Linux, Mac OS X, BSD, Solaris, Microsoft Windows y muchas más.

El inconveniente de este software de piratería es que puede ser detectado fácilmente por cualquier sistema o dispositivo de detección inalámbrico si se trabaja en las cercanías, y además, esta herramienta tampoco funciona con precisión con el último sistema operativo de 64 bits. Por último, la herramienta se puede descargar mediante el enlace http://www.stumbler.net/ para aquellos interesados en utilizarla.

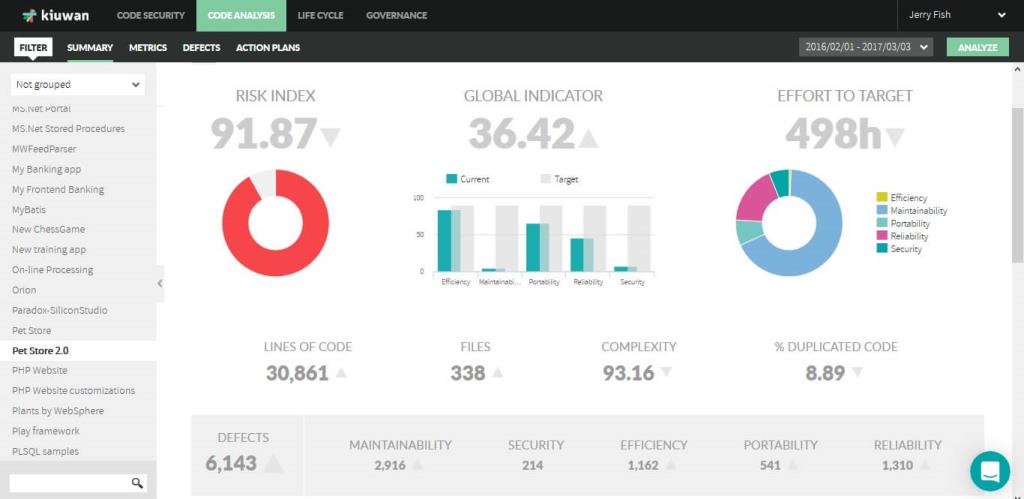

11. Kiuwan

Este es un software de escaneo de responsabilidad que mapea el área de escaneo inferior para redes inalámbricas y las intercepta para acceder a la credulidad de piratear / robar una contraseña, direcciones IP y cualquier otra información. Una vez que se identifican esas redes, automáticamente comienza su acción para reparar estos pasivos.

La herramienta también se adapta al entorno de desarrollo integrado, un programa de software que proporciona instalaciones exhaustivas a los usuarios para realizar diversas funciones como edición de código, depuración, edición de texto, edición de proyectos, visualización de resultados, supervisión de recursos y muchas más. Los programas IDE, por ejemplo, NetBeans, Eclipse, IntelliJ, Visual Studio, Webstorm, Phpstorm, etc. ayudan a proporcionar comentarios durante el desarrollo del software.

Kiuwan también hace provisiones para más de veinte lenguajes de programación como Java, C / C ++, Javascript, PHP, JSP y muchos más para computadoras de escritorio, web y aplicaciones móviles. Se sabe que cumple con los estándares más rigurosos de la industria, incluidos OWASP, CWE, SANS 25, HIPPA, WASC, ISO / IEC 25000, PCI, ISO / IEC 9126 y más, lo que la convierte en una herramienta muy favorecida.

El motor de escaneo de múltiples tecnologías de Kiuwan también a través de su herramienta 'Insights' informa sobre la debilidad de las redes inalámbricas en los componentes de código abierto, además de gestionar el cumplimiento de la licencia. Esta herramienta de revisión de código ofrece una prueba gratuita y un uso único para los piratas informáticos a un costo para los piratas informáticos ocasionales. Por las muchas razones indicadas, se considera una de las herramientas de piratería líderes en la industria.

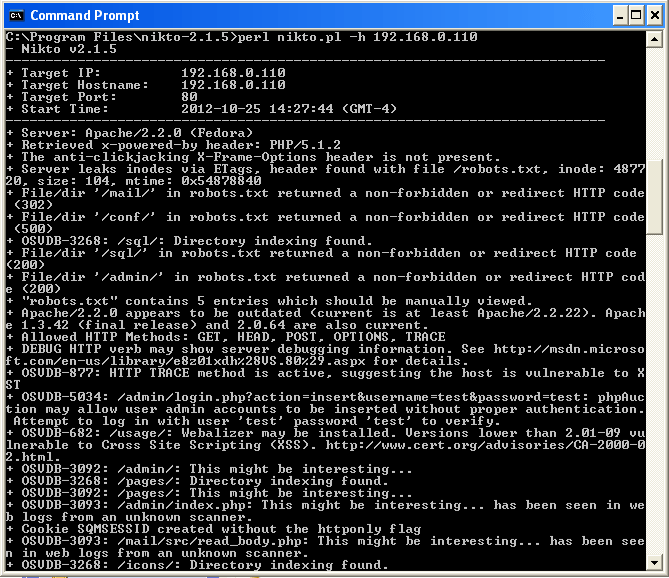

12. Nikto

Nikto es otra herramienta de piratería y escáner web de código abierto que realiza pruebas exhaustivas contra servidores web específicos o hosts remotos. Analiza varios elementos, como 6700 archivos potencialmente peligrosos, problemas relacionados con muchos servidores obsoletos y cualquier inquietud específica de la versión de muchos servidores.

Esta herramienta de piratería es parte de la distribución de Kali Linux con una interfaz de línea de comandos simple. Nikto permite verificaciones de configuraciones como opciones de servidor HTTP o identificación de software y servidores web instalados. También detecta archivos de instalación predeterminados como cualquier archivo de índice múltiple y con frecuencia actualiza automáticamente elementos de escaneo y complementos.

La herramienta alberga muchas otras distribuciones de Linux habituales como Fedora en su arsenal de software. También ejecuta una prueba de susceptibilidad a Cross-Site Scripting para verificar si la fuente externa que no es de confianza puede inyectar su código malicioso en la aplicación web del usuario para piratear su WiFi.

Lea también: 3 formas de compartir el acceso a Wi-Fi sin revelar la contraseña

También realiza ataques brutos basados en diccionarios para habilitar la piratería WiFi, y el uso de técnicas de codificación IDS de LibWhisker puede evadir los sistemas de detección de intrusos. Puede iniciar sesión e integrarse con el marco de Metasploit. Todas las revisiones e informes se guardan en un archivo de texto, formatos de archivo XML, HTML, NBE y CSV.

Esta herramienta admite la instalación básica de PERL y se puede utilizar en sistemas Windows, Mac, Linux y UNIX. Puede usar encabezados, favicons y archivos para identificar el software instalado. Es una buena herramienta de penetración que facilita las pruebas de vulnerabilidad en cualquier víctima u objetivo.

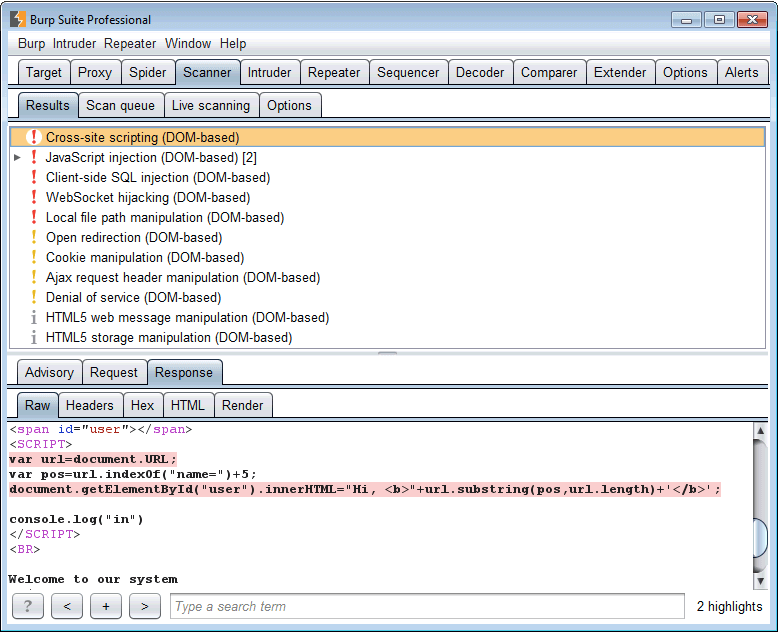

13. Suite Burp

Esta herramienta de piratería WiFi ha sido desarrollada por PortSwigger Web Security y es una herramienta de prueba de penetración basada en Java. Le ayuda a identificar la debilidad o susceptibilidad en las redes inalámbricas. Está disponible en tres versiones, es decir, la versión comunitaria, la versión profesional y la versión empresarial, cada una con un precio diferente según sus necesidades.

La versión comunitaria está disponible de forma gratuita, mientras que la versión profesional cuesta 399 dólares por usuario al año y la versión Enterprise cuesta 3999 dólares al año. La versión gratuita tiene en sí misma una funcionalidad limitada, pero es lo suficientemente buena para su uso. La versión comunitaria es un conjunto de herramientas todo en uno con herramientas manuales esenciales. Aún así, para mejorar la funcionalidad, puede instalar complementos llamados BApps, actualizando a versiones superiores con funcionalidad mejorada a costos más altos, como se indica en cada versión anterior.

Entre las diversas funciones disponibles en la herramienta de piratería WiFi Burp Suite, puede buscar 100 tipos de debilidades o susceptibilidades generalizadas. Incluso puede programar y repetir el escaneo. Fue la primera herramienta que proporcionó pruebas de seguridad de aplicaciones fuera de banda (OAST).

La herramienta verifica cada debilidad y proporciona consejos detallados para la debilidad de la herramienta informada específicamente. También sirve para pruebas de integración continua o CI. En general, es una buena herramienta de prueba de seguridad web.

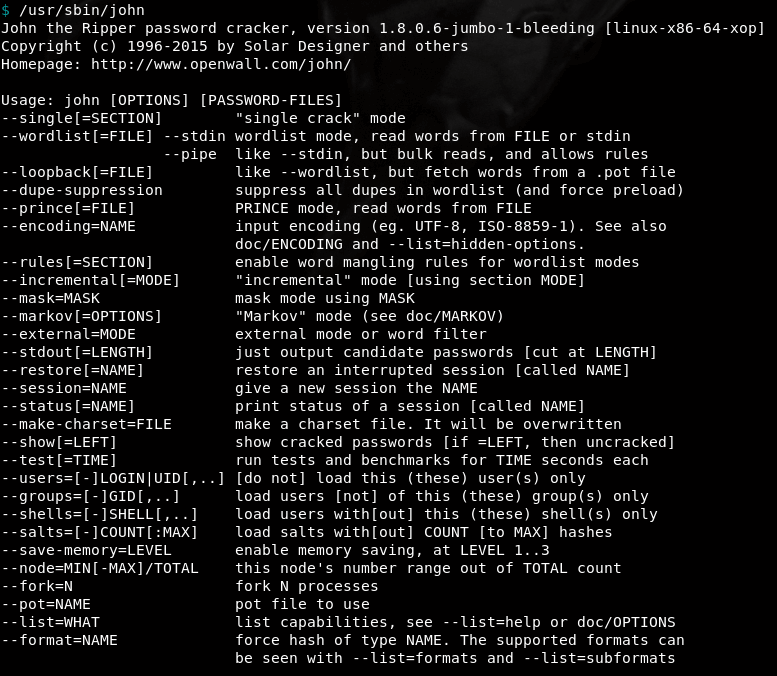

14. Juan el Destripador

John the Ripper es una herramienta de piratería WiFi gratuita y de código abierto para descifrar contraseñas. Esta herramienta tiene la habilidad de unir varios crackers de contraseñas en un solo paquete, lo que la convierte en una de las herramientas de craqueo más populares para los piratas informáticos.

Realiza ataques de diccionario y también puede realizar las modificaciones necesarias para permitir el descifrado de contraseñas. Estas alteraciones pueden realizarse en modo de ataque único modificando un texto sin formato relacionado (como un nombre de usuario con una contraseña cifrada) o comprobando las variaciones con los hash.

También utiliza el modo de fuerza bruta para descifrar contraseñas. Se adapta a este método para aquellas contraseñas que no aparecen en las listas de palabras del diccionario, pero se necesita más tiempo para descifrarlas.

Originalmente fue diseñado para que el sistema operativo UNIX detecte contraseñas UNIX débiles. Esta herramienta es compatible con quince sistemas operativos diferentes, que incluyen once versiones diferentes de UNIX y otros sistemas operativos como Windows, DOS, BeOS y Open VMS.

Esta herramienta detecta automáticamente los tipos de hash de contraseña y funciona como un descifrador de contraseñas personalizable. Observamos que esta herramienta de piratería WiFi puede descifrar varios tipos de formatos de contraseña cifrados, incluidas las contraseñas de cifrado de tipo hash que a menudo se encuentran en múltiples versiones de UNIX.

Esta herramienta es conocida por su velocidad y, de hecho, es una herramienta rápida para descifrar contraseñas. Como sugiere su nombre, rompe la contraseña y la abre en poco tiempo. Se puede descargar desde el sitio web de _John the Ripper.

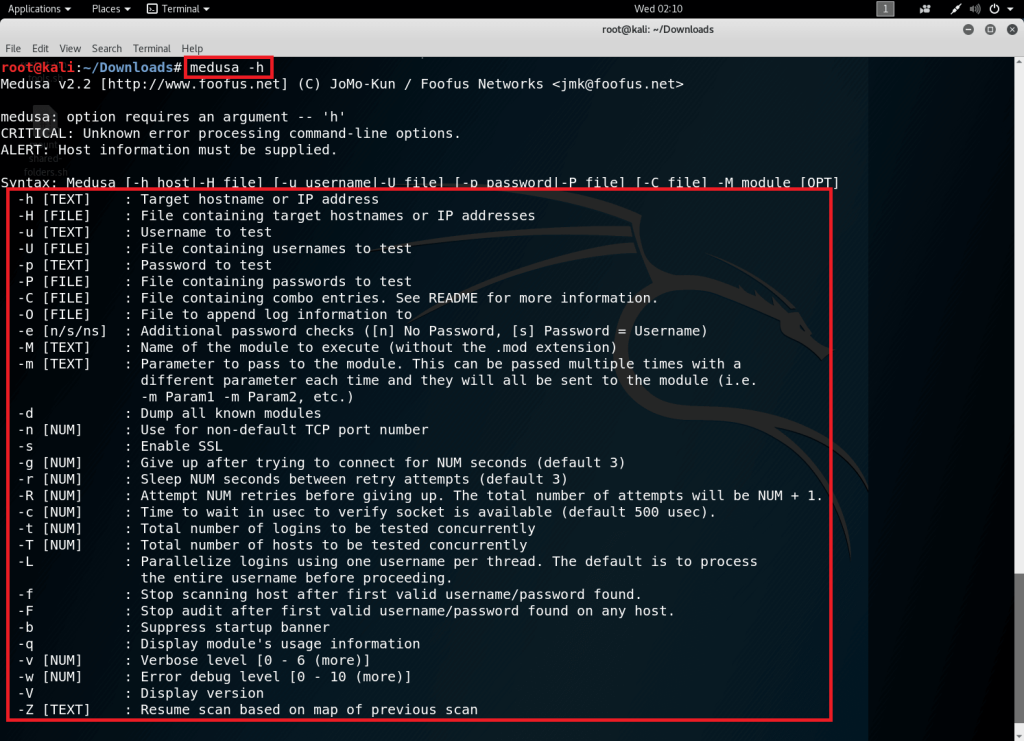

15. Medusa

El nombre Medusa, en la mitología griega, era la hija de la deidad griega Forcis retratada como una hembra alada con serpientes en lugar de cabello y estaba maldita para convertir en piedra a cualquiera que la mirara a los ojos.

En el contexto anterior, el nombre de una de las mejores herramientas de piratería WiFi en línea parece bastante inapropiado. La herramienta diseñada por los miembros del sitio web foofus.net es una herramienta de hackeo de fuerza bruta, disponible para descargar de Internet. Varios servicios que admiten la autenticación remota son compatibles con la herramienta de piratería Medusa.

La herramienta ha sido diseñada para permitir pruebas paralelas basadas en subprocesos, que es un proceso automático de prueba de software que puede iniciar múltiples pruebas contra múltiples hosts, usuarios o contraseñas al mismo tiempo para verificar las capacidades funcionales clave de una tarea específica. El propósito de esta prueba es ahorrar tiempo.

Otra característica clave de esta herramienta es su entrada de usuario flexible, en la que la entrada de destino se puede especificar de varias formas. Cada entrada puede ser una única entrada o varias entradas en un solo archivo, lo que le da al usuario la flexibilidad de crear personalizaciones y accesos directos para acelerar su desempeño.

Al utilizar esta tosca herramienta de piratería, no es necesario modificar sus aplicaciones principales para aumentar la lista de servicios para ataques de fuerza bruta. En el dispositivo, todos los módulos de servicio existen como archivos .mod independientes, lo que lo convierte en una aplicación de diseño modular.

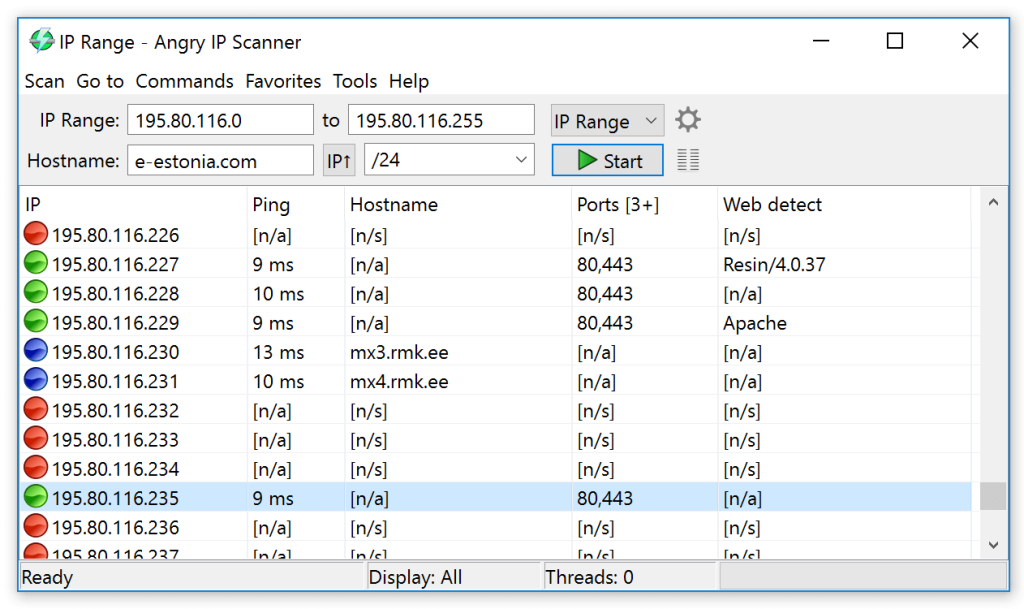

16. Escáner de IP enojado

Es una de las mejores herramientas de piratería Wifi para PC para escanear direcciones IP y puertos. Puede escanear tanto redes locales como Internet. Es gratis usar la herramienta de pirateo WiFi, que no requiere ninguna instalación, por lo que se puede copiar y usar sin esfuerzo en cualquier lugar.

Este software multiplataforma puede admitir múltiples plataformas de software, que pueden ser sistemas operativos como Blackberry, Android e iOS para teléfonos inteligentes y tabletas o programas multiplataforma como Microsoft Windows, Java, Linux, macOS, Solaris, etc.

La aplicación Angry IP Scanner habilita una interfaz de línea de comandos (CLI), una interfaz de usuario basada en texto que se utiliza para ver y administrar archivos de computadora. Esta aplicación ligera está escrita y mantenida por Anton Keks, un experto en software, copropietario de una organización de desarrollo de software.

Esta herramienta puede guardar y exportar los resultados en varios formatos como CSV, TXT, XML, etc. También puede archivar en cualquier formato usando esta herramienta o acceder aleatoriamente a los datos, no hay secuencia de eventos, y puede saltar directamente desde el punto. A al punto Z sin pasar por la secuencia adecuada.

La herramienta de escaneo simplemente hace ping a cada dirección IP enviando una señal para determinar el estado de cada dirección IP, resolver un nombre de host, escanear puertos, etc. Los datos así recopilados sobre cada host se pueden expandir en uno o más párrafos para explicar cualquier complejidad utilizando complementos.

Esta herramienta utiliza un subproceso de escaneo separado para cada dirección IP escaneada utilizando un enfoque de subprocesos múltiples para aumentar su velocidad de escaneo. Con muchos buscadores de datos, esta herramienta permite la adición de nuevas capacidades y funcionalidades para mejorar su rendimiento. En general, es una buena herramienta con una serie de funciones para sus usuarios.

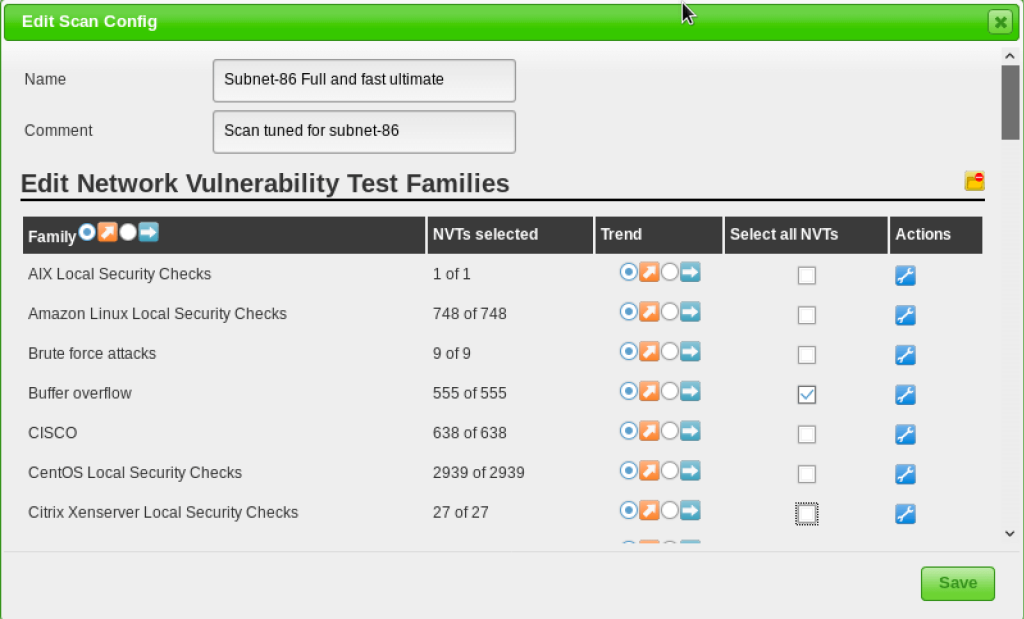

17. OpenVas

Un procedimiento de evaluación integral de vulnerabilidades bien conocido también se conoce por su antiguo nombre "Nessus". Es un sistema de código abierto que puede detectar problemas de seguridad de cualquier host, ya sea un servidor o un dispositivo de red como PC, laptops, teléfonos inteligentes, etc.

Como se indicó, la función principal de esta herramienta es realizar un escaneo detallado, comenzando con el escaneo del puerto de una dirección IP para detectar si alguien está escuchando lo que está escribiendo. Si se detectan, estas escuchas se prueban en busca de vulnerabilidades y los resultados se compilan en un informe para la acción necesaria.

OpenVAS Hacking Tool puede escanear varios hosts simultáneamente con la capacidad de detener, pausar y reanudar las tareas de escaneo. Puede realizar más de 50.000 pruebas de susceptibilidad y mostrar los resultados en formato de texto plano, XML, HTML o látex.

Esta herramienta aboga por la gestión de falsos positivos y la publicación de cualquier falso positivo en su lista de correo da como resultado una retroalimentación inmediata. También puede programar escaneos, tiene una poderosa interfaz de línea de comandos y un software de monitoreo compuesto de Nagios, además de métodos de generación de gráficos y estadísticas. Esta herramienta es compatible con los sistemas operativos Linux, UNIX y Windows.

Al ser una poderosa interfaz basada en web, esta herramienta es muy popular entre administradores, desarrolladores y sistemas de información certificados, profesionales de la seguridad. La función principal de estos expertos es detectar, prevenir documentos y contrarrestar las amenazas a la información digital.

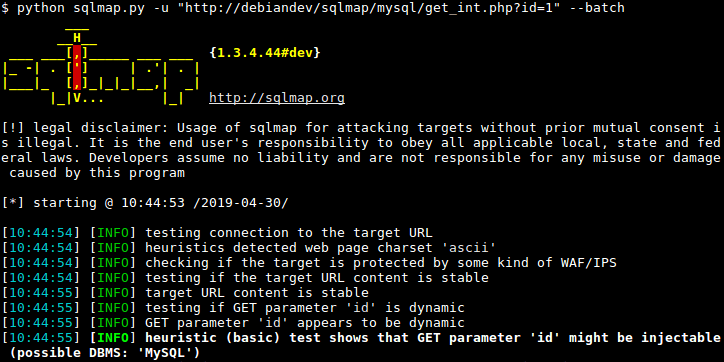

18. Mapa SQL

La herramienta SQL Map es un software Python de código abierto que automáticamente permite detectar y explotar fallas de inyección SQL y hacerse cargo de los servidores de bases de datos. Los ataques de inyección de SQL son uno de los riesgos de aplicaciones web más antiguos, omnipresentes y altamente peligrosos.

Hay varios tipos de ataques de inyección SQL como SQLi en banda, SQLi ciego y SQLi fuera de banda. Una inyección SQL ocurre cuando, sin saberlo, solicita y ejecuta una entrada de usuario como su nombre de usuario o identificación de usuario en lugar de un simple nombre / identificación en su base de datos.

Los piratas informáticos que utilizan el método de inyección SQL pueden eludir todas las medidas de seguridad en las aplicaciones web utilizando una base de datos SQL como MySQL, Oracle, SQL Server u otras y recuperar todos los contenidos como datos personales, secretos comerciales, propiedad intelectual, cualquier otra información e incluso agregar , modificar o eliminar registros en la base de datos.

Los piratas informáticos también emplean técnicas de descifrado de contraseñas basadas en diccionarios y también pueden realizar el ataque de enumeración de usuarios mediante el uso de técnicas de fuerza bruta en las debilidades de las aplicaciones web. Este método se utiliza para recuperar el nombre de usuario válido de una aplicación web o cuando se requiere autenticación de usuario.

También puede almacenar su información en su base de datos, tonta, conocida como la herramienta mysqldump. Esta herramienta se utiliza para hacer una copia de seguridad de una base de datos para que su contenido se pueda restaurar en caso de pérdida de datos y se encuentra en el directorio raíz / bin del directorio de instalación de MySQL. Permite la copia de seguridad de su información mediante la generación de un archivo de texto que contiene declaraciones SQL que pueden volver a crear las bases de datos desde ahora o desde cero.

19. Intruso

El intruso es un escáner de vulnerabilidades basado en la nube creado por profesionales de seguridad experimentados. Esta herramienta de piratería localiza las debilidades de la seguridad cibernética en su infraestructura digital para evitar costosas filtraciones de datos. El intruso también se une a los principales proveedores de la nube como Slack y Jira para el seguimiento de proyectos.

Este sistema cuenta con más de 9000 controles de seguridad disponibles, que están aptos para todo tipo y tamaño de empresas interesadas en superar las debilidades en su ciberseguridad. En el proceso de verificación, busca identificar configuraciones de seguridad incorrectas y elimina los errores en la ejecución de estos controles de seguridad.

También controla las disputas comunes de las aplicaciones web, como la inyección de SQL y las secuencias de comandos entre sitios, para que pueda hacer su trabajo sin temor a que alguien interrumpa su trabajo y lo corte. Trabaja de manera proactiva en su sistema, verificando los últimos riesgos y los elimina utilizando sus soluciones para que pueda continuar pacíficamente con su trabajo.

Entonces, ¿cuál es la diferencia entre un hacker y un intruso? Su objetivo u objetivo es romper los sistemas de seguridad de red más débiles para robar información. El hacker es un cerebro en el arte de la programación para piratear programas que funcionan y pueden ser calificados como un 'delincuente informático', mientras que los intrusos son aquellos que, a través de sus programas continuos de escaneo de red, son conscientes de las debilidades en el sistema y las redes y, en última instancia, explotan que se introduzcan en las redes y los sistemas de información.

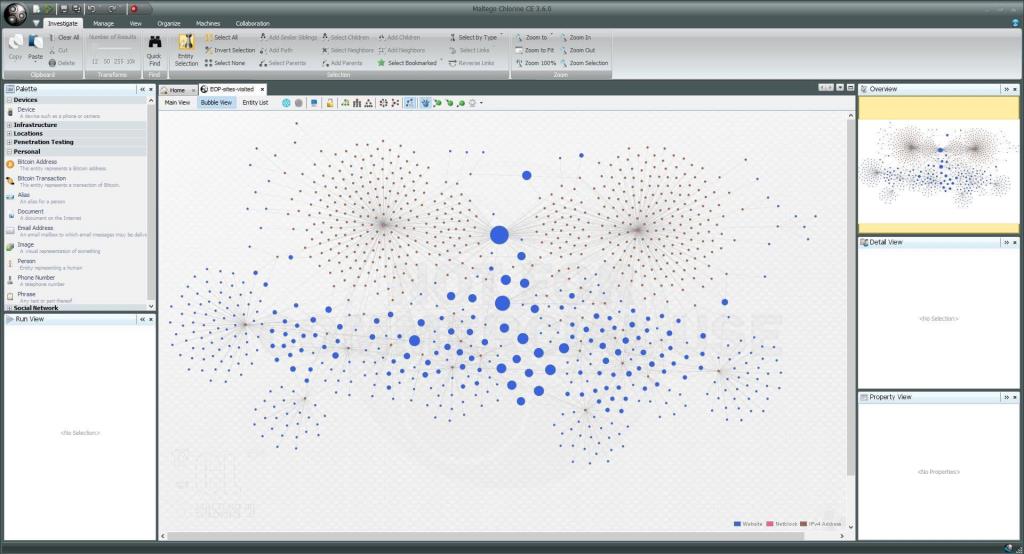

20. Maltego

Maltego es una herramienta para el análisis de enlaces y la minería de datos, que le ayuda a localizar los puntos débiles y las anomalías de la red. Se trabaja en la recopilación de información de la minería de datos en tiempo real y. Está disponible en tres versiones.

Maltego CE, la versión comunitaria, está disponible sin costo, mientras que el Maltego clásico está disponible a un precio de $ 999, y la tercera versión, el Maltego XL, está disponible a un costo de $ 1999. Ambas versiones de precio están disponibles para el usuario de escritorio. Hay otro producto de Maltego para el servidor web, CTAS, ITDS y Comms, que incluye capacitación y tiene un precio inicial de $ 40000.

Recomendado: 15 mejores aplicaciones de piratería WiFi para Android (2020)

Esta herramienta proporciona datos sobre patrones gráficos basados en nodos, mientras que Maltego XL puede trabajar con gráficos grandes, proporcionando imágenes gráficas que destacan las debilidades y anomalías en la red para permitir un pirateo sencillo mediante el uso de las susceptibilidades resaltadas. Esta herramienta es compatible con los sistemas operativos Windows, Linux y Mac.

Maltego también ofrece un curso de capacitación en línea, y tiene tres meses para completar el curso, durante los cuales puede acceder a todos los videos nuevos y actualizaciones. Al completar todos los ejercicios y lecciones, se le entregará un certificado de participación de Maltego.

Eso es todo, esperamos que esta lista de las 20 mejores herramientas de pirateo de WiFi para PC con Windows 10 haya sido útil . Ahora podrá acceder a la red inalámbrica sin conocer su contraseña, básicamente con fines de aprendizaje. El tiempo para descifrar la contraseña puede variar según la complejidad y la longitud de las contraseñas. Tenga en cuenta que piratear redes inalámbricas para obtener acceso no autorizado es un delito cibernético, y se recomienda abstenerse de hacerlo, ya que puede generar complicaciones y riesgos legales.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

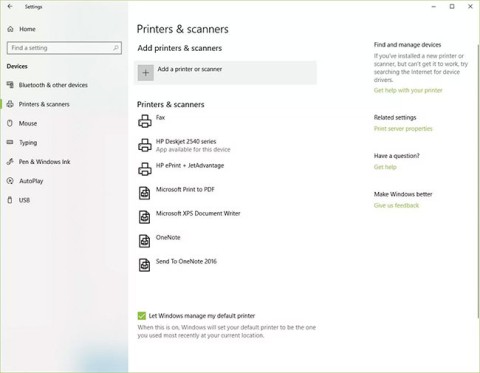

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

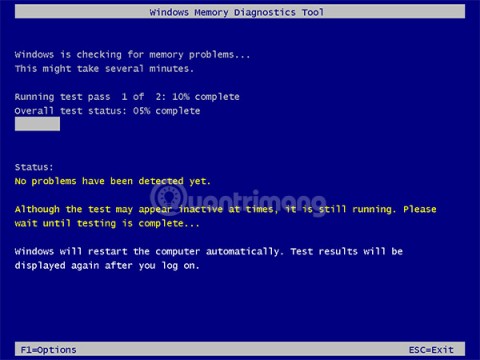

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

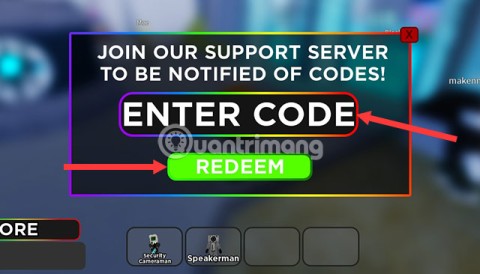

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.