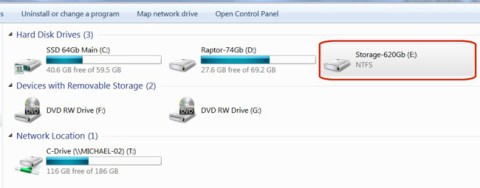

Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

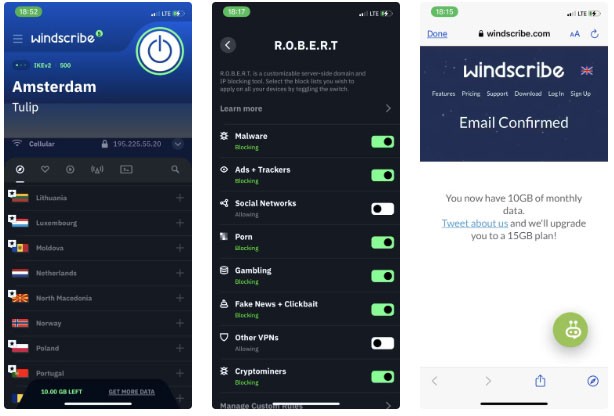

Desde el phishing hasta las filtraciones de bases de datos, protegerse en línea es cada vez más difícil. Las llaves de seguridad de hardware son una solución viable que agrega una capa adicional de protección a sus cuentas en línea. Este artículo cubrirá cómo funcionan las llaves de seguridad de hardware, sus ventajas y desventajas y problemas comunes para ayudarlo a determinar si son el dispositivo adecuado para usted.

¿Qué es una clave de seguridad de hardware?

Una clave de seguridad de hardware es un dispositivo pequeño y altamente seguro que actúa como un "factor" adicional a una configuración de autenticación multifactor (MFA). Similar a un OTP tradicional, una clave de seguridad de hardware garantiza que los malos no puedan acceder a sus cuentas en línea incluso si tienen su información de inicio de sesión.

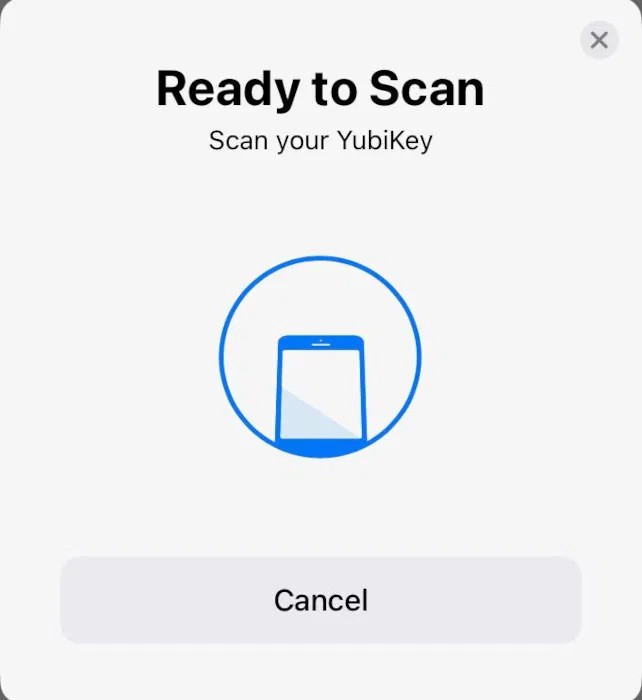

Las claves de seguridad de hardware generalmente vienen en forma de tarjetas inteligentes o memorias USB habilitadas para NFC que puede conectar a su PC. Algunas llaves, como la popular Yubikey 5 NFC, ofrecen una combinación de USB y NFC, lo que permite utilizar el dispositivo tanto en computadoras como en dispositivos móviles.

Cómo funcionan las llaves de seguridad de hardware

Básicamente, las claves de seguridad de hardware utilizan criptografía de clave pública para autenticar su información de inicio de sesión. Cuando configura por primera vez una clave con un sitio web o una aplicación compatible, se genera un par de claves criptográficas específicas para ese servicio. La clave almacena la parte privada de ese par de claves en su "chip de seguridad", mientras que el servicio toma la parte pública y la almacena en sus servidores.

Una vez que haya iniciado sesión correctamente, su sitio web o aplicación le solicitará que conecte la llave a su dispositivo o detecte la llave a través de NFC. El servicio enviará datos a su clave, que debe estar firmada con la clave privada. Luego, el servicio toma esos datos y verifica que hayan sido firmados correctamente por la clave privada utilizando su clave pública.

¿Todos los servicios permiten el uso de claves de seguridad de hardware?

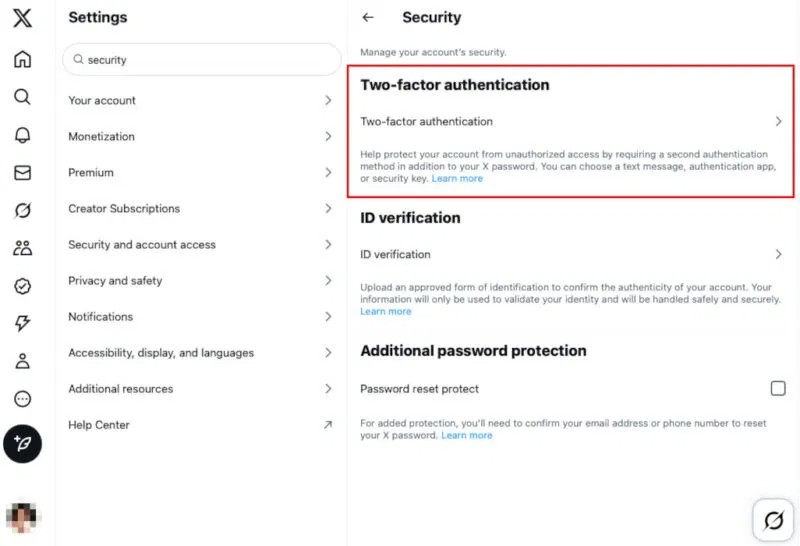

Para la mayoría de los principales servicios en línea, una clave de seguridad de hardware funcionará. Si bien el soporte no está garantizado explícitamente, puedes esperar que plataformas populares como Google, Amazon y X admitan claves de seguridad de hardware. Por ejemplo, puede agregar soporte para Yubikey en X yendo a la sección Seguridad y acceso a la cuenta en la página Configuración de la cuenta .

Además, el apoyo a menudo depende de cada caso en particular. Esto se debe a que la propia plataforma es responsable de agregar y brindar soporte para claves de seguridad de hardware. Por lo tanto, debe considerar los sitios web que visita y si admiten este método MFA antes de decidir realizar una compra.

Comparación de claves de seguridad de hardware con otros métodos de MFA

Claves de seguridad de hardware vs. MFA de SMS y correo electrónico

Una de las ventajas de utilizar claves de seguridad de hardware en lugar de la MFA tradicional por SMS y correo electrónico es que constituye una forma sencilla de verificar su identidad. No depende del código OTP, lo que significa que no se requiere la intervención del usuario para iniciar sesión en la cuenta. Esto no solo evita ataques de phishing, sino que también acelera el proceso de inicio de sesión.

Sin embargo, este enfoque uniforme también tiene un precio bastante elevado. Hoy en día, la mayoría de las llaves de seguridad de hardware cuestan entre 30 y 80 dólares, y las más baratas solo se pueden utilizar para aplicaciones específicas. Por otro lado, la MFA por SMS y correo electrónico aprovecha los dispositivos que ya tienes. Esto reduce efectivamente el costo de MFA de SMS y correo electrónico a $0, lo que lo convierte en una forma muy asequible de proteger sus cuentas.

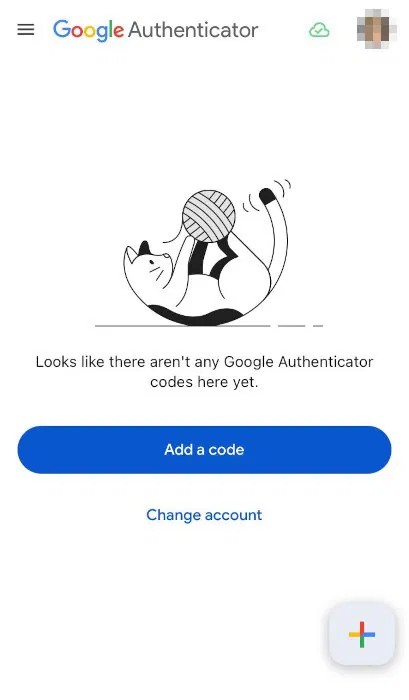

Llaves de seguridad de hardware vs. aplicaciones de autenticación

Al igual que los SMS y el correo electrónico MFA, las aplicaciones de autenticación también sufren los mismos problemas fundamentales en comparación con las claves de seguridad de hardware. Se basa en OTP, lo que lo hace vulnerable a ataques de phishing.

Sin embargo, la mayoría de las aplicaciones de autenticación utilizan el estándar RFC 6238 (TOTP), lo que las convierte en uno de los métodos MFA más accesibles disponibles en la actualidad. Esto significa que existe una alta probabilidad de que el sitio web que está visitando tenga la opción de habilitar TOTP. Esto también es una ventaja sobre las claves de seguridad de hardware porque no todos los sitios web pueden soportar su estándar FIDO2.

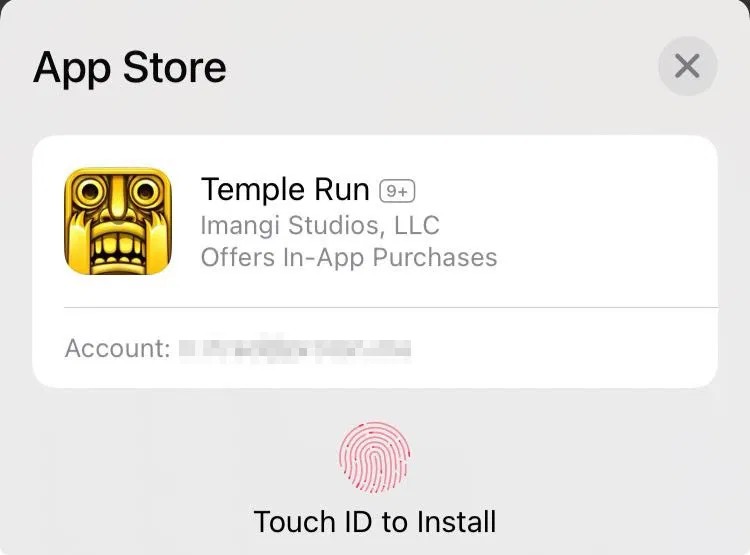

Llaves de seguridad de hardware vs. biometría

Si bien las cerraduras de seguridad de hardware y las cerraduras biométricas ofrecen niveles similares de seguridad y conveniencia, difieren en algunos aspectos importantes. En primer lugar, las claves biométricas sólo se pueden utilizar en el dispositivo en el que están almacenadas. Por ejemplo, Touch ID sólo puede permitir inicios de sesión en tu iPhone. Esto limita severamente lo que pueden hacer las cerraduras biométricas, especialmente en comparación con las cerraduras de seguridad de hardware.

Las cerraduras biométricas también suelen ser más cómodas y fáciles de usar que las cerraduras de seguridad de hardware. El bloqueo biométrico no implica ningún dispositivo externo y aprovecha lo que ya tiene. Esta clave tampoco depende de OTP, lo que la hace resistente a ataques de phishing.

¿Qué sucede cuando pierde su clave de seguridad de hardware?

Una de las fortalezas de las cerraduras de seguridad de hardware es también su debilidad. Como objeto físico, puedes perder la clave. Esto puede ser un problema si confía en su clave de seguridad de hardware para iniciar sesión en cosas importantes, como la banca en línea.

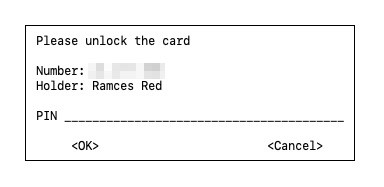

Cuando esto sucede, es importante recordar que la mayoría de las cerraduras tienen alguna protección contra el acceso no autorizado. Por ejemplo, el Yubikey 5 requiere que el usuario establezca un PIN y tiene un mecanismo de borrado automático después de múltiples entradas de PIN incorrectas.

Además, las claves de seguridad de hardware no almacenan información confidencial como su nombre de usuario y contraseña. Estas claves también almacenan claves privadas en un chip seguro, lo que hace que sea imposible que los malhechores las extraigan.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

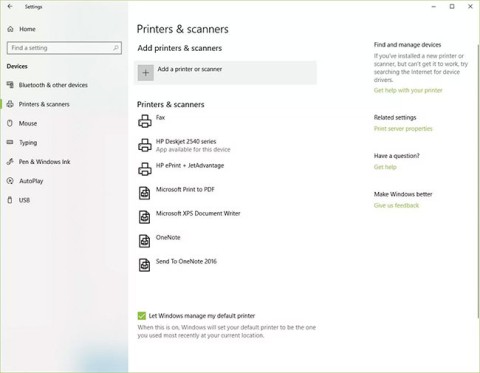

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

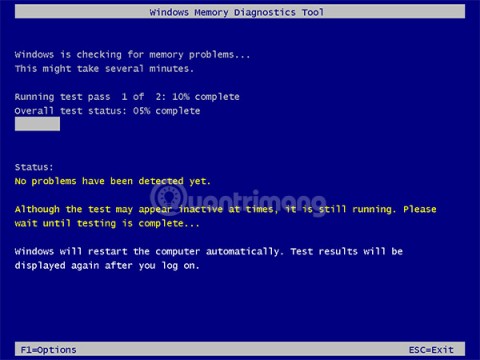

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

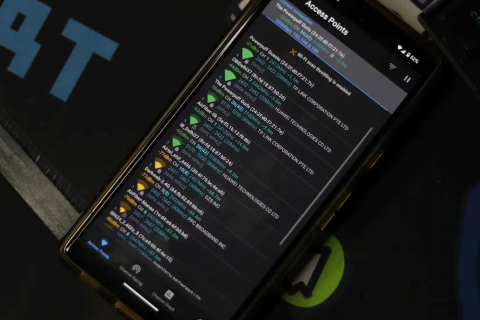

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

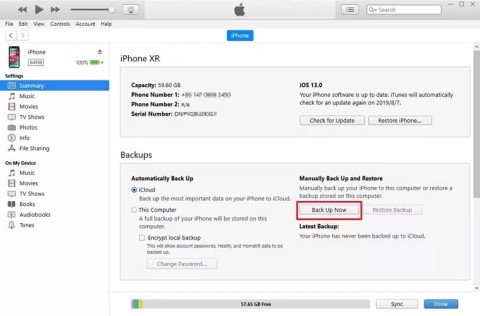

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

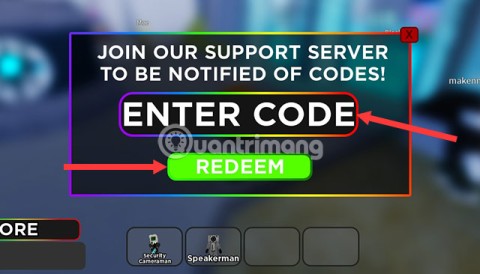

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.