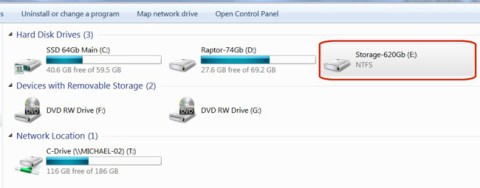

Cómo recuperar el acceso al disco duro, solucionar el error de no poder abrir el disco duro

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

El hecho de tener un software antivirus activo y una contraseña no significa que su computadora sea impenetrable. ¡Podrías estar dejando tu computadora vulnerable a ataques sin siquiera darte cuenta!

1. Las configuraciones predeterminadas no siempre son seguras

Si bien las configuraciones predeterminadas pueden ser convenientes, no son buenas para la seguridad. Por ejemplo, la configuración predeterminada del enrutador deja su red doméstica vulnerable a la piratería. Su enrutador tiene un nombre de administrador y una contraseña predeterminados que pueden ser vulnerables a ataques. Después de todo, la información de inicio de sesión predeterminada se puede encontrar fácilmente en línea. También deben desactivarse otras configuraciones del enrutador, como la administración remota, WPS y Universal Plug and Play (UPnP) . Estas funciones útiles tienen un costo para la seguridad de su red.

Del mismo modo, la configuración nativa del navegador puede causar problemas. Para aumentar su seguridad general, debe proteger sus datos de navegación. Esto puede incluir la desactivación de cookies de terceros y la configuración de su navegador para que no sincronice datos para proteger sus contraseñas. Hacerlo empeorará tu navegación, pero al menos tu privacidad estará garantizada.

2. Las actualizaciones son más importantes de lo que crees

Seguramente muchas veces te has saltado las actualizaciones del sistema porque son un poco incómodas. Si bien esto puede no parecer un gran problema, puede convertirlo en víctima de un ataque cibernético .

Las actualizaciones del sistema o del software a menudo vienen con parches de seguridad para corregir vulnerabilidades y errores que los piratas informáticos pueden usar para obtener acceso a su sistema. Estas actualizaciones suelen ser urgentes porque abordan vulnerabilidades que la mayoría de los delincuentes conocen. Estos tipos van tras objetivos fáciles y nada es más fácil que apuntar a objetivos con software obsoleto.

Lo mismo ocurre con el uso de aplicaciones antiguas que no son compatibles con las últimas funciones de seguridad o con el uso de dispositivos con firmware desactualizado. Puedes quedarte con Windows 7 porque te gusta. Sin embargo, es un sistema operativo obsoleto que no ha recibido soporte oficial durante casi 4 años, casi lo suficientemente antiguo para ejecutarse y vulnerable a exploits.

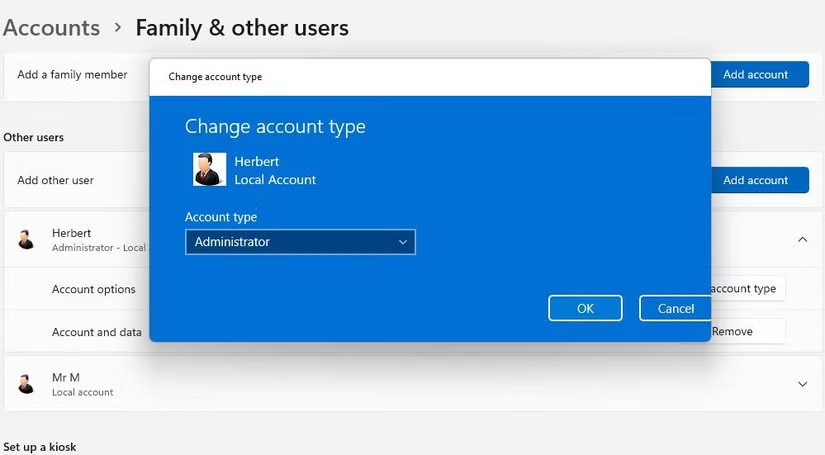

3. Utilice la cuenta de administrador para las tareas diarias

Usar una cuenta de administrador para tu computadora en general es como dejarle las llaves del auto a un ladrón conocido. Las cuentas de administrador generalmente pueden realizar cambios en el sistema sin encontrar ningún problema, como advertencias de que se pueden causar daños u otros problemas. Como puedes imaginar, a los desarrolladores de malware les encantan las cuentas de administrador porque hacen que sea más fácil infectar computadoras sin alertar al usuario.

En Windows, es bastante fácil evitar este destino creando una cuenta estándar, utilizada tanto para las tareas cotidianas como para el tiempo libre. Una cuenta estándar tiene menos acceso a la configuración de Windows y, si bien eso no significa que no tendrá malware, puede ayudar a aislar el problema.

4. Las contraseñas no son tan seguras como crees

Hay muchos mitos sobre la seguridad de las contraseñas. Por ejemplo, utilizar una contraseña segura en muchos sitios web diferentes puede parecer una buena idea. Después de todo, una contraseña fuerte parece insuperable. Sin embargo, si los ciberdelincuentes logran obtenerlo, intentarán acceder a cualquier cuenta relacionada. Por lo tanto, es mucho más seguro crear una contraseña diferente para cada cuenta.

Incluso si un sitio parece tener políticas de contraseñas confiables, aún existe la posibilidad de que algo salga mal. Supongamos que existe un requisito de longitud mínima: los piratas informáticos potenciales tendrán una ventaja injusta porque solo necesitan procesar combinaciones que coincidan con el requisito de longitud. En otras palabras, una contraseña puede llegar a ser tan fácil de adivinar como el nombre de un perro al que se le agregan un montón de números sólo para hacerla lo suficientemente larga.

Es posible que sus contraseñas no sean lo suficientemente seguras porque las reutiliza en varias cuentas o elige algo que no es lo suficientemente nuevo y simple para recordar. Puedes evitar estos problemas (y mejorar tus contraseñas) utilizando un administrador de contraseñas . Genere contraseñas difíciles de descifrar con el generador de contraseñas aleatorias para todas sus cuentas y guárdelas para su comodidad.

5. Podrías estar filtrando datos privados

Se implementan cookies y huellas dactilares del navegador para mejorar la experiencia del usuario. Sin embargo, los piratas informáticos pueden explotar este nivel de información. Por ejemplo, la toma de huellas dactilares del navegador crea una “huella digital” única para cada usuario, lo que permite a las empresas rastrearlos en diferentes sitios web.

Sin embargo, los piratas informáticos también pueden crear perfiles de huellas dactilares del navegador, que pueden no infectar su dispositivo de inmediato. Puede visitar un sitio web comprometido para recopilar información. La información se envía al hacker, que luego puede utilizarla para encontrar otras vulnerabilidades en su sistema. De manera similar, muchas características de HTML5 pueden explotarse para capturar información del navegador que requiere una vulnerabilidad específica en su máquina, mientras que las cookies pueden ayudar a construir una imagen de los sitios web que visita.

Instalar uno de los navegadores más seguros es un buen comienzo. Por ejemplo, Firefox ha implementado protección para aleatorizar su huella digital, lo que dificulta la creación de perfiles únicos.

A veces, puedes revelar tu información accidentalmente al otorgar demasiados permisos a una aplicación. Si bien esto suele ser un problema mayor en los dispositivos móviles, las aplicaciones de escritorio pueden acceder a su registro, archivos personales y otros programas. Esto no sólo es depredador, sino que también puede ser peligroso. Si una aplicación se ve comprometida, piratas informáticos sigilosos pueden obtener acceso gratuito a la mayoría de sus datos.

6. Piensas: “A mí no me va a pasar”.

La mayoría de las personas simplemente no creen que les puedan pasar cosas malas, incluso cuando el peligro está acechando. La mayoría de las personas piensan que son un objetivo demasiado pequeño y por lo tanto no prestan mucha atención a la seguridad. Esto es exactamente lo que buscan los hackers.

Tenga en cuenta que la mayoría de los ataques cibernéticos son oportunistas y automatizados. Los piratas informáticos a menudo descifran contraseñas utilizando contraseñas comunes en muchos sitios web diferentes. Las personas detrás de estos ataques no saben quién eres y resulta que simplemente eres una víctima.

No importa lo normal que creas que eres, tus datos son valiosos. Los piratas informáticos pueden vender los datos en la red oscura , utilizarlos para robar su identidad y su dinero, amenazarlo y hacer cualquier otra cosa que les permita ganar dinero.

En este artículo, te guiaremos sobre cómo recuperar el acceso a tu disco duro cuando falla. ¡Sigamos!

A primera vista, los AirPods parecen iguales a cualquier otro auricular inalámbrico. Pero todo cambió cuando se descubrieron algunas características poco conocidas.

Apple ha presentado iOS 26, una importante actualización con un nuevo diseño de vidrio esmerilado, experiencias más inteligentes y mejoras en aplicaciones conocidas.

Los estudiantes necesitan un tipo específico de portátil para sus estudios. No solo debe ser lo suficientemente potente como para desempeñarse bien en su especialidad, sino también lo suficientemente compacto y ligero como para llevarlo consigo todo el día.

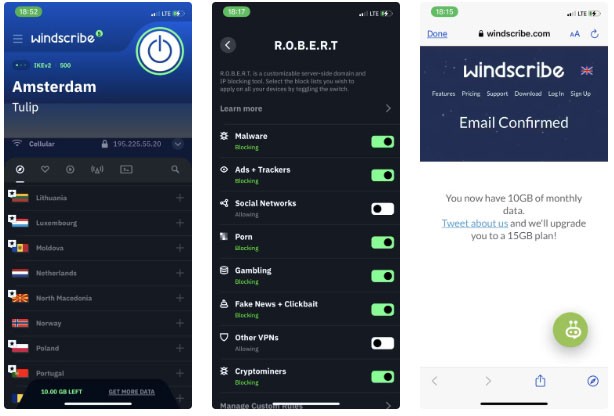

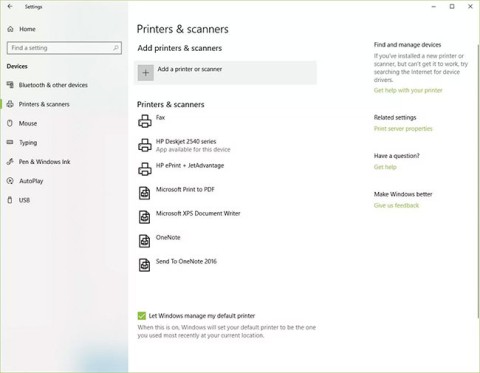

Agregar una impresora a Windows 10 es sencillo, aunque el proceso para dispositivos con cable será diferente al de los dispositivos inalámbricos.

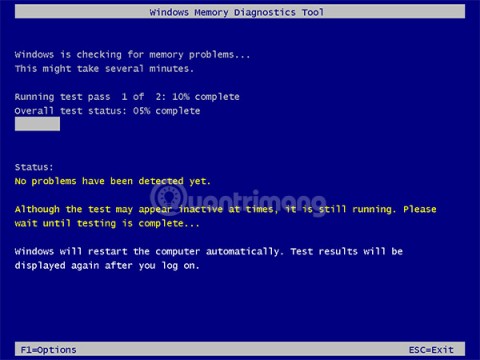

Como sabes, la RAM es un componente de hardware muy importante en una computadora, ya que actúa como memoria para procesar datos y es el factor que determina la velocidad de una laptop o PC. En el siguiente artículo, WebTech360 te presentará algunas maneras de detectar errores de RAM mediante software en Windows.

Los televisores inteligentes realmente han conquistado el mundo. Con tantas funciones excelentes y conectividad a Internet, la tecnología ha cambiado la forma en que vemos televisión.

Los refrigeradores son electrodomésticos familiares en los hogares. Los refrigeradores suelen tener 2 compartimentos, el compartimento frío es espacioso y tiene una luz que se enciende automáticamente cada vez que el usuario lo abre, mientras que el compartimento congelador es estrecho y no tiene luz.

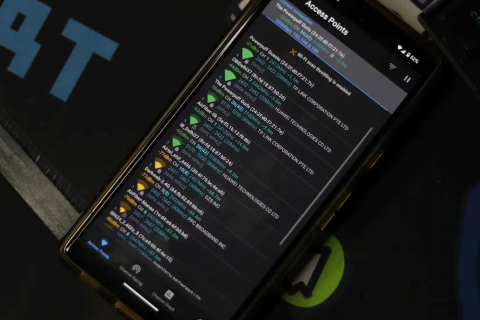

Las redes Wi-Fi se ven afectadas por muchos factores más allá de los enrutadores, el ancho de banda y las interferencias, pero existen algunas formas inteligentes de mejorar su red.

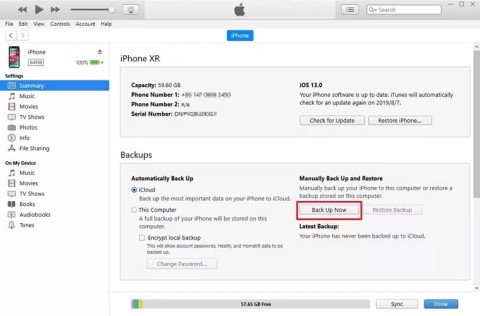

Si quieres volver a iOS 16 estable en tu teléfono, aquí tienes la guía básica para desinstalar iOS 17 y pasar de iOS 17 a 16.

El yogur es un alimento maravilloso. ¿Es bueno comer yogur todos los días? Si comes yogur todos los días, ¿cómo cambiará tu cuerpo? ¡Descubrámoslo juntos!

Este artículo analiza los tipos de arroz más nutritivos y cómo maximizar los beneficios para la salud del arroz que elija.

Establecer un horario de sueño y una rutina para la hora de acostarse, cambiar el despertador y ajustar la dieta son algunas de las medidas que pueden ayudarle a dormir mejor y despertarse a tiempo por la mañana.

¡Alquiler por favor! Landlord Sim es un juego de simulación para dispositivos móviles iOS y Android. Jugarás como propietario de un complejo de apartamentos y comenzarás a alquilar un apartamento con el objetivo de mejorar el interior de tus apartamentos y prepararlos para los inquilinos.

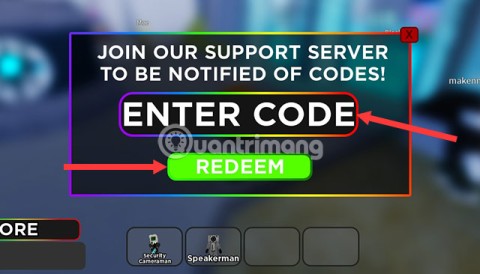

Obtén el código del juego Bathroom Tower Defense de Roblox y canjéalo por emocionantes recompensas. Te ayudarán a mejorar o desbloquear torres con mayor daño.