Explicación de los estándares de Wi-Fi: 802.11ac, 802.11b / g / n, 802.11a

Descubre los estándares de Wi-Fi, incluyendo 802.11n, 802.11ac y 802.11ax. Conoce sus características y diferencias.

Si bien la seguridad de Wi-Fi es más avanzada en 2025, no es perfecta. Las siguientes amenazas continúan surgiendo, por lo que le recomendamos tenerlo en cuenta antes de navegar en una conexión desconocida.

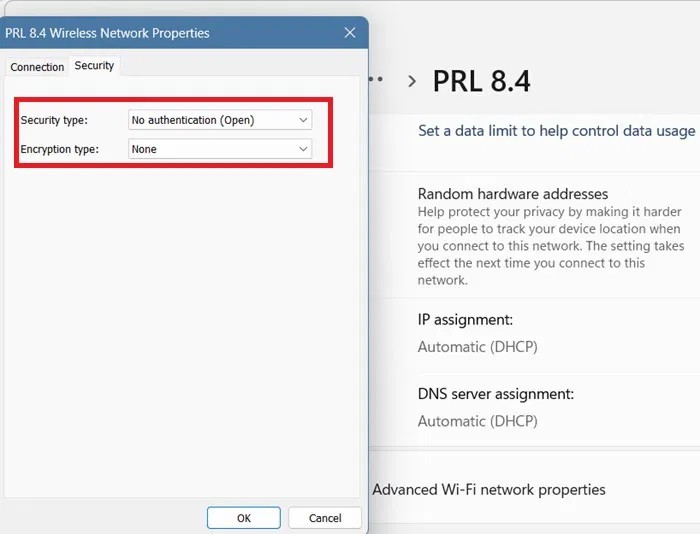

1. Los antiguos protocolos Wi-Fi todavía existen

Mucha gente todavía utiliza redes Wi-Fi públicas normalmente para enviar correos electrónicos y ver vídeos, aparentemente sin darse cuenta de los riesgos potenciales.

Fuera de las redes Wi-Fi abiertas, todavía se pueden encontrar protocolos más antiguos como WEP y WPA. Si tienes prisa, puedes conectarte a estas redes sin verificar su integridad. Estas redes más antiguas tienen un cifrado débil y son vulnerables a herramientas de piratería y secuestro de sesiones.

Para ayudarle a mantenerse seguro, aquí hay algunos métodos diferentes para verificar el cifrado de su red Wi-Fi en Windows, Android, iOS y Mac, especialmente útiles si viaja internacionalmente o vive como un nómada digital .

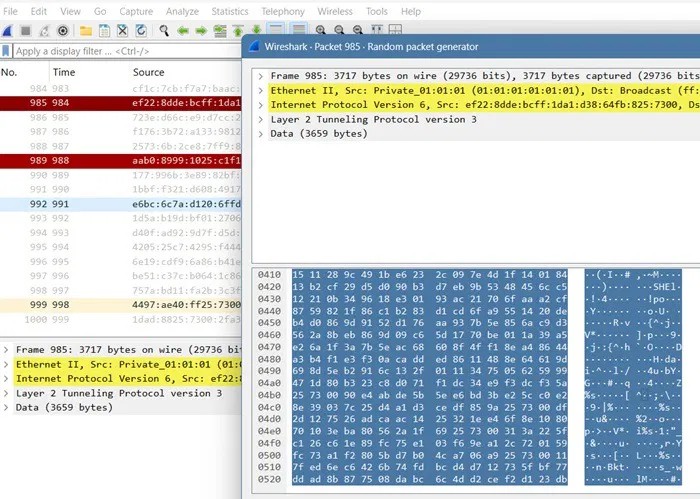

2. Falta de confidencialidad hacia adelante: un desafío con WPA2

El mayor desafío con WPA2-AES o WPA2-TKIP es la falta de secreto hacia adelante. Las redes Wi-Fi públicas continúan utilizando contraseñas simples que se comparten con todos. Cualquiera con acceso a esta clave puede descifrar todas las sesiones pasadas o futuras en la red.

Las herramientas de penetración como Wireshark proporcionan una visión del tráfico SSL/TLS capturado. Si alguien tiene acceso a la clave del servidor, puede descifrar todos los datos. Esto tiene el potencial de exponer credenciales de inicio de sesión, correos electrónicos, etc., por lo que usar una VPN es importante en redes Wi-Fi públicas ya que encripta todas las transmisiones de datos.

WPA3 es el estándar de oro para la seguridad Wi-Fi y brinda protección sólida contra los ataques mencionados anteriormente. Utiliza autenticación simultánea de iguales (SAE), que cifra cada sesión de usuario por separado. Es posible que haya encontrado esto en los aeropuertos, donde se genera una clave de sesión única después de compartir su número de pasaporte.

Si bien WPA3 es sumamente seguro, lamentablemente pasarán algunos años más antes de que se utilice ampliamente en lugares públicos.

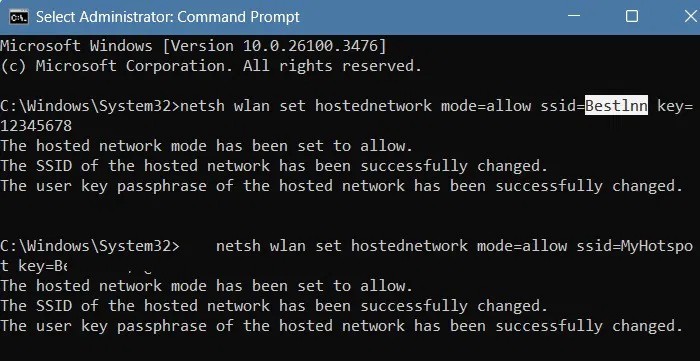

3. El verdadero problema de los puntos de acceso falsos

Como muchos viajeros frecuentes han comenzado a notar, los puntos de acceso falsos se están convirtiendo en un gran problema en hoteles y otros lugares públicos. Básicamente, cualquiera puede crear un SSID falso para imitar el SSID original proporcionado por su ubicación.

Todo lo que tiene que hacer el atacante es introducir un conjunto de comandos que parezcan idénticos al punto de acceso Wi-Fi original. Por ejemplo, en lugar de un nombre de hotel como "Best Inn", la "I" podría reemplazarse por una "L" minúscula. Los piratas informáticos incluso copian portales y logotipos capturados para darles un aspecto auténtico.

Nuevamente, la mejor forma de detectar un punto de acceso falso es verificar el protocolo de cifrado Wi-Fi del punto de acceso. Por supuesto, no usarán WPA3 para proteger su sesión. Si hay varios puntos de acceso con el mismo nombre, debes utilizar una VPN o una de las alternativas.

4. Tenga cuidado con las sesiones de navegador secuestradas

Hoy en día la mayoría de los sitios web adoptan HTTPS , pero eso no significa que toda la información esté a salvo de los piratas informáticos. HTTPS protege el contenido de su comunicación, pero no los metadatos.

Si estás usando una red Wi-Fi pública con protocolo WPA3 seguro, podrías pensar que todos los agujeros de seguridad ya habrían sido reparados. Pero el secuestro puede atacar su dispositivo en redes públicas, incluso si está usando una conexión muy segura. Para secuestrar una sesión, los piratas informáticos secuestrarán los datos de su navegador a través de ataques de toma de cuenta (ATO) o malware, que pueden originarse en la web oscura .

El factor humano es una de las mayores razones detrás de estos ataques. Su identidad es el núcleo de la seguridad del dispositivo. En Android, puedes usar la verificación de identidad para evitar que roben tu dispositivo. De manera similar, los dispositivos iOS, Windows y Mac también utilizan autenticación biométrica para evitar que su cuenta sea usurpada.

Precauciones de seguridad al utilizar redes Wi-Fi públicas

Si bien los riesgos de las redes Wi-Fi públicas han disminuido significativamente en comparación con hace unos años, siguen siendo muy comunes en 2025. Sin embargo, aún puedes usarlas, siempre que recuerdes tener en cuenta las siguientes precauciones de seguridad:

¿Tiene problemas con el Error H de Microsoft Teams durante las actualizaciones? Descubra cómo solucionar el Error H de Microsoft Teams, sus causas comunes y soluciones rápidas para restablecer una colaboración fluida. Actualizado con las últimas soluciones.

¿Tienes problemas con el llavero de errores de Microsoft Teams para Mac? Descubre soluciones paso a paso y probadas para macOS y recupera una colaboración fluida. ¡Soluciones rápidas en el interior!

¿Cansado de que el error 1200 de Microsoft Teams bloquee tus llamadas? Descubre soluciones rápidas y paso a paso para iOS y Android y vuelve a trabajar en equipo sin problemas rápidamente, ¡sin necesidad de conocimientos técnicos!

¿Frustrado porque tu grabación de Microsoft Teams falló? Descubre las razones más comunes, como problemas de permisos, límites de almacenamiento y fallos de red, además de soluciones paso a paso para evitar futuros fallos y grabar siempre de forma impecable.

¿Frustrado porque las salas de reuniones no aparecen en tu reunión de Teams? Descubre las principales razones por las que no puedes verlas en Teams y sigue nuestras soluciones paso a paso para que funcionen correctamente en minutos. ¡Ideal tanto para organizadores como para participantes!

¿Tienes problemas con un error de red de Microsoft Teams en una red Wi-Fi pública? Obtén soluciones instantáneas como ajustes de VPN, comprobaciones de puertos y borrado de caché para restaurar llamadas y reuniones sin problemas. Guía paso a paso para una solución rápida.

¿Perdiste archivos importantes en Microsoft Teams? Descubre la ubicación exacta de la Papelera de reciclaje de Microsoft Teams y sigue nuestros pasos comprobados para recuperar archivos eliminados de forma rápida y sencilla, ¡sin necesidad de conocimientos técnicos!

Descubre cómo configurar el estado "Fuera de oficina" en Microsoft Teams con sencillos pasos para escritorio, móvil y sincronización con Outlook. Mantén la profesionalidad mientras estás fuera: ¡configuración rápida en minutos!

Descubre exactamente dónde encontrar el código QR de Microsoft Teams para iniciar sesión móvil ultrarrápido. Guía paso a paso con imágenes para conectarte en segundos, ¡sin necesidad de contraseñas!

¿Tienes problemas con el error al unirte a una reunión de Microsoft Teams? Descubre pasos comprobados para solucionarlo mediante enlaces directos. Soluciones rápidas para unirte sin problemas, ¡sin necesidad de conocimientos técnicos!

Domine la instalación del complemento de Microsoft Teams para Outlook 2026 sin esfuerzo. Aumente su productividad con una programación y reuniones fluidas. ¡Siga nuestros pasos probados y actualizados para un éxito inmediato!

¿Frustrado por "¿Dónde está mi calendario de Teams?"? Soluciona los problemas de sincronización en Microsoft Teams paso a paso. Restaura la vista de tu calendario y sincroniza sin esfuerzo: ¡consejos de expertos incluidos!

¿Tienes problemas con el inicio de sesión de Microsoft Teams en Chromebooks? Descubre soluciones paso a paso para resolver problemas de inicio de sesión rápidamente. Borra la caché, actualiza apps y mucho más para trabajar en equipo sin problemas. ¡Funciona con la última versión de Chrome OS!

Descubre la forma más sencilla de cambiar tu foto de perfil de Microsoft Teams en iPhone y Android. Guía paso a paso con capturas de pantalla para actualizaciones fluidas en la última versión de la app. ¡Mejora tu imagen profesional hoy mismo!

¿Te encuentras con un error en Microsoft Teams hoy? Esta guía paso a paso para la solución de problemas de Microsoft Teams te muestra las primeras comprobaciones para resolverlo rápidamente. Soluciones rápidas para la conectividad, la caché y las actualizaciones para que puedas volver a chatear sin problemas.