Microsoft ha advertido oficialmente a los usuarios sobre la existencia de una vulnerabilidad que podría permitir a los piratas informáticos propagar malware fácilmente a través de la aplicación de correo electrónico Outlook. La compañía también ha lanzado un parche para esta vulnerabilidad de usuario después de liberación (actualmente identificada como CVE-2025-21298) y está instando a los usuarios a aplicarlo inmediatamente.

La vulnerabilidad CVE-2025-21298 está calificada en una escala de 9,8 (crítica) y tiene como comportamiento utilizar memoria liberada y corromper datos válidos o distribuir malware de forma remota. El error reside en la funcionalidad de vinculación e incrustación de objetos (OLED) de Windows, que permite a los usuarios incrustar y vincular otros documentos y objetos, como agregar un gráfico de Excel a un documento de Word. La vulnerabilidad también es particularmente peligrosa porque permite que los usuarios se infecten con malware al obtener una vista previa de correos electrónicos especialmente diseñados.

La vulnerabilidad podría explotarse si una víctima abre un correo electrónico especialmente diseñado con una versión afectada de Microsoft Outlook, o si su aplicación Outlook muestra una vista previa de dicho correo. Esto podría provocar que un atacante ejecute código remoto en el equipo de la víctima , según informó Microsoft en una alerta de seguridad .

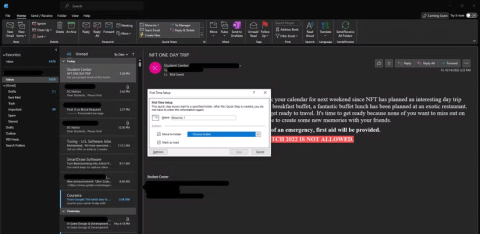

Si no puede aplicar el parche en este momento, Microsoft recomienda que tome medidas como ver su correo electrónico en redes LAN grandes como texto sin formato y deshabilitar o restringir el tráfico NTLM por completo.

¿Qué sucede cuando ves tu correo electrónico en texto sin formato? Básicamente se eliminan todas las diferentes animaciones, imágenes y fuentes. Sus correos electrónicos no se verán tan mal en texto simple, pero es necesario evitar interrupciones mientras espera una actualización a la nueva versión de Outlook.